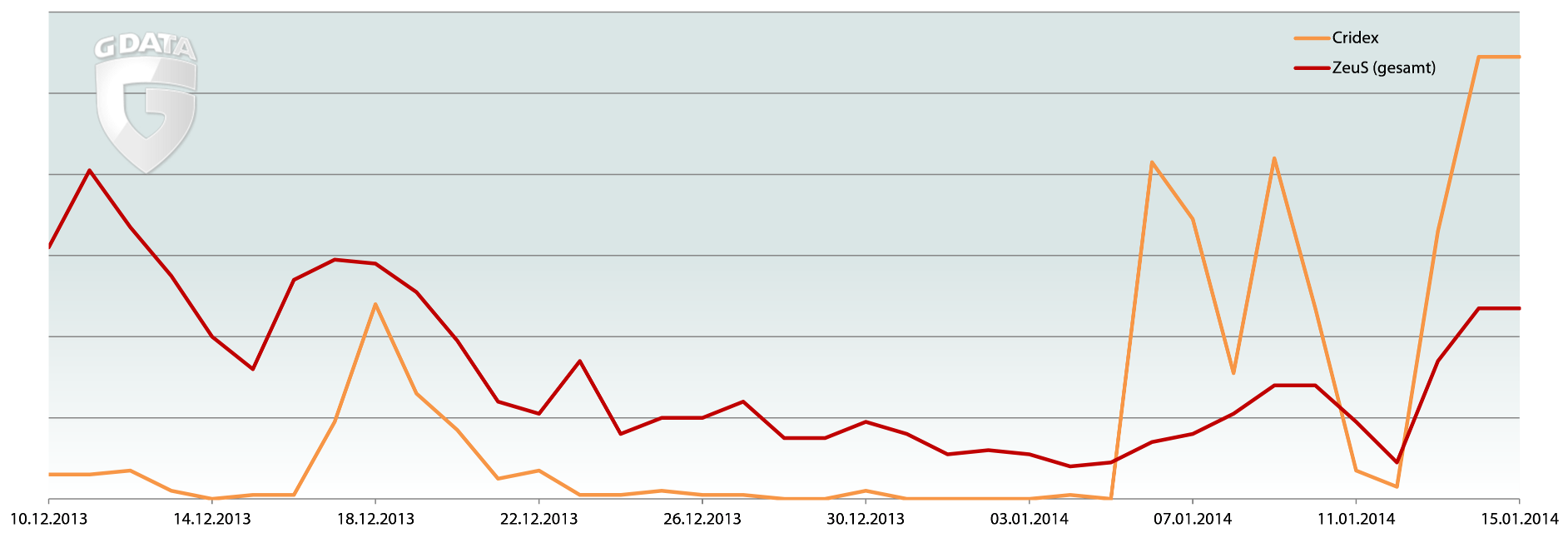

Die erste Welle wurde dabei vom 17.12.2013 bis zum 20.12.2013 beobachtet. Die zweite Welle begann am 6.1.2014 und ist nach wie vor aktiv, unterbrochen nur von dem zurückliegenden Wochenende – offenbar führen die Angreifer ihre Tätigkeit wie normale Arbeitnehmer aus.

Allein seit Beginn dieser Woche (13.01.) hat G DATA mehr als 1.100 neue Webseiten registriert, die den vier Kampagnen zuzuordnen sind. Dabei sind uns aktuell 6 verschiedene URL-Muster bekannt – zwei für die Telekom, zwei für die Volksbank und jeweils eine für die anderen beiden Unternehmen.

Die Statistiken der G DATA SecurityLabs zeigen innerhalb dieser letzten Tage eine Konzentration auf die Telekom-Kampagne – etwas über 49% der erwähnten infizierten URLs gehörten dazu. Schädliche Webseiten aus Volksbank Lock-Mails waren mit über 28% vertreten und Rang drei belegt NTTCable mit knapp 12%.

Alle vier Unternehmen sind populär und damit sehen viele Mail-Empfänger die Mails auch zunächst als vertrauenswürdig an. In den gut gemachten falschen Rechnungen und Hinweismails verbirgt sich jedoch ein Link zu einer schädlichen Webseite:

Alphabetisch sortierte Beispiele für Mail-Betreffs, inklusive der von den Angreifern gemachten Tipp- bzw. Rechtschreibfehler:

- Aktualisierung Ihrer Software

- Die Zuverlassigkeit Ihres Kontos ist nicht im Gefahr

- Ihr Online-Banking-Zugang bald ablauft

- Ihre Rechnung vom 14.01.2014 steht als PDF bereit: [18 Ziffern].

- Ihre Rechnung vom 15.01.2014 steht als PDF bereit: Nr[18 Ziffern].

- Ihre Telekom Mobilfunk RechnungOnline für Geschäftskunden [18 Ziffern] vom [Datum] des Kundenkontos [12 Ziffern].

- Information zu: Überweisung/Umbuchung #[18 Ziffern]

- System-Aktualisierung

- Telefonrechnung NTTCable

- Telefonrechnung NTTCable Januar

- Telefonrechnung NTTCable Januar 2014

- Weitere Informationen zum Transaktions Volksbank: [12 Ziffern]

Klickt der Nutzer den Link an, bekommt er zunächst automatisch eine .zip-Datei auf seinen Rechner geladen. In diesen Archiven haben die Angreifer die Malware der Familie Cridex als ausführbare Datei abgelegt. Sobald der Nutzer die .exe-Datei öffnet, infiziert der Banking-Trojaner den PC.

Schädlinge dieser Familie sind unter anderem für folgende Funktionen bekannt:

- „Man-in-the-Browser“-Funktionalität, bei der der gesamte Datenverkehr mit Onlinebanking-Webseiten manipuliert wird. Angreifer erschleichen sich damit auf betrügerische Art und Weise Geld aus Überweisungen.

- Auf dem System einnisten (Registry-Einträge und Kopien der Schaddatei).

- Tastatureingaben mitschneiden (Keylogger), vor allem von Onlinebanking-Webseiten.

- Gesammelte Informationen über das Internet an Server senden.

- Weitere Schaddateien nachladen und auf dem infizierten Computer installieren.

Die Schaddateien sind nach aktuellen Erkenntnissen auf Servern in Rumänien, Russland, England und den USA hinterlegt. Die Angreifer hinterlegen immer wieder neue Varianten des Schädlings, um so möglichst eine flächendeckende Erkennung durch die AV-Produkte zu verhindern.

Die vielfältigen G DATA Schutztechnologien halten die Schädlinge jedoch in Schach – allen voran natürlich die G DATA BankGuard-Technologie, wie sie zum Beispiel in den aktuellen Endanwenderprodukten zu finden ist. Die BankGuard Detektionen für Cridex haben in den letzten Wochen einen neuen Höchststand erreicht. Der erstmals 2011 entdeckte Trojaner, der jedoch überhaupt erst seit April 2013 bedeutende Aktivität zeigt (siehe G DATA MalwareReport H1 2013), hat in der jüngsten Vergangenheit sogar für mehr Aufsehen gesorgt als der etablierte Banking-Trojaner ZeuS mitsamt aller Klone wie Citadel und Gameover:

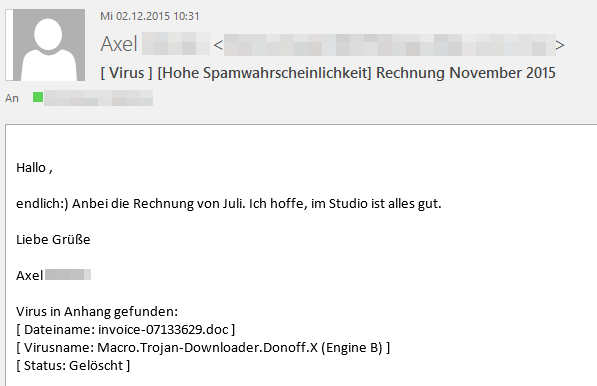

An diesem aktuellen Beispiel wird deutlich, dass Spam-Versand als initialer Angriffsvektor noch lange nicht aus der Mode gekommen ist. Die Angreifer haben sich viel Mühe gegeben, verschiedene Ausführungen der betrügerischen Mails zu generieren und diese dabei täuschend echt aussehen zu lassen. Nur wenige Fehler verraten, dass es sich um Fälschungen handelt.

Mit einer ausgeklügelten Payload wie Cridex könnten die Cyber-Angreifer viel Beute auf unterschiedlichen Ebenen machen – zum Beispiel Überweisungen abgreifen, persönliche Daten stehlen und weiterverkaufen, neue Malware installieren, Spam versenden und mehr.

Tipps zum Umgang mit E-Mails:

- Eine aktuelle und umfassende Sicherheitslösung mit einem Schadcodescanner, Firewall, Web- und Echtzeitschutz gehören zur Grundausstattung. Ein Spam-Filter, als Schutz vor ungewollten Spam-Mails ist ebenfalls sinnvoll.

- E-Mails von unbekannten Absendern sollten besonders misstrauisch behandelt werden. Erscheint eine Mail sehr eigenartig, dann gilt: Ignorieren, löschen, aber auf keinen Fall Anhänge öffnen oder URLs anklicken.

- Das Öffnen von Dateianhängen, vor allem von unbekannten Absendern, birgt Risiken. Anhänge sollten zunächst mit einem Antiviren Programm gescannt werden und ggf. ungeöffnet im Papierkorb landen.

- Links in E-Mails sollten keinesfalls unbedacht angeklickt werden. Man sollte die URL prüfen. Viele E-Mail-Programme erlauben es, das eigentliche Ziel der Verlinkung zu sehen, wenn man die Maus über den sichtbaren Link bewegt, ohne ihn jedoch anzuklicken – die sogenannte Mouseover Funktion.

- Spam E-Mails sollten auch niemals beantwortet werden. Eine Antwort zeigt den Betrügern lediglich, dass die angeschriebene Adresse tatsächlich gültig ist.

- Es sollten keine persönlichen Informationen und/oder Bankdaten preisgegeben werden – Weder per E-Mail, noch auf dubiosen Webseiten.

- Es sollte keinesfalls Geld an Unbekannte überwiesen werden.

- Die eigene primäre E-Mail Adresse sollte nicht unbedacht online in z.B. Foren und Gästebüchern publiziert werden, da sie dort für Betrüger abgreifbar ist. Es hilft, sich für diesen Zweck eine Nebenadresse anzulegen.