Analyse der Konfigurationsdateien

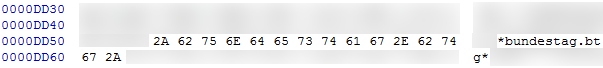

Um die Angriffsmuster von Banking-Trojanern ausgiebig zu analysieren, untersuchen wir die Konfigurationsdateien der Schädlinge. Mit diesen Konfigurationsdateien wird das Verhalten des Banking-Trojaners gesteuert. Sie enthalten u.a. die anzugreifenden Domains und den HTML/Javascript-Code (sog. WebInjects), mit dem die Angriffe auf Nutzer dieser Domains durchgeführt werden. Konfigurationsdateien sind die Basis für die Berechnung der Top 25 Angriffsziele von Banking-Trojanern in unserem SecurityLabs Malware Report. In den Konfigurationsdateien gibt es aber neben den Webinjects noch weitere Sektionen. Eine davon ist bei Swatbanker eine URL-Filterliste. Besucht ein infizierter Rechner eine Webseite dieser Liste, sendet er Daten zum Kontrollserver. Diese Sektion war in bisherigen Versionen des Schädlings leer. Bei der aktuellen Analyse haben wir zwischen dem 08.06.2015 11:41 Uhr und dem 10.06.2015 14:21 Uhr einige Konfigurationsdateien gefunden, die u.a. nach folgender Domain gefiltert haben: *bundestag.btg*

Bei dieser Domain handelt es sich um das Intranet des Deutschen Bundestags. Wenn ein infizierter Rechner eine Domain aufruft, die diesem Muster entspricht, meldet er sich beim Kontrollserver und überträgt die folgenden Informationen:

- URL (Adresse der besuchten Webseite)

- User-Agent (Angaben u.a. zum verwendeten Browser)

- Referer (Angabe zum Ursprung des Aufrufs; Aufruf durch Klick auf einen Link? Wenn ja, von welcher Seite kam der Klick?)

- Content Type der Server-Response (Der Dateityp, den der Server in seiner Antwort sendet)

- Inhalt der POST-Requests bei Formularfeldern (u.a. Login-Name, Passwort, Sucheingaben)

- Die gesamte Antwort vom Server (Webseiten oder Dateien, die der Server auf die Anfrage hin zurückschickt)

Offenbar interessieren sich die Betreiber des Swatbanker-Botnetzes dafür, ob sie Rechner infiziert haben, die auf die Intranetseiten des Bundestags zugreifen. Die erwähnten zwei Tage reichen aus, um das gesamte Botnetz nach entsprechenden Zombierechnern zu durchsuchen und gleichzeitig die Zugangsdaten für das Intranet des Bundestags zu erlangen, sollte ein entsprechender Rechner betroffen sein. Die ebenfalls erfassten Antworten des Servers könnten dazu genutzt werden, dargestellte Inhalte zu erfassen bzw. weitere Angriffe vorzubereiten. Die Botnetzbetreiber hätten es nun auch in der Hand, weitere Aktionen durchzuführen, wie z.B. die Installation weiterer Schadprogramme zum Ausspionieren des Netzwerks und zum Sammeln weiterer Daten.

Fortsetzung oder Neubeginn?

Wie ist dieser erneute Vorfall einzuordnen? Warum erfolgt ein weiterer Angriff auf das Intranet des Bundestags, wo dessen Netzwerk nach Medienberichten doch schon vollständig kompromittiert ist? Eine Möglichkeit wäre, dass es sich um einen unabhängigen Angriff handelt, der mit Swatbanker auf ein Framework zurückgreift, das auf Datendiebstahl (im Umfeld von Banking) spezialisiert ist. Ob die Betreiber des Swatbanker-Botnetzes selbst die Initiative ergriffen haben oder ob sie im Auftrag von Spionagediensten arbeiten, lässt sich nicht eindeutig sagen. Entsprechende Berichte, dass Banking-Trojaner aus dem osteuropäischen Raum für gezielte Angriffe genutzt werden, häufen sich in einschlägigen Kreisen.

Es könnte aber auch sein, dass es sich um eine Fortsetzung des ursprünglichen Angriffs handelt. In diesem Umfeld wurden hauptsächlich Rechner kompromittiert, die im Netzwerk des Bundestags benutzt werden. Die privaten bzw. mobilen Rechner, auf denen Parlamentarier oft ihre Daten bearbeiten, sind dadurch aber nur teilweise erfasst. Der aktuelle Angriff ist durchaus dazu geeignet solche externen Rechner zu ermitteln und in die ursprünglichen Angriffe einzubeziehen.