Sandboxen, die automatisch Dateien auswerten, sind gute Werkzeuge und Hilfsmittel, die bei einer Malware-Analyse unterstützen können. Sie sind jedoch mit Vorsicht zu genießen, denn sie verleiten einen oft zu falschen Schlüssen, wie auch G DATA Malware-Researcher Karsten Hahn weiß. „Viele der Kriterien sind für Laien nicht aussagekräftig und manchmal sogar irreführend“, meint er.

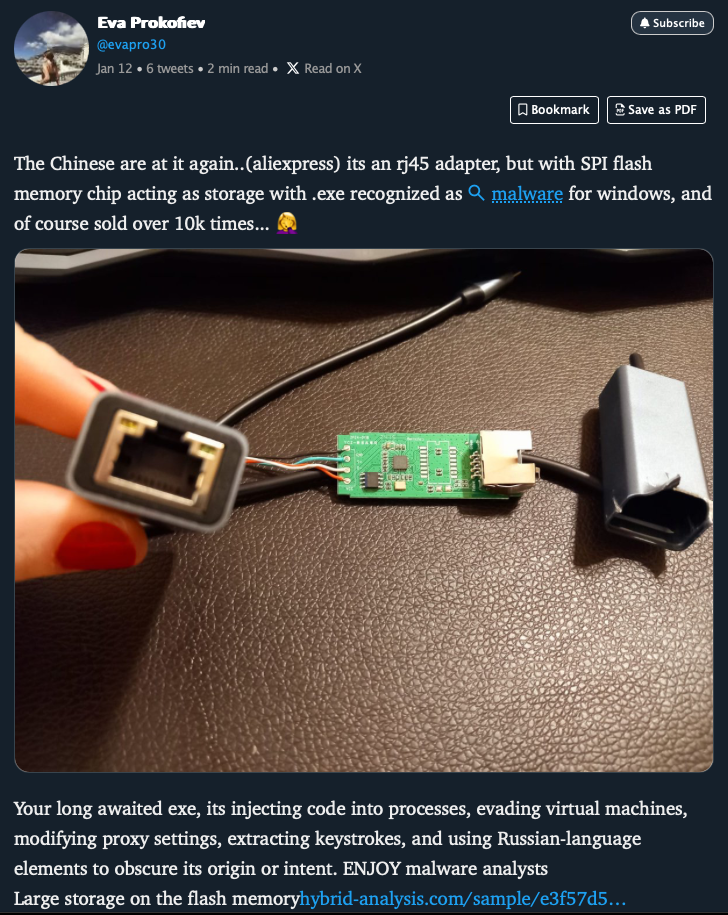

Genau das ist in einem aktuellen Fall passiert. Ein preiswerter Netzwerkadapter mit USB-C-Anschluss enthielt laut einem Tweet Malware. Mit beigefügt: ein Link zu einer Sandbox-Analyse.

Voreilige Schlüsse

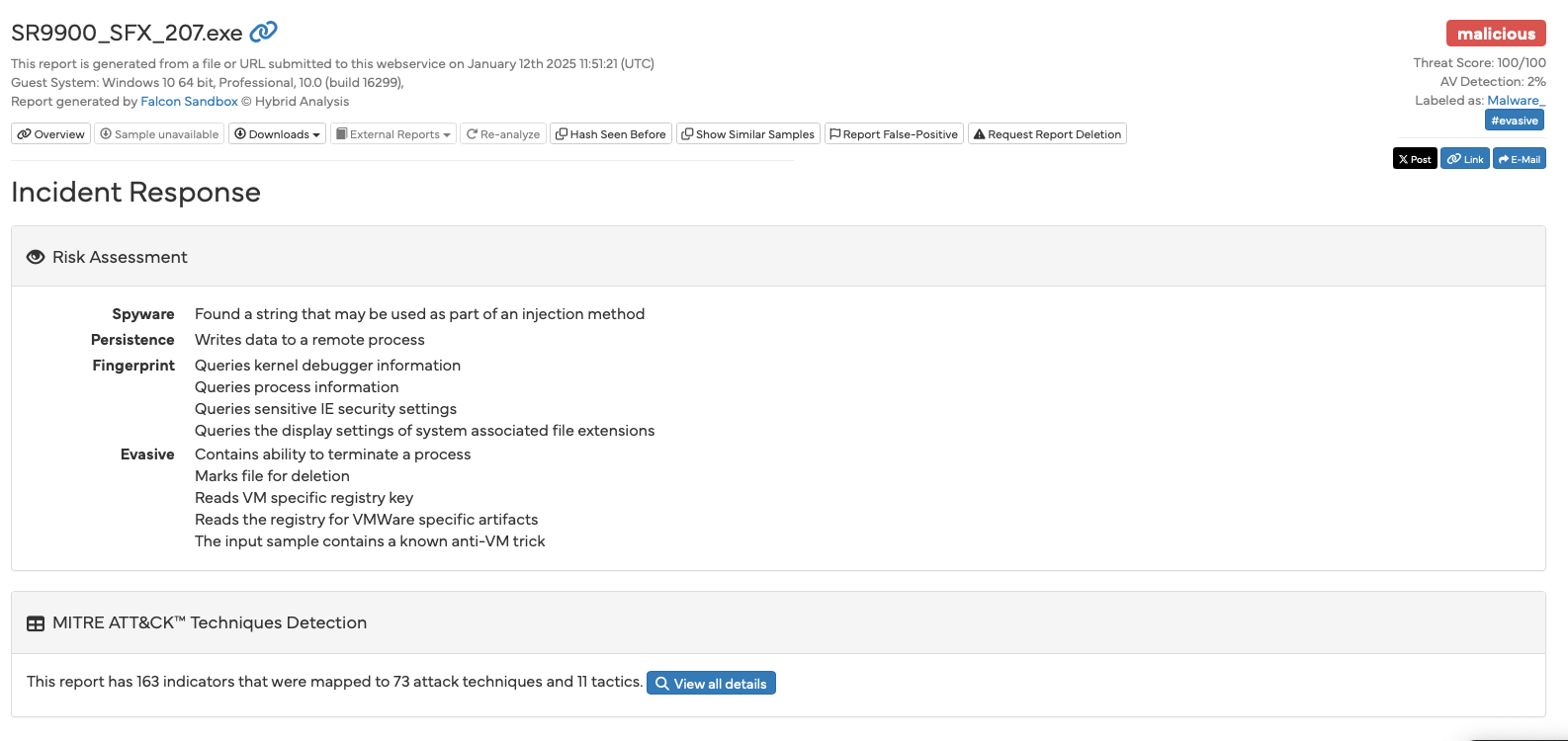

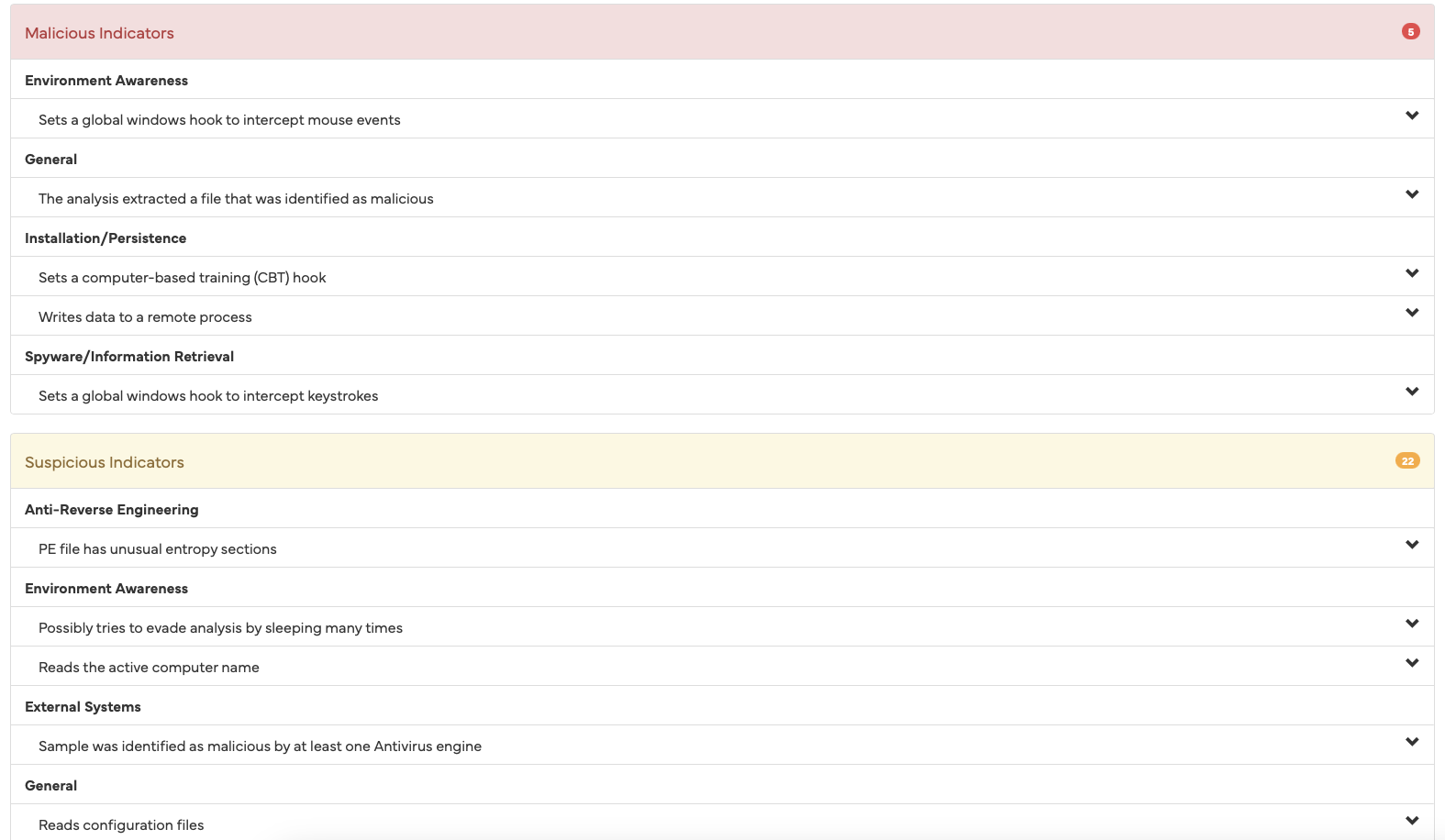

Wer nur diese Ergebnisse sieht, wird potenziell auch zu dem Schluss kommen, dass hier etwas nicht mit rechten Dingen zugeht und dass die untersuchte Datei auf jeden Fall schädlich ist. Der Sandbox-Output liest sich erschreckend. Nacheinander sind verschiedene Kriterien aufgelistet, unter anderem in Kategorien sortiert wie „Verdächtig“ und „Bösartig“.

Als „bösartig“ wird unter anderem bewertet, dass die EXE-Datei, die auf dem Gerät gespeichert ist, einen Systemtreiber mitbringt und einen Prozess anlegt, der im „Ruhemodus“ gestartet wird („suspended“). Auch hat die Sandbox Anzeichen dafür gefunden, dass die Anwendung gezielt nach Anzeichen sucht, dass sie auf einer virtuellen Maschine (VM) läuft und sich vor dieser zu verbergen versucht.

Zumindest verdächtig erscheint der Sandbox die Tatsache, dass die Anwendungsdatei Dateien löschen und das Benutzerprofil aktualisieren kann. Zudem wittert sie auch Versuche, Reverse Engineering zu unterbinden, indem die Anwendung auch nach Debuggern Ausschau hält. Es folgen weitere Kriterien, wie etwa die Fähigkeit Dateisystem-Aktionen durchzuführen, wie Ordner zu erstellen und zu löschen, auf die Registry zuzugreifen und einiges mehr.

Es handele sich also hier eindeutig um eine Schadsoftware, schlussfolgert die Autorin. Wer nicht über das nötige Fachwissen verfügt, würde hier - verständlicherweise - zum selben Schluss kommen.

Das einzige Problem hierbei ist:

Diese Schlussfolgerung ist komplett falsch. Das liegt daran, dass Kriterien falsch interpretiert wurden und nicht alle der genannten Kriterien sich überhaupt dazu eignen, eine Aussage darüber zu machen, ob eine Datei harmlos ist oder Böses im Schilde führt.

Kontext ist King

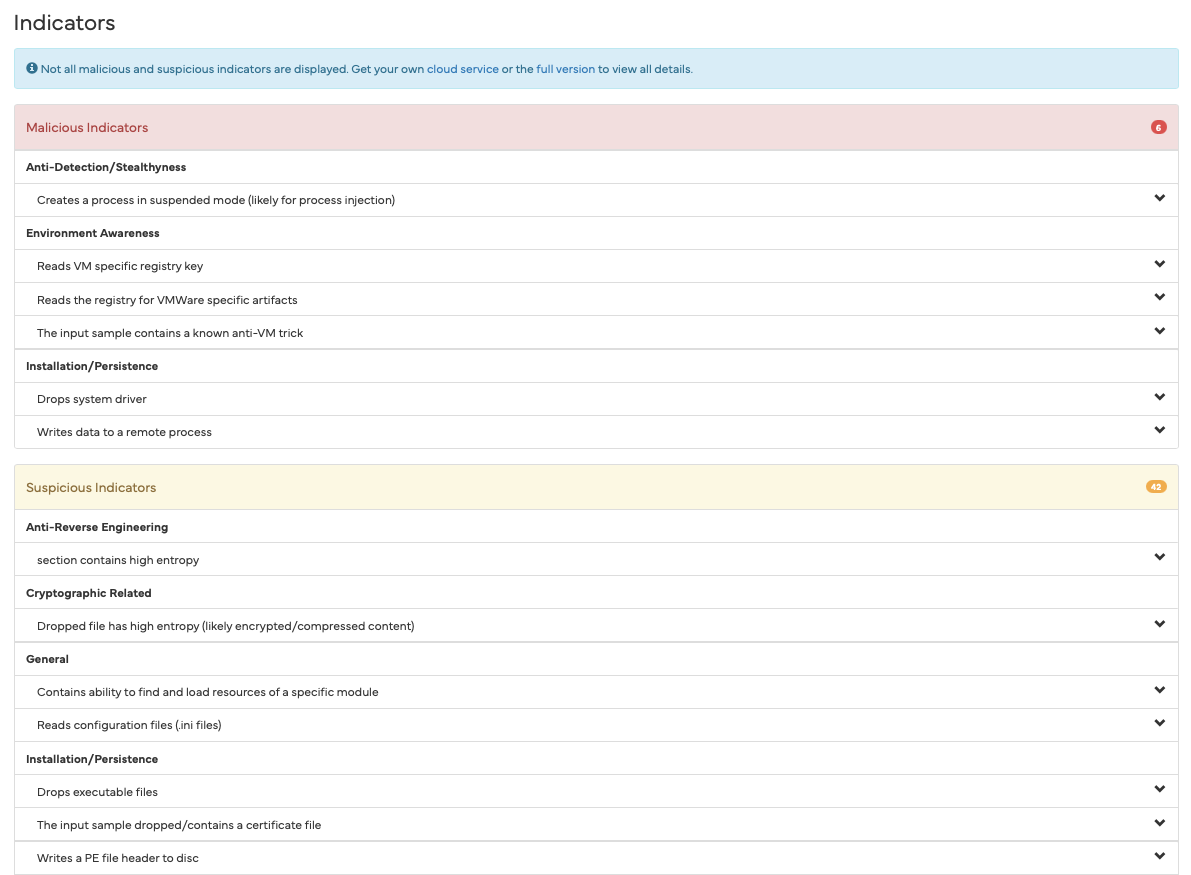

Daten aus einer Sandbox müssen immer in einen Gesamtzusammenhang eingebettet sein. Ohne diesen Kontext ist es leicht, in eine falsche Richtung zu ermitteln. Deshalb ist ein automatischer Sandbox-Bericht auch kein geeigneter Ersatz für einen Malware-Scanner. Um zu verdeutlichen, warum das so ist, hier einmal ein Gegenbeispiel. Dieselbe Sandbox, dasselbe Vorgehen.

Bei der hochgeladenen Datei handelt es sich um ein Spiel namens „Space Fighter Rebellion“. Die Version, die in die Sandbox gegeben wurde, enthält keinerlei Schadsoftware und ist definitiv „sauber“.

Was wir hier haben, zeichnet aber ein anderes Bild:

Ohne tieferes Verständnis und ohne weiteren Kontext könnten wir also auf die Idee kommen, es handelt sich hier um eine Spyware, die ausspähen will, was wir am Rechner tun. Die Tatsache, dass unsere Mausbewegungen vom Programm ebenso mitgelesen werden wie Tastaturanschläge, wäre typisch für eine Spyware mit Keylogger-Funktion.

Doch wenn wir uns vergegenwärtigen, dass es sich bei der Datei um ein Spiel handelt, wird vielleicht auch klar, warum Tastatureingaben und Mausbewegungen von Interesse für das Programm sind: Ohne diese könnte man das Spiel gar nicht spielen. Wir sehen also: Nicht alles, was auf den ersten Blick verdächtig aussieht, ist es auch. Hinter manch finster klingender Beschreibung steckt potenziell eine vollkommen normale und legitime Aktivität.

Was Malware (nicht) ausmacht

Malware ist eben auch „nur Software“, die auf einem System eine bestimmte Aufgabe erfüllt, und dazu nutzt sie die Funktionen, die das Betriebssystem bietet. Diese Tatsache allein ist nicht weiter überraschend - daher ist es wichtig, die Kriterien, die eine Datei bösartig erscheinen lassen, sorgfältig auszuwählen.

Um es einmal in ein greifbareres Beispiel zu kleiden: Eine hypothetische Alarmanlage für ein Haus mit Kriterien zu füttern, die auf einen Einbrecher hindeuten sollen, wie etwa „Trägt Schuhe“, „hat eine Tasche dabei“ oder „hat eine Wollmütze auf“ oder “bewegt sich in der Wohnung nach Anbruch der Dunkelheit” wäre nicht zielführend. Diese Kriterien wären zu allgemein gegriffen und würden auf so viele Personen mit einem legitimen Aufenthaltsgrund zutreffen, dass dieses hypothetische System komplett wertlos wäre. Natürlich trifft jedes dieser Kriterien *auch* auf Einbrecher zu – aber eben auch auf sehr viele Personen, die keine Einbrecher sind. So würde unter den vorgenannten Bedingungen etwa der Hauseigentümer, der um 19 Uhr an einem bitterkalten Winterabend von der Arbeit heimkommt und seine Tasche abstellt, als Einbrecher erkannt.

So werden auch oft Programme von Sandboxen als bösartig erkannt, die Datensicherungen anlegen. Denn sie haben weitreichende Systemberechtigungen und damit Zugriffsrechte auf das Dateisystem. Sie enthalten Verschlüsselungskomponenten und sie erzeugen sehr viel Dateisystemaktivität - also das Anlegen, Verschieben, Kopieren und Löschen von Dateien. Hier zu einem falschen Schluss zu kommen, ist sehr leicht, wenn der Kontext fehlt.

Fixierungsfehler

Der vorliegende Fall hat hohe Wellen geschlagen, nicht zuletzt auch befeuert durch die derzeitige geopolitische Situation. Und da es auch in der Vergangenheit bereits Berichte zu “ab Werk” manipulierten Geräten aus dem asiatischen Raum gab, lag hier die Vermutung nahe, dass es sich hier auch wieder um einen solchen Fall handeln könnte. Dazu kommt, dass die Person, die als erste über die vermeintliche Schadsoftware berichtete, keine Erfahrung im Bereich der Malware-Analyse hat. Sie verließ sich auf öffentlich verfügbare Werkzeuge wie etwa eine Online-Sandbox, ohne deren Ergebnisse korrekt einordnen zu können.

Noch einmal: Eine automatisierte Sandbox ist kein Malware-Scanner – und will es auch nicht sein. Als Laie kommt man jedoch so schnell zu einem falschen Ergebnis. Und wo die Ergebnisse eine scheinbar so deutliche Sprache sprechen, hören Menschen schnell auf, nach Beweisen oder Anzeichen für andere mögliche Theorien zu suchen oder ignorieren diese gar aktiv. Denn in der eigenen Wahrnehmung steht das Ergebnis ja bereits überdeutlich fest. Fachleute sprechen hier von einem Fixierungsfehler.

Mit Vorsicht genossen

Die von Sandboxen vorgenommenen Klassifizierungen und Kriterien können selbst erfahrene Malware-Analysten aufs Glatteis führen. “Was eine Sandbox für “bösartig” hält, muss es noch lange nicht sein. Für mich sind das bestenfalls “Kriterien von Interesse”, bei denen sich ein genauer Blick lohnt.”, so Karsten Hahn. “Ich muss mich selbst aber immer wieder ermahnen, die Kriterien einer Sandbox nicht zu meinen Kriterien zu machen, denn sonst wäre ich voreingenommen. Das wäre nicht gut.”

Diese interessanten Kriterien zu finden, ist die eigentliche Stärke einer Sandbox. Sie erspart Arbeit bei der Analyse, aber die Ergebnisse sind weder ein Ersatz für eine Analyse noch ein zuverlässiges Mittel, um die Gutartigkeit oder Bösartigkeit einer Datei zu bestätigen oder auszuschließen.

Dass der Autorin dieser sehr öffentliche Fauxpas peinlich ist, dürfte feststehen. Es fehlte auch nicht an Stimmen, die den Finger in die Wunde legten und auch Vorwürfe laut werden ließen.

Sie hat jedoch auf jeden Fall eines aus dieser Geschichte gelernt:

Traue nie dem Urteil einer Sandbox.

Und dabei kann man es bewenden lassen.