Noch immer ist das Gros der E-Mails so aufgebaut, als wären sie Rechnungen bekannter Firmen oder Bankeninformationen. Auffällig ist jedoch, dass sich die Liste der involvierten Top-Unternehmen weiter füllt. Nach den schon berichteten Telekommunikationsunternehmen und Banken sind nun neue namhafte Lockvögel in den beiden Maschen hinzugekommen:

- Telekom

- Vodafone

- O2

- Volksbank / Fiducia

- Sparkasse

- UBS

- Weltbild

- … es ist nicht auszuschließen, dass weitere im Umlauf sind und neue hinzukommen.

Masche 1: Swatbanker liegt versteckt hinter URLs in E-Mails

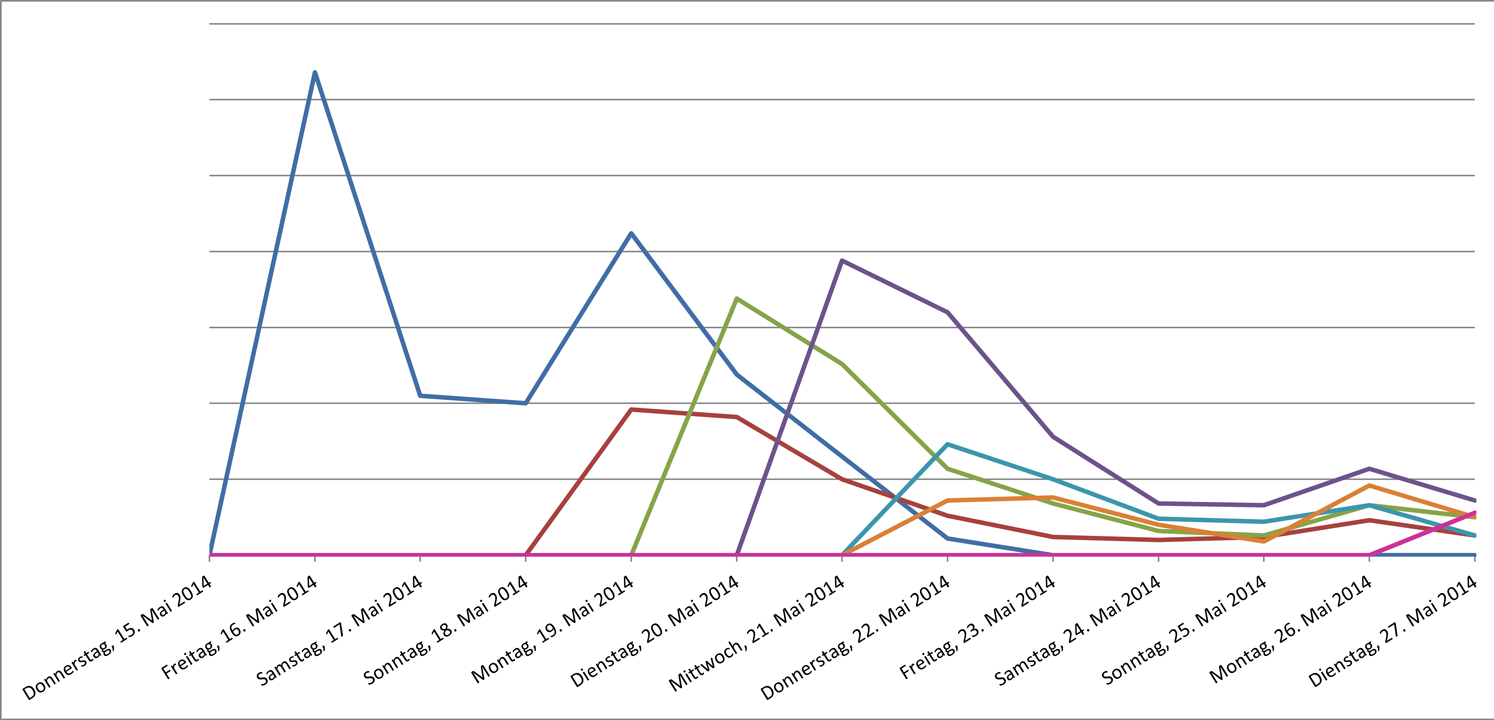

Diese nun schon bekannte Masche ist weiterhin aktiv, seit Mitte Mai. An beiden vergangenen Wochenenden verzeichneten die G DATA Experten einen Rückgang der Besucherzahlen infizierter Webseiten dieses Falls und auch in den detektierten Infektion durch BankGuard. Mögliche Ursachen könnten sein, dass entweder die Angreifer sich ebenfalls eine Auszeit am Wochenende gönnen, oder aber die Kampagne hauptsächlich gegen Businesskunden richtet, die am Wochenende keine dienstlichen Mails lesen.

Nachfolgende Grafik zeigt an Beispielen des aktuellen Falls, wie sich die einzelnen Schemata auswirken. Gezeigt werden die Anzahlen der Aufrufe der von G DATA geblockten Webseiten. Deutlich zu erkennen sind die Wellenformen, mit deutlichen Spitzen zu Beginn eines neu angelegten Schemas.

Masche 2: Bebloh wird als E-Mail Anhang versendet

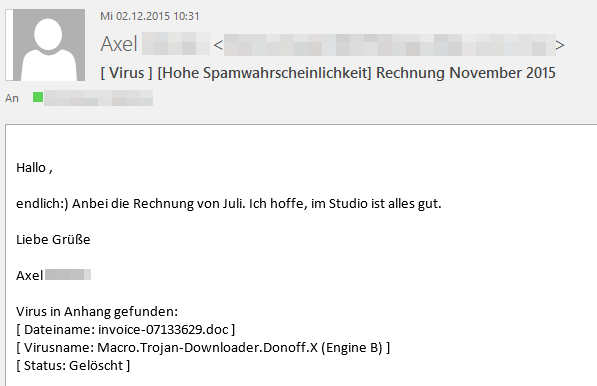

Inzwischen sind nun nicht mehr nur E-Mails im Umlauf, die den Nutzer zum Klick auf einen Link verführen wollen, um zu infizieren, sondern sie liefern die angebliche Rechnung direkt als E-Mail-Anhang mit - meist eine .zip-Datei.Die Verbreitung von Bebloh als Anhang ist keine neue Entdeckung, jedoch ist es auffällig, dass die E-Mails mit Anhängen denen der Masche 1 in der Aufmachung so sehr ähneln.

Häufig sind solche Spam-Mails schon durch ganz einfache Dinge zu enttarnen, auch wenn die optische Aufmachung sehr stark an das Original erinnert:

- In diesem oben gezeigten Fall fällt deutlich auf, dass es mindestens drei verschiedene angebliche Rechnungsnummern gibt – eine im Betreff, eine im Namen der angehängten Datei und noch eine dritte innerhalb des Textes.

- Außerdem gibt es keinerlei persönliche Anrede in der E-Mail. Viele Spammer haben aufgerüstet und benutzen den Originalnamen der Empfänger, aber wenn er nicht vorhanden ist, ist es ein deutliches Indiz für eine mögliche Fälschung.

- Die oben grün markierte Aussage, man könne die Rechnung „bedenkenlos öffnen“ ist natürlich eine glatte Lüge und würde in einer tatsächlichen Rechnungs-E-Mail eines seriösen Unternehmens so wohl nicht genannt werden.

- Die Angreifer versuchen die potentiellen Opfer nach dem Öffnen der angeblichen Rechnung und erfolgten Infektion mit einem Banking-Trojaner dann zur Bezahlung per Onlinebanking zu bewegen: „Für eine bequeme Onlinebezahlung klicken Sie auf nachfolgenden Link.“ Eine Bankseite wird jedoch nicht aufgerufen.

Stammen beide Angriffe von den gleichen Tätern?

Ob es sich bei der neuen Masche nun um Trittbrettfahrer handelt oder ob vielleicht sogar die Versender der URL-Schema E-Mails ihre Dienste als Service für andere Interessenten mit eigener Malware anbieten, ist nicht klar. Es scheint jedoch unwahrscheinlich, dass die Angreifer der ersten Masche nun selbst für ihre eigenen Zwecke die zweite Masche aufgesetzt haben. Obwohl es sich bei beiden aktuell ausgelieferten Schädlingen um Banking-Trojaner handelt, sind Swatbanker und Bebloh doch sehr unterschiedlich.

Update:

Während der Fertigstellung dieses Artikels entdeckten die Experten der G DATA SecurityLabs auch englischsprachige E-Mails dieser Kampagne! Es gibt Mails mit URLs nach dem schon bekannten Schema, hinter denen sich der Schädling Swatbanker versteckt.