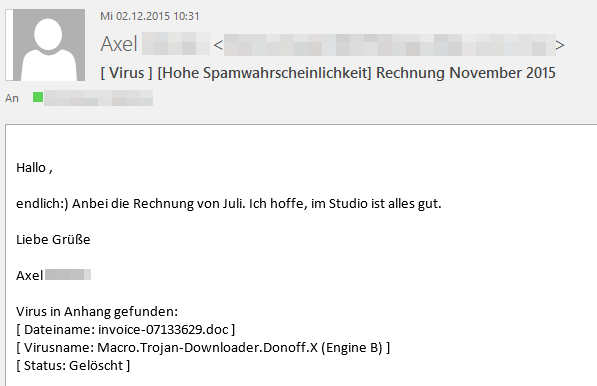

In ersten öffentlichen Berichten der Telekom über diese Spam-Welle wurde gemutmaßt, dass es sich bei dem ausgelieferten Schadprogramm um einen Bitcoin-Miner handelt. Diese Vermutung wurde als falsch revidiert und ersetzt durch die Aussage, es handle sich um ein Trojanisches Pferd mit „derzeit unbekannten Auswirkungen“.

Die Vorgehensweise des aktuellen Falls erinnerte die Experten der G DATA SecurityLabs jedoch umgehend an einen ähnlichen Fall aus dem Januar 2014: Cridex Banking-Trojaner auf dem Vormarsch – schon damals waren namhafte Telekommunikationsunternehmen und Banken als Lockmittel benutzt worden, mit einer sehr ähnlichen Vorgehensweise. Auch die benutze Malware ähnelt dem vorherigen Fall frappierend. Wurde damals der Banking-Trojaner Cridex ausgeliefert, ist die aktuelle Schadsoftware nun als Nachfolger des Schädlings identifiziert und auf den Namen Swatbanker getauft.

Im Vergleich zu anderen Banking-Trojanern hat Swatbanker sich innerhalb kürzester Zeit einen Namen gemacht. Die Auswertung der durch BankGuard detektierten Angriffe des Monats Mai im Überblick:

Der Schädling: Swatbanker, ein Cridex-Nachfolger

Starke Ähnlichkeiten im Protokoll

Die Binärdateien sehen so unterschiedlich aus, dass davon ausgegangen werden muss, dass die Schadsoftware selbst von Grund auf neu programmiert wurde. Allerdings gibt es einige auffällige Ähnlichkeiten im Protokoll. Beide Varianten verwenden das gleiche Schema, um gestohlene Daten zu einem von den Angreifern kontrollierten Server, in die sogenannte Drop-Zone, zu senden:

All diese Daten werden über das HTTP-Protokoll versendet. Zuerst wird über die Klartextdaten mit der Hashfunktion SHA1 eine Prüfsumme gebildet (Hash). Die gestohlenen Klartextdaten werden danach symmetrisch mit einem Schlüssel verschlüsselt, der von der Schadsoftware immer wieder neu und zufällig erzeugt wird (EncryptedBuffer). Als Verschlüsselungsverfahren kommt RC4 zum Einsatz. Der RC4-Schlüssel wird dann asymmetrisch mit einem öffentlichen Schlüssel verschlüsselt, der aus einem mitgelieferten X.509-Zertifikat stammt (ExportSymkey). Da nur die Angreifer den dazugehörigen privaten Schlüssel besitzen, kann niemand sonst die Daten entschlüsseln, selbst wenn sie auf dem digitalen Transportweg in fremde Hände geraten sollten.

Nicht nur im Protokoll der beiden Schädlinge selbst zeigt sich die Ähnlichkeit, sondern auch in der internen Datenstruktur zur Vorbereitung des verschlüsselten Datenversands:

Beide Varianten müssen zuerst Windows-Programmierschnittstellen initialisieren, um das oben beschriebene Verschlüsselungsverfahren durchführen zu können. Die Windows-Programmierschnittstellen geben dabei sogenannte Handles zurück, die den initialisierten Zustand repräsentieren und von beiden Varianten in derselben Reihenfolge abgespeichert werden (H_CryptProv, H_Pubkey, H_Hash, H_Symkey).

Ein Unterschied zwischen beiden Varianten ist, dass Cridex den oben erwähnten ExportSymkey schon während der Initialisierung berechnet, während dies bei Swatbanker erst unmittelbar vor dem Datenversand geschieht. Ein weiterer Unterschied ist, dass der Zeiger auf die unverschlüsselten Daten (Buffer*) bei Cridex in einer eigenen Datenstruktur abgelegt wird, während dieser bei Swatbanker zusammen mit den Handles zu einer Datenstruktur zusammengefasst wird.Während sich in vielen internen Funktionen schon große Ähnlichkeiten zeigen, ist die Funktion „createcryptcontext“ sogar bei beiden komplett identisch:

Webinjects mit neuer Versionsnummer

Ein weiterer Hinweis auf die Zusammengehörigkeit ergibt sich aus dem Vergleich der sogenannten Webinjects. Bei Webinjects handelt es sich um JavaScript-Code, der vom Schädling in angegriffene Webseiten eingeschleust wird. Bereits auf den ersten Blick wird deutlich, dass die Webinjects lediglich überarbeitet und mit einer neuen Versionsnummer versehen wurden:

Für Forscherkollegen:

c5f739b880454bbf4d7570b5e685b7481ff9aa80bb5d3c15fd8eaac5d6d4f289

Aktuell täglich neue URL-Schemata und Wellen

Inzwischen wechseln die Angreifer täglich die benutzten URL-Schemata, beginnen neue Spam-Wellen mit neuen Varianten der Schaddateien, um immer mehr Empfänger in die Malwarefalle zu locken und vermeintlich AV-Lösungen auszutricksen. Auf einmal gehackten Servern werden gleich mehrere thematische Angriffe dieser Wellen abgelegt.

Die erste Welle der aktuellen Spam-Mails wurde Mitte Mai detektiert und begann mit angeblichen Rechnungen der Telekom und Vodafone. Seither sind für die vier betroffenen Unternehmen rund 20 verschiedene URL-Schemata zum Verteilen der Malware registriert worden. Durch den Austausch der URLs und auch der hinterlegten Varianten der Swatbanker-Schaddateien, wollen die Angreifer selbstverständlich erzielen, dass AV-Lösungen und potentielle Opfer keine Chance haben gegen die Attacken. Die G DATA Schutzlösungen sind jedoch gegen die Angriffe mit den fortschrittlichen und umfangreichen Schutztechnologien wie G DATA BankGuard gerüstet.

Alphabetisch sortierte Beispiele für aktuelle Mail-Betreffs, inklusive der von den Angreifern gemachten Tipp- bzw. Rechtschreibfehler:

- Ihre Rechnung vom [Datum] steht als PDF bereit, [7 Ziffern]_0000000000_[1 Buchstabe]_[8 Ziffern]_[1 Buchstabe]_[2 Ziffern]_[4 Ziffern].

- Ihre neue Rechnung als PDF, [7 Ziffern]_0000000000_[1 Buchstabe]_[8 Ziffern]_B_[2 Ziffern]_[4 Ziffern].

- Information zu: Überweisung/Umbuchung, [12 Ziffern]

- Information zu: Überweisung/Umbuchung #[10 Ziffern].

- Information zu: Überweisung/Umbuchung, ID:[10 Ziffern]

- Kundenservice Rechnungonline Telekom - Ihre Rechnung [10 Ziffern] vom [Datum].

- RechnungOnline Monat April 2014, Buchungskonto: [10 Ziffern]

- RechnungOnline Monat Mai 2014, Buchungskonto: [10 Ziffern]

- SEPA UMSTELLUNG/ SICHERHEIT IM ONLINE-BANKING

- SPARKASSE SEPA UMSTELLUNG/ SICHERHEIT IM ONLINE-BANKING

- Transaktionscode: [4 Ziffern][1 Buchstabe][2 Ziffern][2 Buchstaben][2 Ziffern][1 Buchstabe][3 Ziffern].

Die Experten der G DATA SecurityLabs behalten diesen Fall definitiv im Auge und werden gegebenenfalls Updates zu den aktuellen Geschehnissen im G DATA SecurityBlog veröffentlichen!

Tipps zum Umgang mit E-Mails:

- Eine aktuelle und umfassende Sicherheitslösung mit einem Schadcodescanner, Firewall, Web- und Echtzeitschutz gehören zur Grundausstattung. Ein Spam-Filter, als Schutz vor ungewollten Spam-Mails ist ebenfalls sinnvoll.

- E-Mails von unbekannten Absendern sollten besonders misstrauisch behandelt werden. Erscheint eine Mail sehr eigenartig, dann gilt: Ignorieren, löschen, aber auf keinen Fall Anhänge öffnen oder URLs anklicken.

- Das Öffnen von Dateianhängen, vor allem von unbekannten Absendern, birgt Risiken. Anhänge sollten zunächst mit einem Antiviren Programm gescannt werden und ggf. ungeöffnet im Papierkorb landen.

- Links in E-Mails sollten keinesfalls unbedacht angeklickt werden. Man sollte die URL prüfen. Viele E-Mail-Programme erlauben es, das eigentliche Ziel der Verlinkung zu sehen, wenn man die Maus über den sichtbaren Link bewegt, ohne ihn jedoch anzuklicken – die sogenannte Mouseover Funktion.

- Spam E-Mails sollten auch niemals beantwortet werden. Eine Antwort zeigt den Betrügern lediglich, dass die angeschriebene Adresse tatsächlich gültig ist.

- Es sollten keine persönlichen Informationen und/oder Bankdaten preisgegeben werden – Weder per E-Mail, noch auf dubiosen Webseiten.

- Es sollte keinesfalls Geld an Unbekannte überwiesen werden.

- Die eigene primäre E-Mail Adresse sollte nicht unbedacht online in z.B. Foren und Gästebüchern publiziert werden, da sie dort für Betrüger abgreifbar ist. Es hilft, sich für diesen Zweck eine Nebenadresse anzulegen.