Starker Anstieg an Infektionszahlen mit Update

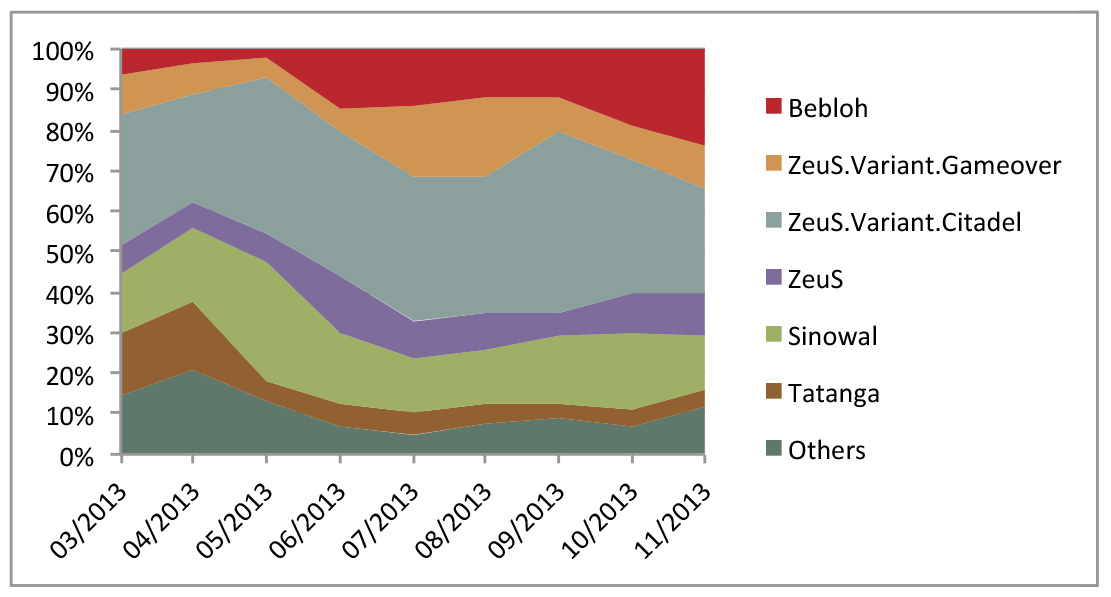

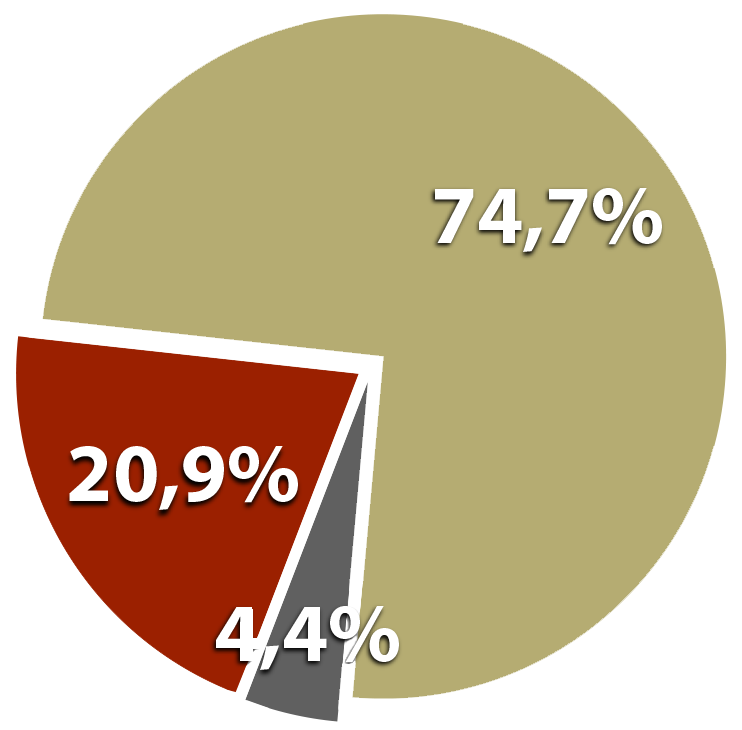

In den vergangenen Monaten sahen wir beunruhigende neue Zahlen: Bebloh kletterte stetig die Statistikleiter empor und sicherte sich im Monat November einen Platz unter den Top drei Banking-Trojanern.

Malware im Wandel: AV-Evasion

Die interessante Neuerung dieser Variante betrifft die Persistenz, also die Frage: „Wie überlebt die Malware einen Neustart?“

Sobald das System von Bebloh infiziert ist, wird der Schadcode von Bebloh in Explorer.exe injiziert und die initiale ausführbare Datei, die Bebloh enthält, gelöscht. Dabei handelt es sich im Prinzip um ein ganz normales Vorgehen, um den Einstiegspunkt der Malware auf dem System zu verschleiern. Interessant ist jedoch die Tatsache, dass die Malware nicht in einen anderen Ordner verschoben wird und auch kein Autostart-Eintrag erzeugt wird. Die Malware ist nicht mehr auf der Festplatte zu finden. Ein herkömmlicher signaturbasierter Virenscanner kann also durch Scannen der Festplatte keine Infektion finden. Da der Schadcode im Speicher von Explorer.exe verborgen läuft, kann nicht einmal ein bösartiger Prozess gefunden werden. Um dennoch einen Neustart des Systems zu überleben benutzt Bebloh einen interessanten Trick.

Dabei werden von Windows auch Nachrichten über einen bevorstehenden Shutdown (Herunterfahren des Rechners) übermittelt.

Erst, wenn Bebloh so eine Nachricht erhält, schreibt die Malware ihre ausführbare Datei aus dem Speicher von Explorer.exe heraus auf die Festplatte, und ein darauf verweisender Autostart-Eintrag wird erzeugt. Es gibt also nahezu während der gesamten Systemlaufzeit keine sichtbaren Spuren in der Registry oder auf der Festplatte, die eine Infektion nahelegen.

Um das Katz- und Maus-Spiel zwischen AV-Herstellern und Bebloh weiter zu verschärfen, verweist der Autostart-Eintrag nicht unmittelbar auf die ausführbare Datei, sondern es wird eine Verknüpfung darauf (.lnk) gesetzt. Zudem werden die jeweils benutzen Dateinamen von Bebloh zufällig erzeugt, so dass sich Bebloh mit jedem Systemstart anders benennt.

Ausblick

Die genannten Vergleiche der Programmcodes der zwei untersuchten Versionen belegen die These, dass Bebloh in seiner Grundfunktion als Banking-Trojaner nicht viel geändert hat und immer noch versucht, Benutzerdaten auszuspionieren. Die Updates der AV-Evasion sind jedoch im Bereich der Banking-Trojaner ein Novum und zeigen, dass Malwareautoren auch weiterhin neue Wege beschreiten um ihre Opfer noch lautloser und effektiver auszubeuten.

G DATA erkennt die neue Variante mit der DoubleScan-Technologie als Trojan.GenericKD.1367361. Auch G DATA BankGuard erkennt und entfernt die neue Variante dieses Schädlings.

Ältere Bebloh Version, Sha256: 01af2a82eddbfc4dc4720c8e8a483ff91d3b12df792928a435d1fc618055db46

Neuere Bebloh Version, Sha256: d4f6a12ffe35a8b39e047d35bedb2860e622580df8d66c68abaad4c8d8162c6a