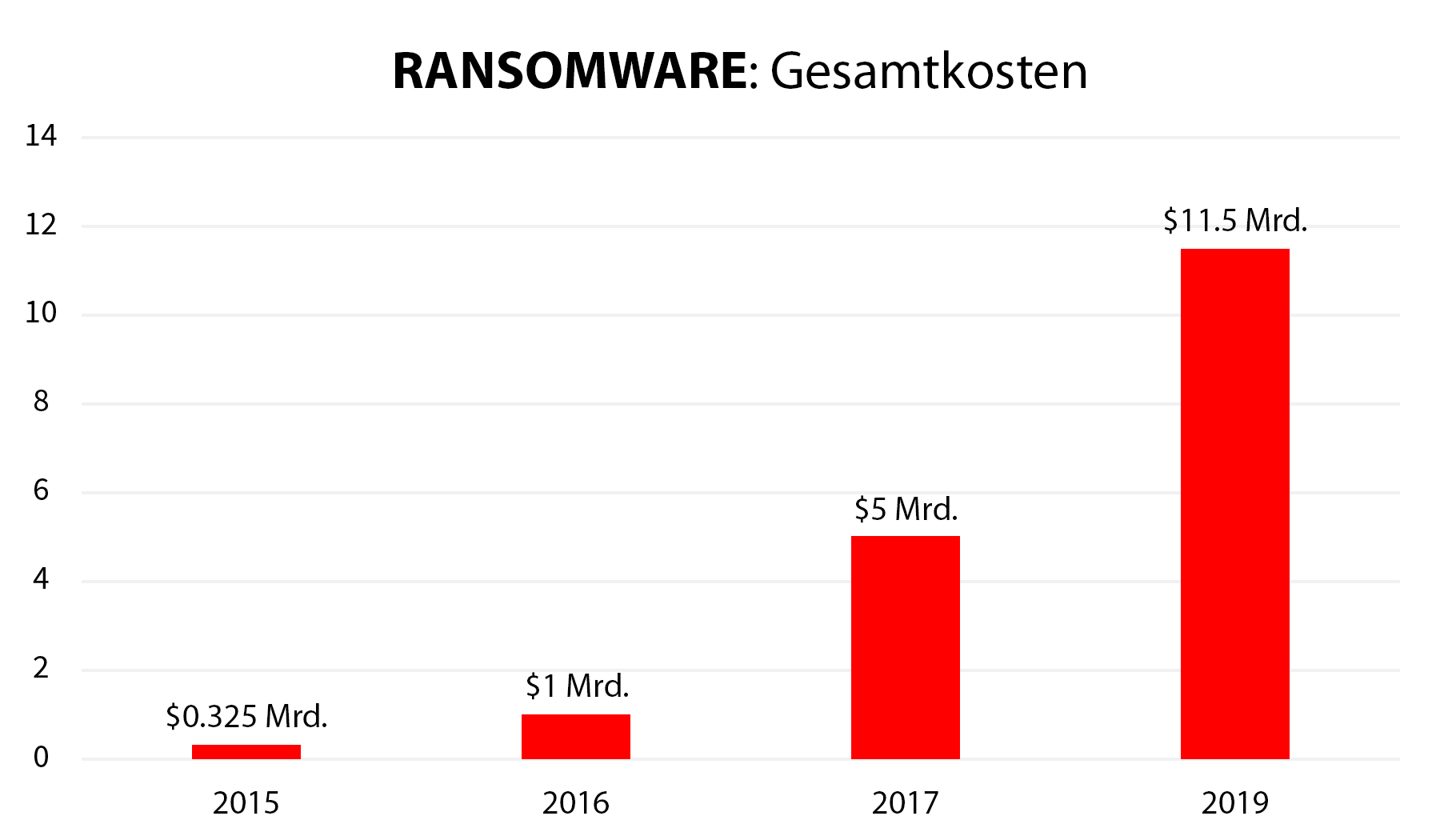

Geleistete Lösegeldzahlungen sind nur die Spitze des Eisbergs und nehmen sich im Vergleich zu den übrigen (Folge-)Kosten einer Infektion eher gering aus. Die eigentlichen Schadenssummen umfassen auch andere Kosten:

- Datenverlust

- Ausfallzeiten

- Ersatz / Neuaufsetzen von Infrastruktur

- Produktivität

- Kosten für IT-Forensik

- Reputationsschäden

- Leib und Leben - gerade in Fällen, in denen Krankenhäuser und Pflegeeinrichtungen betroffen sind

Nach einer Studie von CyberSecurity Ventures, einem der weltweit führenden Forschungsunternehmen der Internetwirtschaft, wird sich die gesamte weltweite Schadenssumme für das Jahr 2017 schätzungsweise um oder über fünf Millarden Dollar bewegen. Das bedeutet einen Anstieg um das fünffache der Schadenssumme von 2016. Experten prognostizieren hier einen weiteren Anstieg bis auf das 15-fache innerhalb der kommenden zwei Jahre: Um 2019 herum könnten es Schäden in Höhe von über 11.5 Milliarden Dollar sein.

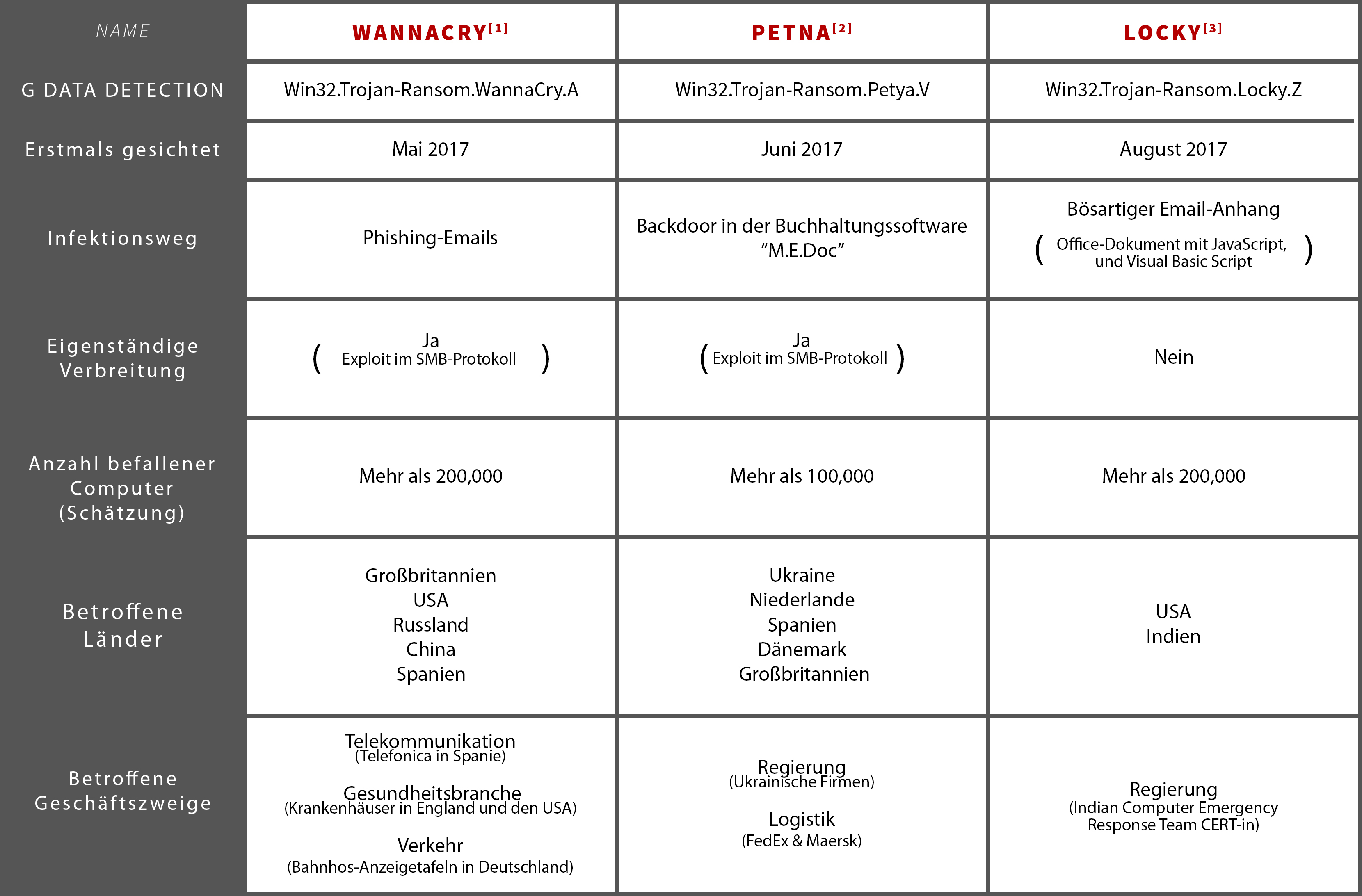

Werfen wir einen Blick auf die prominentesten Vertreter der Gattung Ransomware und darauf, wie solche astronomischen Schadenssummen zustande kommen. Die nachfolgende Tabelle enthält Hinweise auf ein bestimmtes Verhaltensmuster, nach dem sich Malware-Autoren zunehmen auf Wirtschaftszweige kontentrieren, in denen die Absicherung wichtiger Kundendaten einen hohen Stellenwert hat. Die Tatsache, dass Lösegelder gezahlt werden und dass hier massive Imageschäden angerichtet werden, unterstreicht, dass diese Strategie Wirkung zeigt. Petna bildet hier eine Ausnahme, da dieser Schädling nie dazu gefdacht war, Profit zu generieren. Stattdessen war Petnas Ziel, betroffene Betriebe lahmzulegen.

eXploit-Faktor

Die meisten bekannten Arten von Ransomware verbreiten sich auf zwei Hauptwegen: Spam-Mails und Exploit-Kits (siehe Abbildung 3). Diese Wege sind nicht neu, denn Spam und manipulierte Werbebanner werden schon lange genutzt, um Anwender in die Falle zu locken und dazu zu bringen, Ransomware auf dem Rechner zu installieren. Einige der Angriffsmethoden nutzen auch Exploit-Kits um die Ransomware auszuliefern, allerdings ist hier in einigen Fällen die "Mithilfe" des Anwenders vonnöten. Die Methode an sich, nämlich das Erpressen von Lösegeld, bleibt immer gleich. Die meisten der virtuellen Erpresser setzen weiterhin auf RSA und AES-Verschlüsselungen. Meistens könnten einmal verschlüsselte Dateien nicht mehr entschlüsselt werden - es sei denn, die Autoren haben einen Fehler gemacht oder ein Entschlüsselungstool wird entwickelt. Zahlungen werden nach wie vor mit Kryptowährungen und über das TOR-Netzwerk vorgenommen, was die Ergreifung der Täter schwierig bis unmöglich macht.

Einige Ransomware-Familien wie CryptXXX haben sogar weitere Zusatzmodule, die auf das Stehlen von Anmeldeinformationen ausgelegt sind. So stellen die Macher hinter der Malware sicher, dass sie bei einer Infektion auf keinen Fall mit ganz leeren Händen dastehen, selbst wenn ein Opfer die Zahlung verweigert. Auch Petya, Bad Rabbit, und einige neue Varianten von Spora haben sich hieran ein Beispiel genommen. Was hat sich also geändert?

Eine beachtenswerte Neuentwiklung bei Ransomware war die Verwendung von Exploits, die Schwachstellen in einem Netzwerkprotokoll nutzen. Exploits wie diese verleihen der Ransomware die Fähigkeiten eines Netzwerkwurms. So kann die Schadsoftware sich ohne die Hilfe argloser Anwender lateral im Netzwerk ausbreiten. Ransomware, die diese Fähigkeiten besitzt, wird gemeinhin auch als “Ransomworm” bezeichnet.

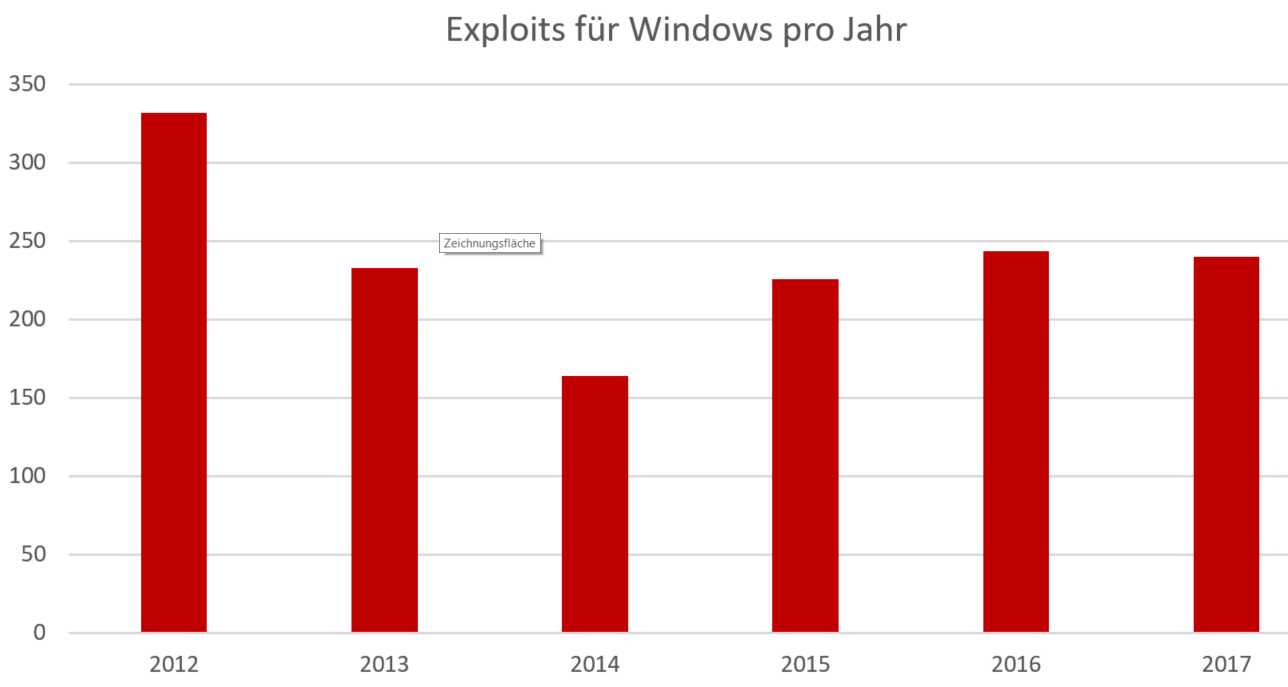

Schauen wir einmal auf WannaCry, die in negativer Weise bahnbrechendste Ransomware des Jahres 2017. Der Schaden, den dieser "Ransomworm" verursacht hat, wird insgesamt auf mehrere Milliarden Dollar geschätzt. Dabei wurden mehr als 200.000 Rechner weltweit infiziert. WannaCry war in der Lage sich mit Hilfe des “Eternal Blue"-Exploits (welcher aus veröffentlichten Beständen des US-Geheimdienstes NSA stammt) mit rasender Geschwindigkeit zu verbreiten. Der Exploit nutzt eine Schwachstelle in der SMB-Implementierung von Microsoft Windows aus. Das SMB-Protokoll ("Server Messsage Block") wird für die Dateifreigabe unter Windows genutzt und ist normalerweise aktiviert. Wichtig zu wissen ist, dass die Sicherheitslücke bereits im März 2017 mit einem Update (MS17-010) geschlossen worden war, also ganze zwei Monate vor dem Ausbruch von WannaCry. Dass die Infektionswelle dennoch so erfolgreich war, lässt den Schluss zu, dass das Update entweder auf vielen Systeme noch nicht eingespielt oder das Betriebssystem zu alt war, um noch Patches zu erhalten. Ältere Windows-Versionen dürften hiervon in erster Linie betroffen gewesen sein. Bei einem Blick auf die erstaunliche Zahl von Sicherheitslücken, erscheint es um so wahrscheinlicher, dass Kriminelle versuchen werden, diese zu ihrem eigenen Vorteil auszunutzen.

Die Zahlen sind erschreckend und entmutigend, aber es gibt auch einen Lichtblick: Wie bereits erwähnt, wurde die Sicherheitslücke, die von WannaCry ausgenutzt wurde, bereits Monate vor Ausbruch der Infektion geschlossen. Eine ständig aktuell gehaltene Infrastruktur kann also bereits dazu beitragen, eine rollende Infektionswelle wirksam aufzuhalten und auf wenige Maschinen zu begrenzen. Diese Erfahrungen zeigen, dass es der beste Weg ist, sowohl Software als auch das Betriebssystem immer auf dem aktuellsten Stand zu halten.

Wie man nicht zum Opfer wird

Auch, wenn es abgedroschen klingt: Vorsicht ist besser als Nachsicht. Es gibt einfache Wege, um sich davor zu schützen, Opfer einer Ransomware-Infektion zu werden. Hier sind einige Praxistipps:

- Wichtige Daten sollten immer durch Backups gesichert werden. Es ist zu empfehlen, die Daten auf einem separaten Gerät zu speichern, wie einer externen Festplatte. Auch einige Cloud-Systeme können hier helfen.

- Backups sollten immer getrennt vom gesicherten System sein (außer, wenn das Backup gerade läuft).

- Betriebssystem und installierte Programme sollten immer auf dem neuesten Stand sein - Sicherheitskritische Updates sollten umgehend eingepflegt werden.

- Erstellen von Benutzer- und Netzwerkrichtlinien - so werden Risken durch Angriffe von innen oder außen minimiert.

- Vorsicht bei Mail-Anhängen und potenziell bösartigen Links auf Webseiten.

- Mechanismen sollten deaktiviert werden, die Programme oder Skripte automatisch ausführen, wie z.B. Makros oder auch JavaScrip

Aufgrund des Erfolges vergangener Ransomware-Kampagnen ist auch 2018 mit Neuem zu rechnen. Setzen wir also das um, was wir bisher gelernt haben, um auch für die Zukunft gewappnet zu sein.

Information for fellow researcher: Notable hashes

"09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa" [Win32.Trojan-Ransom.WannaCry.A]

“eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998” [Win32.Trojan-Ransom.Petya.LZFBDH]

“2eecbe4d4267f00eb925089939f52ebacc228c720e3c8e81afe479dc014dff9e” [Win32.Trojan-Ransom.Locky.EF]