Was macht er?

Wird er auf einem System installiert, sucht Beta Bot nach den Sicherheitslösungen, die er anzugreifen vermag. Ist eines der Programme installiert, startet der Bot seine Attacken, wie sie später im Text beschrieben werden. Er bereitet sich darauf vor, die AV Sicherheitslösungen anzugreifen, bei denen er Prozesse beenden, Registry Keys unwirksam machen oder auch einfach die Auto-Update Funktion unterbinden will. Abhängig von der Art des Sicherheitsprodukts versucht Beta Bot auch die Firewall zu umgehen. Dazu versucht er Injektionen bestimmter Routinen in Programme vorzunehmen, die normalerweise die Firewall passieren dürfen, wie z.B. der Internet Explorer.

Benutzerkontensteuerung (UAC) – es dreht sich alles um Berechtigungen

In modernen Windows Betriebssystemen werden die Berechtigungen für Benutzer in Standard-Berechtigungen (niedrig) und in Administrator-Berechtigungen (erhöht) aufgeteilt. Im Gegensatz zu einem Administrator kann ein normaler Benutzer keine Änderungen an systemkritischen Teilen vornehmen. Wenn ein Benutzer einen Prozess startet, werden die Berechtigungen des Benutzers an den Prozess vererbt. Somit können auch sie in Prozesse mit niedrigen und erhöhten Berechtigungen unterteilt werden. Standardmäßig wird jedem Prozess nur ein niedriges Berechtigungs-Level zugeschrieben, denn ein Benutzer hat in der Regel nur diese Berechtigungsstufe. Auf Nachfrage können diese Berechtigung jedoch erweitert (erhöht) werden.

Einfach ausgedrückt heißt es, dass alle Prozesse in Prozesse mit niedrigen und erhöhten Berechtigungen unterteilt werden können. Dabei können Prozesse mit niedrigen Berechtigungen keine Prozesse mit erhöhten Berechtigungen verändern, aber Prozesse mit erhöhten Berechtigungen können beide Arten verändern. Außerdem können Berechtigungen auch zwischen Prozessen vererbt werden. Das bedeutet: Startet ein Prozess mit erhöhten Berechtigungen einen neuen Prozess, erhält dieser ebenfalls erhöhte Berechtigungen.

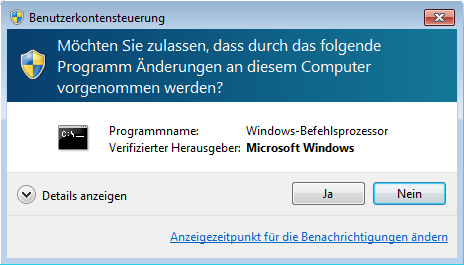

Damit Schadcode auf Computersystemen keinen ernsthaften Schaden anrichten kann, ist der Schritt von niedrigen zu erhöhten Berechtigungen ein ganz kritischer. Die Entscheidung darüber, ob einem Prozess die angefragten Berechtigungen gegeben werden sollen oder nicht, wird in die Hand des Benutzers gelegt, der durch einen UAC-Dialog aufgefordert wird für den anfragenden Prozess mit „Ja“ oder „Nein“ zu stimmen. Dabei erhält der Benutzer auch einige Zusatzinformationen zu dem anfragenden Prozess. Beta Bot nimmt genau diese Schnittstelle ins Visier und versucht, den menschlichen Benutzer an dieser Stelle mit Social Engineering Techniken auszutricksen.

Mehr Informationen zur Benutzerkontensteuerung gibt es von Microsoft:

„Was ist die Benutzerkontensteuerung?” bezogen auf Windows 7

„Was ist die Benutzerkontosteuerung?” bezogen auf Windows Vista

So erschleicht sich Beta Bot die Rechte

Für eine Vielzahl von Schadcode ist es ausreichend, dass sie mit niedrigen Standardrechten ausgeführt werden, denn das reicht den Angreifern aus, um gleichberechtigte Prozesse zu manipulieren und um sich dauerhaft auf dem PC einzunisten. Sicherheitslösungen laufen jedoch mit erhöhten Privilegien, denn sie müssen Zugriff auf alle Systemressourcen haben, um den bestmöglichen Schutz zu gewährleisten. Als Konsequenz dieser erhöhten Berechtigungen sind die Sicherheitslösungen also durch die Manipulation von den Prozessen mit niedrigen Berechtigungen bewahrt. Somit muss die Angreifer-Software Beta Bot sich erhöhte Berechtigungen verschaffen, um die AV Software zu attackieren. Um dieses Ziel zu erreichen und dem Benutzer das OK für die neuen Rechte zu entlocken, nutzt der Schadcode zwei Tricks:

Der privilegierte Prozess ist nicht direkt der Beta Bot Prozess, sondern die cmd.exe von Microsoft Windows selbst, welche durch Kommandozeilenbefehle aktiviert wird und dann den Beta Bot aufruft. Daher sieht es so aus, als wenn der Benutzer einem legitimen Windows-Programm die neue Berechtigungsstufe erteilt, welches dann jedoch im Hintergrund die Rechte an Beta Bot vererbt. Normalerweise vertrauen Benutzer den Aufforderungen eines windowseigenen Programms und genau dieses Verhalten will sich der Beta Bot zu Nutze machen.

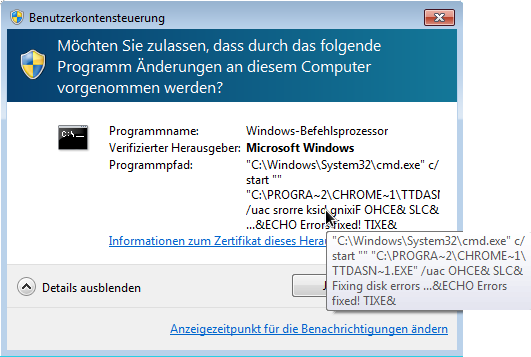

Schauen wir uns aber die Details dieses UAC-Dialogs an, stellen wir fest, dass cmd.exe den eigentlichen Beta Bot starten soll.

Hier wird der Benutzer also in die Falle gelockt, da er denkt, dass er die Berechtigungen einer ausführbaren Windowsdatei erhöht. Dabei bringt er in Wahrheit sein System in Gefahr!

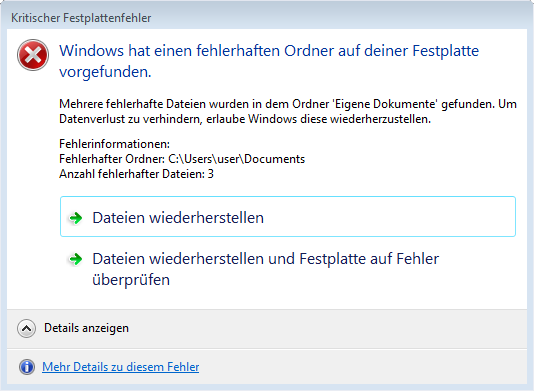

Glücklicherweise werden viele Benutzer misstrauisch wenn eine UAC-Meldung aus heiterem Himmel auf ihrem Bildschirm auftaucht. Um ‚dieses Problem‘ zu lösen, ist der Beta Bot jedoch vorbereitet und präsentiert dem Benutzer noch vor dem UAC-Dialog eine Rechtfertigung für die Anfrage: Eine gefälschte Fehlermeldung über angeblich beschädigte Dateien im Ordner ‚Eigene Dokumente‘ des aktuellen Benutzers und auch über einen ‚kritischen Festplattenfehler‘ wird angezeigt. Der Benutzer soll damit eingeschüchtert werden und ihm soll weisgemacht werden, dass er wichtige Daten verlieren könnte. Und der Beta Bot liefert gleich zwei Möglichkeiten, dieses Problem zu lösen mit: Beide Optionen versprechen, die defekten Dateien zu reparieren. Egal welche der beiden Möglichkeiten gewählt wird, Beta Bot präsentiert nun den oben beschriebenen UAC-Dialog.

Sind Beta Bot erst einmal die erhöhten Rechte eingeräumt, macht er sich an die Arbeit, die installierte Sicherheitslösung zu attackieren, wie schon zu Beginn erwähnt.

Um sogar weltweit Benutzer auszutricksen, kann der Bot die Fehlermeldung und auch den UAC-Dialog in mehr als zehn Sprachen anzeigen, unter anderem auf Deutsch, Englisch, Spanisch, Französisch, Niederländisch.

Was man daraus lernen kann

Schadcode benutzt häufig Einschüchterungstaktiken, um sich Zugang zum System zu verschaffen. Aber selbst in Situationen, die zunächst einen sehr kritischen Eindruck erwecken, z.B. FakeAV Warnungen über angebliche massive Infektionen auf dem System, sollten Benutzer die Ruhe bewahren und die angezeigten Informationen zunächst verifizieren. In diesem erwähnten Beta Bot Fall führt die Analyse der Details in den Systemfenstern zu dem Schluss, dass cmd.exe in Wirklichkeit einen anderen Prozess im Schlepptau starten soll.

Wie schon beschrieben, werden die UAC-Dialoge in der Regel dafür genutzt, die Berechtigungen eines Prozesses zu erhöhen, wenn er diese zuvor nicht hatte. Aber Obacht… würde Windows einem systemeigenen Prozess wirklich höhere Rechte einräumen, um einen Fehler auf einer Festplatte zu reparieren? Nein, das würde es auf keinen Fall auf diese Art machen.

Wie man sich dagegen schützen kann

- Denken Sie nach, bevor Sie klicken! Lesen Sie Systemmeldungen aufmerksam und klicken sie nicht unbedacht auf „Ja“ oder „OK“. Wenn Sie unsicher sind, fragen Sie jemanden um Rat oder versuchen Sie, sich im Internet über die angezeigte Aufforderung zu informieren.

- Eine aktuelle und umfassende Sicherheitslösung mit einem Schadcodescanner, Firewall, Web- und Echtzeitschutz gehören zur Grundausstattung. Ein Spam-Filter, als Schutz vor ungewollten Spam-Mails ist ebenfalls sinnvoll.

- Das installierte Betriebssystem, der Browser und seine Komponenten sowie die installierte Sicherheitslösung sollten immer auf dem aktuellen Stand gehalten werden. Programm-Updates sollten umgehend installiert werden, um so bestehende Sicherheitslücken zu schließen.

Tipp für Firmennetzwerke: Die G DATA Unternehmenslösungen bieten in Deutschland ab sofort G DATA PatchManagement als Zusatzmodul an. Die internationalen Versionen des Moduls folgen in Kürze.