Phishing ist und bleibt eine der größten Cyberbedrohungen für Menschen und Unternehmen. Laut einer Untersuchung der Initiative Deutschland sicher im Netz (DSiN) ist die Zahl von IT-Sicherheitsvorfällen in Verbindung mit Phishing von 2022 auf 2023 um mehr als 13 Prozent gestiegen. Phishing-Versuche per SMS oder Messenger haben sogar um mehr als 24 Prozent zugenommen. Die Gründe dafür sind vielfältig. Zum einen hat sich mit Künstlicher Intelligenz die Qualität der Nachrichten verbessert. Rechtschreibfehler gehören der Vergangenheit an und erschweren Empfängern und Empfängerinnen das Erkennen gefährlicher E-Mails. Zum anderen nutzen die Tätergruppen das menschliche Verhalten und damit deren Schwächen konsequent aus. Wenn etwa in einer Mail die Sperrung des Onlinebanking-Accounts innerhalb einer kurzen Frist angedroht wird oder wenn vorgeblich für ein Geschenk für eine Kollegin oder einen Kollegen gesammelt wird. Hier stelle ich vier aktuelle Beispiele vor, mit denen Cyberkriminelle gerade auf Beutezug sind. Und diese sind auch für die Security-Fachleute nur beim genauen Hinschauen zu erkennen.

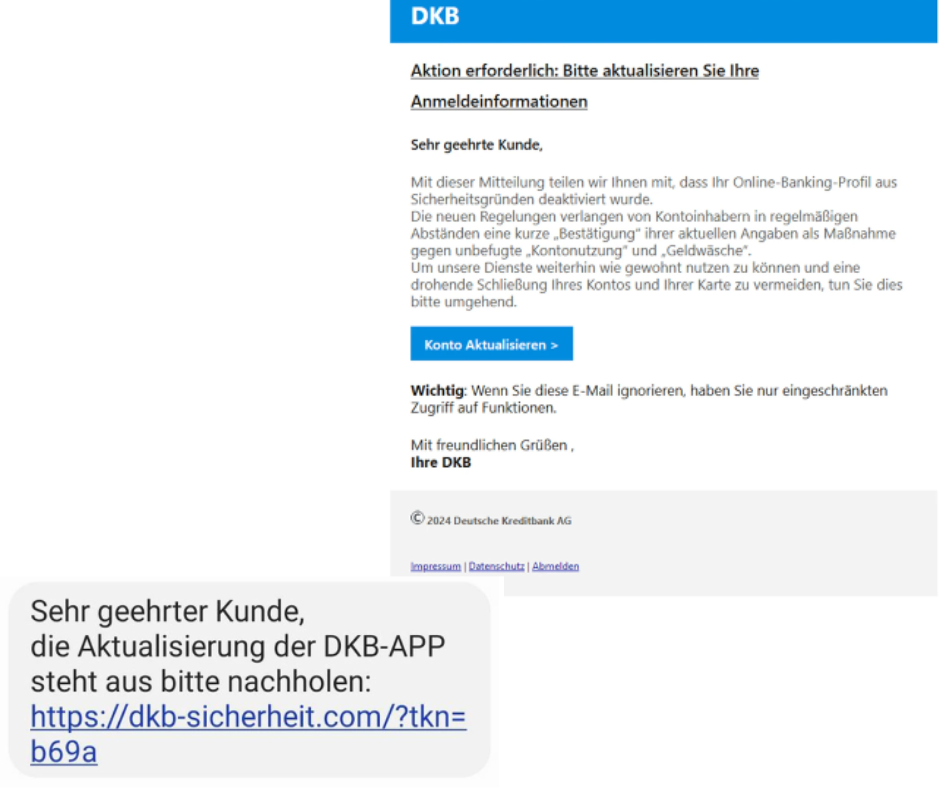

1. Gefälschte Bank-Mails

Phishing-Mails oder -SMSen von Banken sind ein Dauerbrenner und landen immer wieder bei Verbraucherinnen oder Verbrauchern. Hier erzeugen Cyberkriminelle Druck und fordern ihre Opfer auf, eine App oder die Anmeldedaten zu aktualisieren. Versehen mit der Drohung, dass bei Missachtung der Zugriff eingeschränkt wird. Und auch wenn der Link in der SMS „dkb-sicherheit.com“ auf den ersten Blick unverdächtig erscheint, wollen die Täter nur eins: Eine App mit Malware installieren oder direkt auf einer gefälschten Webseite persönliche Kunden-Daten abgreifen. Wer misstrauisch ist, ob eine Mail legitim oder gefälscht ist, sollte unter keinen Umständen den Link anklicken. Sicherer ist es, die Webseite direkt im Browser zu öffnen oder im App-Store nach einer aktuellen Version zu suchen.

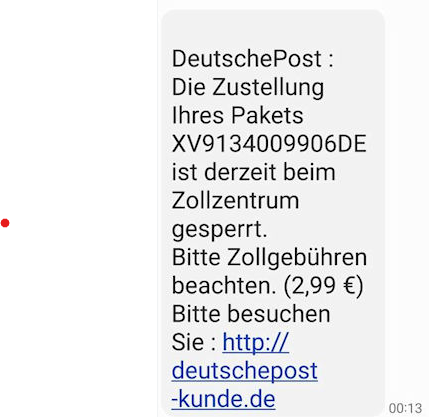

2. Fake-Paketbenachrichtigungen

Die steigende Zahl von Paketzustellungen hat auch Cyberkriminellen einen neuen Betrugsweg eröffnet: Smishing – eine Phishing-Nachricht per SMS. Die Opfer erhalten eine Kurznachricht über Probleme bei der Auslieferung einer Bestellung und sollen dazu eine Webseite besuchen. Hier adressieren die Tätergruppen insbesondere Neugier sowie Gewohnheit von Menschen. Wer klickt nicht auf den Link zur Sendungsverfolgung, um den genauen Liefertermin zu erfahren? Aber auch hier landen die Opfer auf einer gefälschten Seite und bezahlen einen hohen Preis: Die Empfänger werden aufgefordert, Zahlungsdaten (Kreditkarte oder Paypal) einzugeben oder sollen eine Zahlung autorisieren. Dies ist dann aber deutlich höher als die genannten 2,99 Euro. Auch hier gilt. Auf den ersten Blick sieht der Link vertrauenswürdig aus, ist er aber nicht.

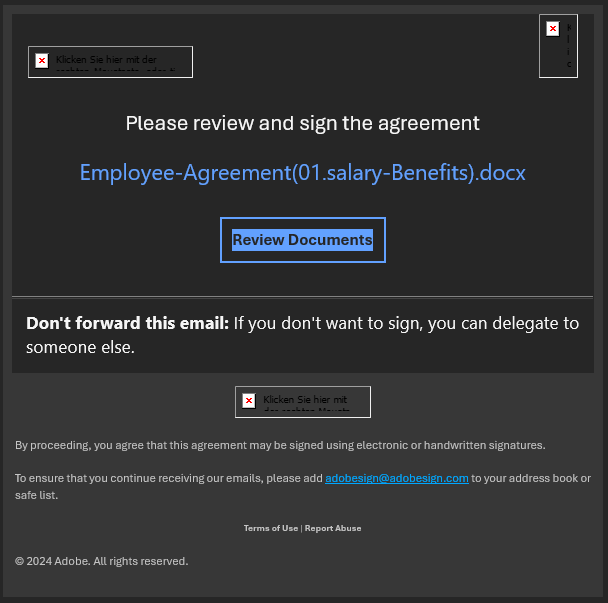

3. Gezielte Angriffe mit Spear-Phishing

Eine Phishing-Mail, die insbesondere Angestellte auf C-Level oder Entscheider-Ebene erreicht – auch bekannt als Spear-Phishing. Dabei nehmen Cyberkriminelle nur eine bestimmte Person oder eine Gruppe von Personen innerhalb eines Unternehmens ins Visier. Die Empfängerinnen und Empfänger werden aufgefordert, ein Dokument mit DocuSign freizugeben. Ein Vorgang, der dank digitaler Freigabeprozesse in vielen Unternehmen zum Standard gehört und damit für viele Menschen auch zur Gewohnheit geworden ist. Aber in diesem Fall wird ein bösartiges Makro per Office-Datei verteilt. Und Makros in Office-Dateien sind immer wieder Ausgangspunkt von Sicherheitsvorfälle. Durch die E-Mails selbst oder durch Hinweise innerhalb des Dokuments werden der Nutzer oder die Nutzerin dazu verleitet, Makros zu aktivieren, um bestimmte Funktionen wie die Bearbeitung oder den Ausdruck des Dokuments freizuschalten. Tatsächlich werden im Hintergrund jedoch Skripte ausgeführt, um Schadsoftware aus dem Internet nachzuladen und auf dem System zu installieren.

Wer prüfen will, ob die E-Mail echt ist oder Fake, sollte die Maus über den Namen des Absenders und den Link-Button bewegen. Dann wird die vollständige E-Mail-Adresse oder die Link-Adresse angezeigt. Hier lohnt sich ein genauer Blick.

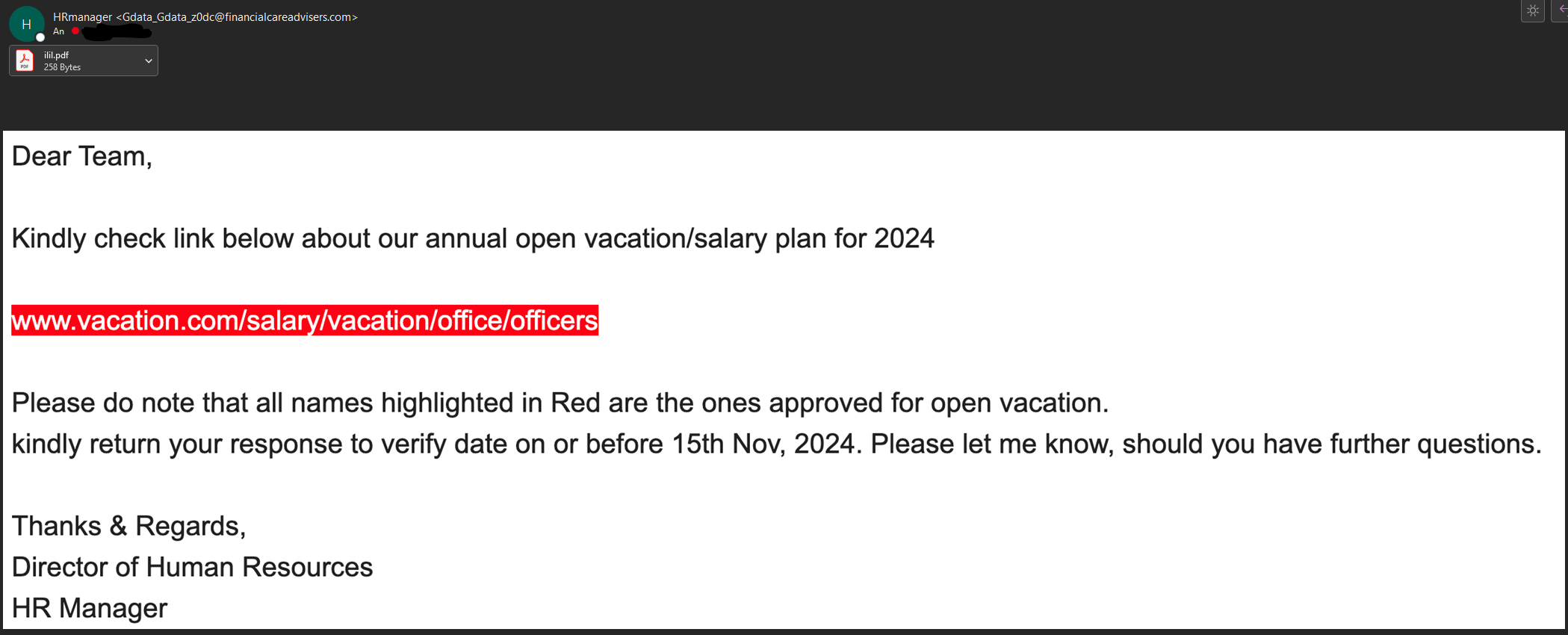

4. Betrügerische Mails aus der HR: Der Fake-Urlaubsplan

Ein Phishing-Versuch, der saisonal zum Jahresbeginn oder Jahresende vermehrt zum Einsatz kommt. Die Adressaten werden aufgefordert, ihre aktuelle Urlaubsplanung zu prüfen. Und auch hier erhalten der Empfänger oder die Empfänger einen Office-Datei mit einem bösartigen Makro. Die Bedrohungsakteure adressieren hier wieder Neugierde und Gewohnheit. Auffällig ist, dass das Beispiel ausnahmsweise fehlerhaft ist. Denn die Nachricht ist aktuell aus diesem Jahr, bezieht sich aber auf den Urlaubsplan für 2024. Beim aufmerksamen Lesen sollte also schon Misstrauen geweckt werden.

Übrigens: Per Gruppenrichtlinie können Netzwerkadministratoren dafür sorgen, dass Nutzerinnen und Nutzer keine Makros aktivieren und damit die schädlichen Mini-Programme zu starten. Wie das genau geht, erklären wir im Quick-Tipp: Office-Makros in Unternehmensnetzwerken.

Fazit: Phishing bleibt eine Gefahr – so schützen Sie sich effektiv

Phishing-Attacken bleiben auch 2025 eine ernste Bedrohung – und sie werden immer raffinierter. Die gezeigten Beispiele zeigen nachdrücklich: Wer nicht wachsam bleibt, kann schnell Opfer eines Betrugs werden. Dabei müssen Cyberkriminelle nicht besonders kreativ sein, sondern nutzen immer noch Maschen, die schon lange bekannt sind – und trotzdem noch Profit bringen. Ist eine Mitarbeiterin oder ein Mitarbeiter erst mal davon überzeugt, dass sie oder er aus legitimen Gründen beispielsweise auf einer Webseite ein Passwort eingeben soll, können auch gute technische Sicherheitsmaßnahmen umgangen werden. Wer sich schützen will, sollte folgenden Rat folgen: Klicken Sie niemals unüberlegt auf Links, prüfen Sie Absender-Adressen genau und nutzen Sie technische Schutzmaßnahmen wie Multi-Faktor-Authentifizierung. Die Beispiele zeigen, dass wir unser menschliches Verhalten updaten müssen und mehr Bewusstsein für Cybergefahren brauchen. Hier helfen etwa eine Phishing Simulation oder Security Awareness Trainings.