Cyberkriminelle verfolgen mit ihren Phishing-Mails ein klares Ziel. Sie verleiten ihr Opfer dazu, vertrauliche Informationen wie etwa Log-in-Daten preiszugeben, auf einen Link zu klicken oder einen Mailanhang zu öffnen. So erhalten die Angreifer am Ende Zugriff auf das Netzwerk oder können die Systeme mit Schadsoftware infizieren. Dabei nutzen sie das menschliche Verhalten konsequent aus. Hilfsbereitschaft, Neugier oder Gier spielen ihnen dabei unter anderem in die Karten. Gerade in Zeiten, wo Menschen durch Krisensituationen wie etwa den Ukraine-Krieg verunsichert sind, nutzen Angreifergruppen dies aus. Sie appellieren zum Beispiel mit emotionalen Texten an unsere Hilfsbereitschaft für angebliche Menschen in Not, die dringend Unterstützung benötigen würden. Oder sie erzeugen Druck, weil angeblich der Zugang fürs Online-Banking gesperrt wird. Und wer hatte nicht schon eine E-Mail in seinem Postfach, die einen Millionengewinn oder eine Erbschaft in Aussicht stellte?

Und natürlich formulieren Kriminelle die Mail anders, wenn sie die Personal-Abteilung angreifen oder die Buchhaltung. Die einen erhalten eine gefakte Bewerbung, die einen Anhang mit Schadsoftware enthält, die anderen eine gefälschte Rechnung.

Und wenn Angestellte erst mal davon überzeugt sind, dass er oder sie aus legitimen Gründen beispielsweise auf einer Webseite sein Passwort eingeben soll, lassen sich auch Sicherheitsmaßnahmen wie Zwei-Faktor-Authentifizierungen umgehen.

Wie groß die Gefahr ist, verdeutlichen folgende Zahlen aus der Studie „Cybersicherheit in Zahlen“, die G DATA gemeinsam mit brand eins und Statista durchgeführt hat:

So haben aus Neugierde

- 30 Prozent der Befragten eine potenziell unsichere Webseite oder Datei geöffnet,

- 17 Prozent auf einen fremden Link in einer E-Mail geklickt und

- 17 Prozent einen unbekannten Anhang in einer E-Mail geöffnet.

Phishing-Simulation: Warum Unternehmen davon profitieren

Angesichts der großen Bedrohungslage und der immer noch verbreiteten Unkenntnis steht in der der G DATA academy schon von Anfang eine Phishing Simulation zur Verfügung. Diese Schulung versetzt die Mitarbeitenden in die Lage, routinierter mit Phishing umzugehen und steigert ihr Selbstbewusstsein. Gleichzeitig können Vorstände und Geschäftsführende damit den Status der IT-Sicherheit messen. Ein Reporting zeigt, ob und wie viele Mitarbeitende eine gefährliche Mail geöffnet und sogar den enthaltenen Link angeklickt oder ein Dokument geöffnet haben. Allein 2024 haben wir unzählige Nachrichten an die Angestellten von Kunden verschickt. Getrieben von der Frage: „Welche Phishing-Mails funktionieren besonders gut und welche nicht?“ haben wir unsere Statistiken analysiert und zeigen, wie sich auch heute Leute hinters Licht führen lassen und welche menschlichen Trigger dabei ausgenutzt werden. Die Phishing-Mails decken dabei verschiedene Schwierigkeitsstufen ab, aber es sind nicht nur die schwierigen Testmails, die unerkannt blieben.

Zahlen lügen nicht: Erfolgreiche Phishing-Kampagnen

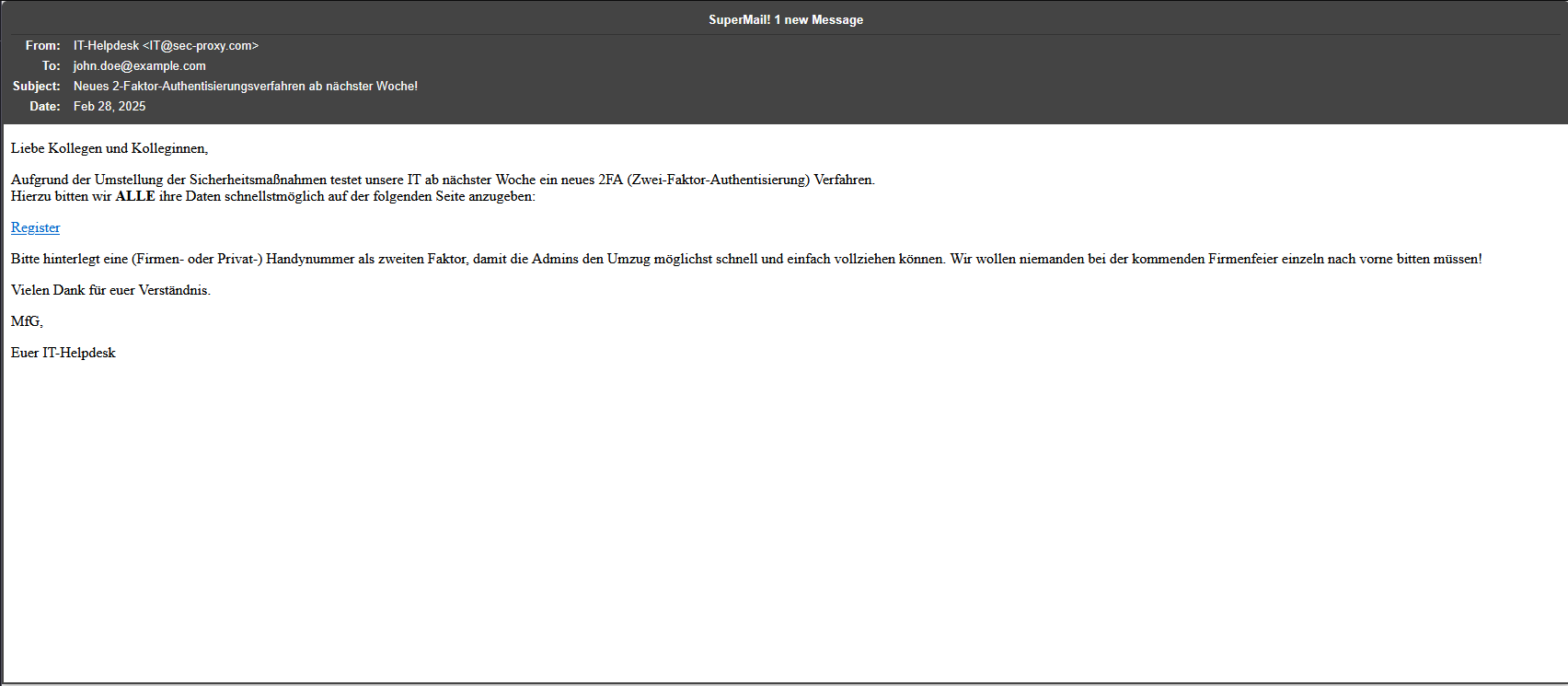

1. 2-Faktor-Authentifizierung

Bei dieser mittelschweren Mail nutzen die Angreifer gleich drei menschliche Schwächen aus: Pflichtgefühl, Hilfsbereitschaft und Druck. Jede dritte Person öffnet den Link und besucht die Landing Page, die zum Bestätigen einer 2-Faktor-Authentifizierung führt. Fast fünf Prozent geben sogar persönliche Daten wie Passwort oder E-Mail-Adresse auf der falschen Webseite ein.

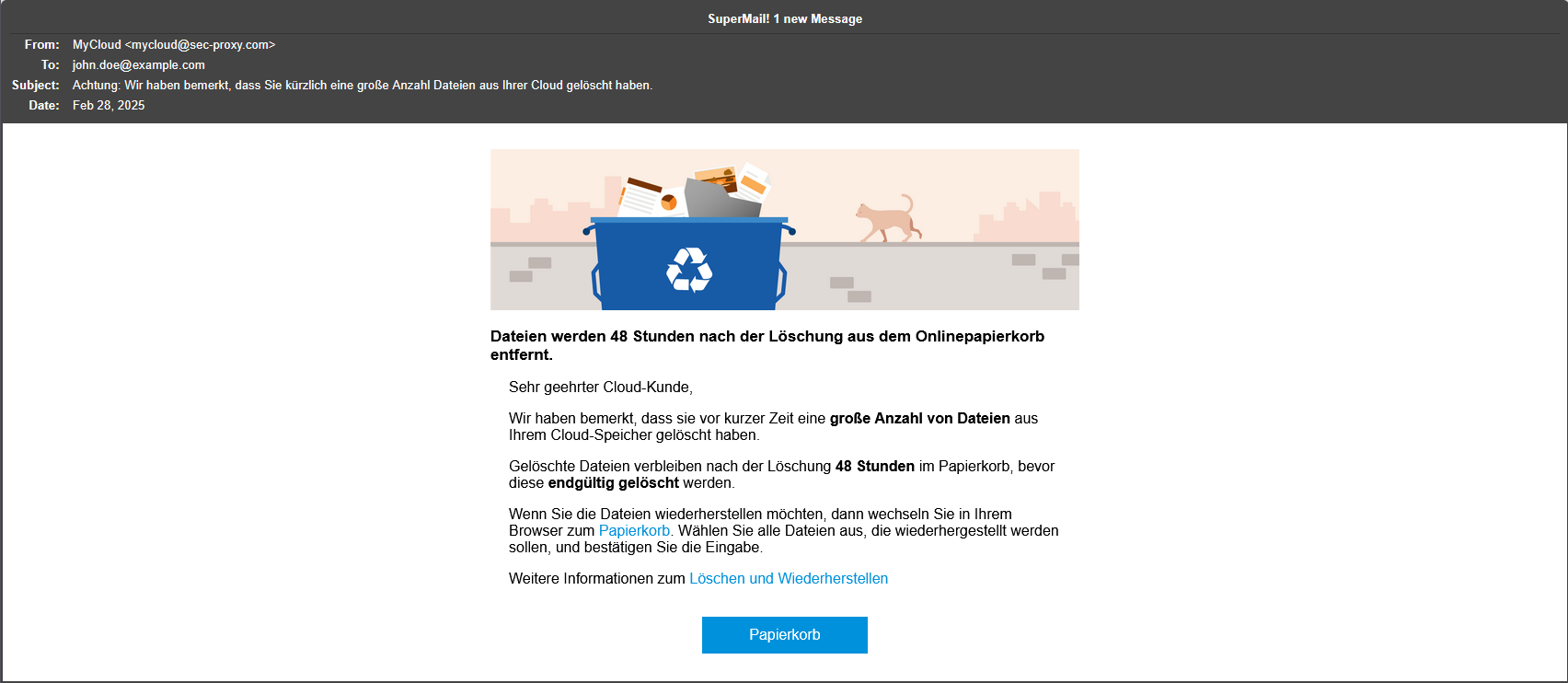

2. Cloud-Abo abgelaufen

Gleich fünf Trigger adressieren die vermeintlichen Täter: Neugier, Druck, Pflichtbewusstsein, Angst und Gewohnheit. Die Empfängerinnen und Empfänger werden aufgefordert, eine Webseite zu besuchen, um ihr ablaufendes Abo zu verlängern. Wenn diese Bestätigung innerhalb einer kurzen Frist ausbleibt, werden die Daten unwiederbringlich gelöscht. Mehr als 21 Prozent klicken den Link an und besuchen die falsche Webseite. Immerhin: Weniger als ein Prozent aller Teilnehmerinnen und Teilnehmer hinterlässt hier ihre oder seine Daten. Vermutlich erkennen sie gerade noch rechtzeitig anhand fehlender Logos den Betrugsversuch.

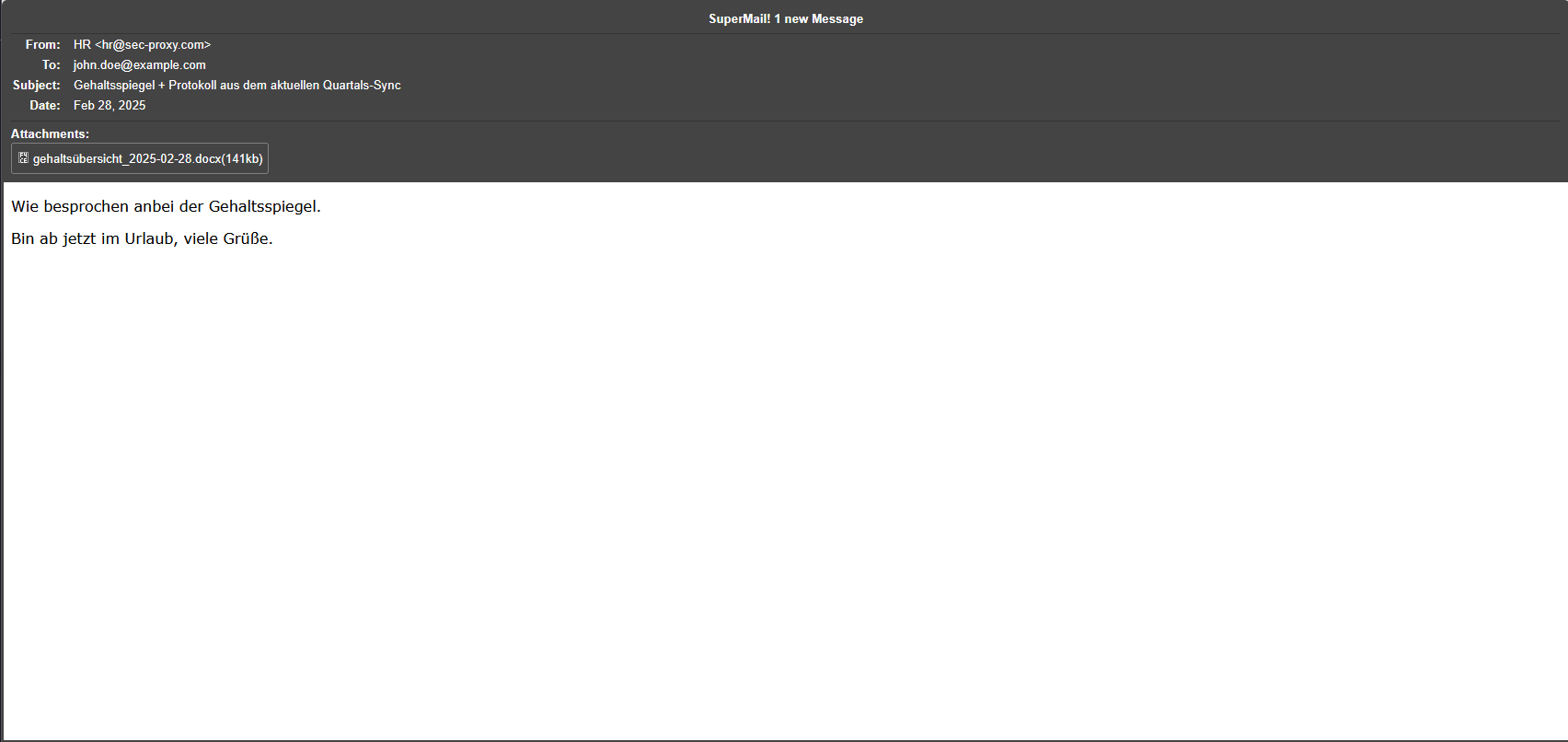

3. Mail mit Gehaltsliste im Anhang

Wer will nicht gerne wissen, welches Gehalt die Kolleginnen oder Kollegen oder Vorgesetzten verdienen? Eine vermeintlich falsch adressierte Nachricht erweckt die Neugierde vieler Testpersonen. Jede und jeder Vierte öffnet den Anhang in der Hoffnung, seine Neugierde stillen zu können. Was bei dieser schweren Testmail glimpflich abläuft, hat im realen Leben böse Konsequenzen: Wenn im Anhang Malware versteckt ist und sich diese nun im Netzwerk einnisten kann.

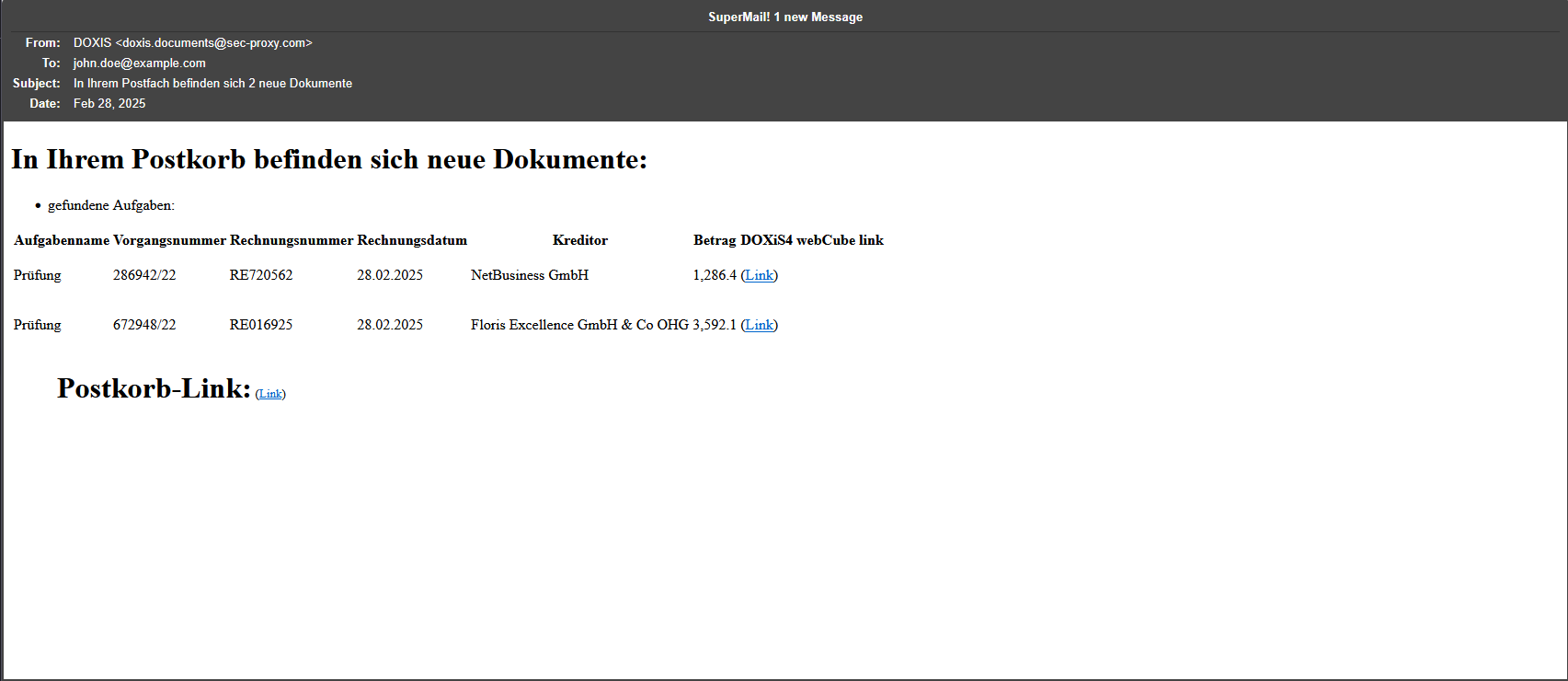

4. Neue Dokumente im Postfach

Wer kennt diese Benachrichtigungen nicht? Eine Bank oder eine Versicherung informiert Kundinnen und Kunden über neue Dokumente in den elektronischen Postfächern und sendet den Link zum Einloggen gleich mit. Hier reagieren Menschen aus Neugier und Gewohnheit und klicken ohne kritisches Nachdenken auf den Link. Im Falle der Phishing-Simulation fallen 18 Prozent auf diesen Trick rein. Aber auch hier ist der Anteil von Personen, die persönliche Daten preisgeben, gering, weil die Landing Page Misstrauen erregt.

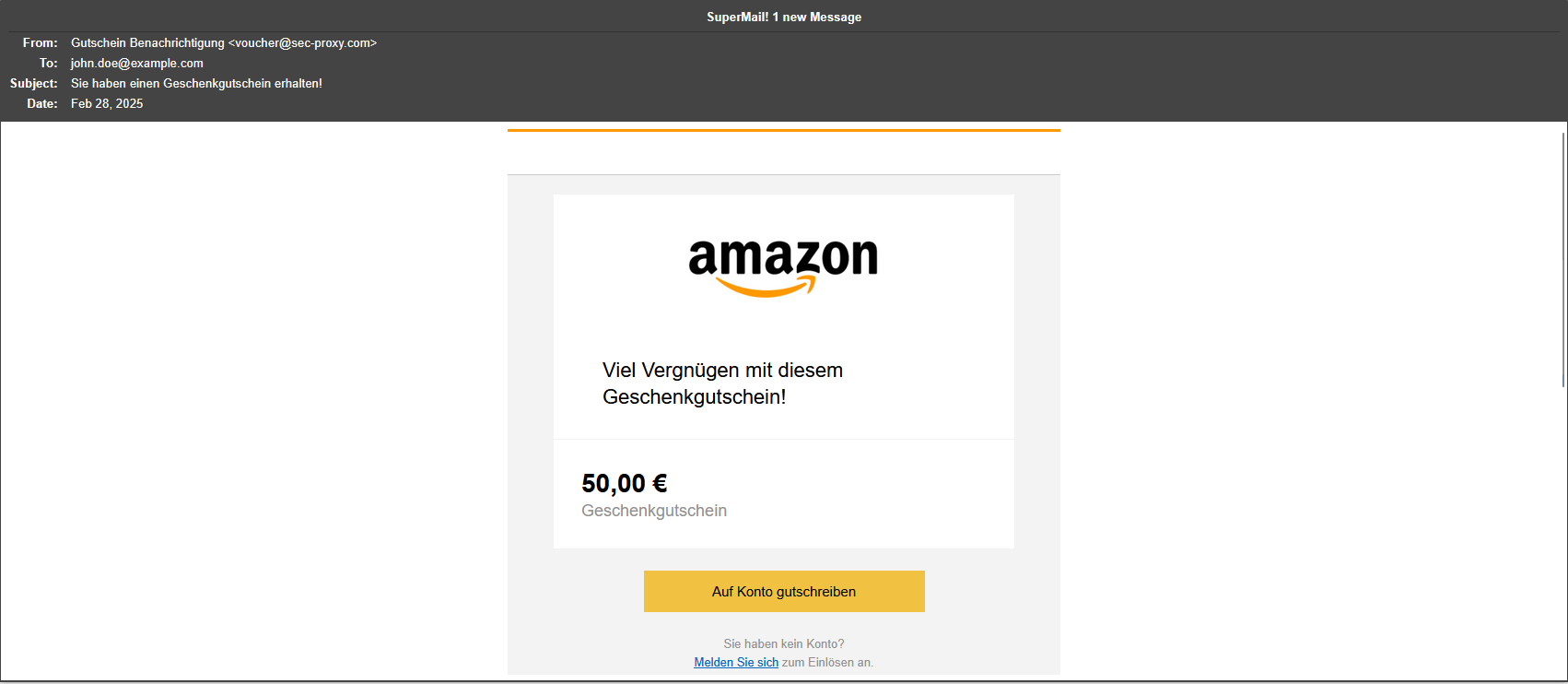

5. Amazon-Geschenkgutschein

Ein echter Phishing-Klassiker, der immer noch funktioniert. Die Nachricht über einen Amazon-Gutschein macht Menschen neugierig und adressiert zusätzlich die Gier vieler Personen. Mehr als 17 Prozent haben den Link der einfachen Mail geöffnet.

Erfolglose Phishing-Mails

Die Auswertung zeigt aber auch, dass zahlreiche Test-Mails nicht funktionieren, wie etwa Benachrichtigungen von Paketdiensten mit Zusatzgebühren, fehlerhafte Rechnungen mit der Bitte um Überprüfung oder das Sperren des Online-Banking-Zugangs. Es zeigt sich: Je besser Phishing-Mails zum Kontext der Angestellten und der Firma passen, desto „erfolgreicher“ sind diese. Für E-Mails aus dem privaten Bereich sind Mitarbeitende weniger anfällig. Aber es ist wichtig, auch das zu trainieren und hilft den Mitarbeitenden privat Phishing zu erkennen.

Eine Frage der Aufmerksamkeit

Die Aufmerksamkeit von Angestellten verläuft nicht gleichmäßig: Hochkonzentriertes Arbeiten wechselt mit Phasen geringerer Konzentration ab. Daher variiert bei der Phishing Simulation auch die zeitliche Komponente, also die Zeit des Versands. Und so ist mancher Angestellter in Vorfreude auf den Feierabend oder das Wochenende nicht mehr so aufmerksam wie zu Beginn des Arbeitstages. Die Auswertungen zeigen allerdings, dass viele Nachrichten zum Arbeitsbeginn geöffnet werden, insbesondere montags ist die Zahl der getrackten Interaktionen sehr hoch.

Fazit: Wer gefährliche Mails erkennt, schützt sich und seine Firma

Wer heutzutage sein Unternehmen wirksam vor Cyberattacken schützen will, muss die Belegschaft in die IT-Sicherheit einbeziehen und Human Centered Security zur Chefsache machen. Eine Phishing Simulation kann dabei nur der Anfang sein, denn die IT-Sicherheit wird durch verschiedene Faktoren bedroht. Um alle Angestellten für aktuelle Cybergefahren zu sensibilisieren, braucht es Security Awareness Trainings. Mit diesen Trainings lässt sich nicht nur die Aufmerksamkeit im wörtlichen Sinne, sondern ein generelles Umdenken erreichen. Mitarbeitende verstehen, welchen Beitrag sie für die IT-Sicherheit des eigenen Unternehmens leisten können. Sie erkennen, welche Auswirkungen ihr Verhalten hat: Mit dem richtigen Verhalten schützen sie nicht nur sich selbst und ihr eigenes Postfach, sondern ihren Arbeitgeber und damit auch die Arbeitsplätze der Kolleginnen und Kollegen.