Laufende Angriffe zu erkennen und zu wissen, ob jemand es geschafft hat, ins Netzwerk einzudringen, ist Aufgabe eines IDS. Die Preisspanne für ein IDS ist breit – und wer will, kann sogar eine kostenfreie quelloffene Lösung wie Suricata nutzen. Der Vorteil ist offensichtlich: Es fallen keine Anschaffungskosten an. Ein weiteres Plus ist, dass Administratoren ihre Regelsätze maßschneidern und so exakt auf ihre Bedürfnisse anpassen können. Der Nachteil: Administratoren MÜSSEN ihre Regelsätze selbst schreiben.

Relevante Daten, chaotische Regeln

Besonders interessant für die Verteidigung sind bestimmte malwaretypische Aktivitäten – vor allem die Kommunikation einer Schadsoftware mit einer Kommando-Infrastruktur (Command & Control, auch „C2“ genannt), von der sie ihre Befehle erhält.

Wer dazu vorgefertigte Regeln sucht, muss sich jedoch schnell einer nüchternen Erkenntnis stellen: Die Standardregeln sind oft nicht einheitlich und enthalten unterschiedliche Stichworte. Sich hier zurecht zu finden, kann dauern.

Dahinter steckt ein nicht zu unterschätzender Arbeitsaufwand – denn nicht alles, was auf den ersten Blick wie ein guter Ausganspunkt für eine neue Regel aussieht, ist auch einer. Es ist nicht nur wichtig, Daten zu filtern und aufzubereiten, sondern auch, den Output so gering wie möglich zu halten. Der Grund dafür ist einfach: Schlecht erstellte Regeln produzieren eine Menge „Rauschen“ in den Daten. Und dieses Rauschen überdeckt potenziell die wirklich wichtigen Informationen oder lenkt zumindest von ihnen ab.

Rausch-Unterdrückung

Das gilt es zu vermeiden. Daher ist es wichtig, die Regeln für ein IDS so zu gestalten, dass die Protokolle und Meldungen ihre Aussagekraft behalten. Die Kriterien für eine Regel wollen sorgfältig ausgewählt sein. Dafür sind nicht nur Ports und Protokolle wichtig, sondern auch der Inhalt der übertragenen Datenpakete.

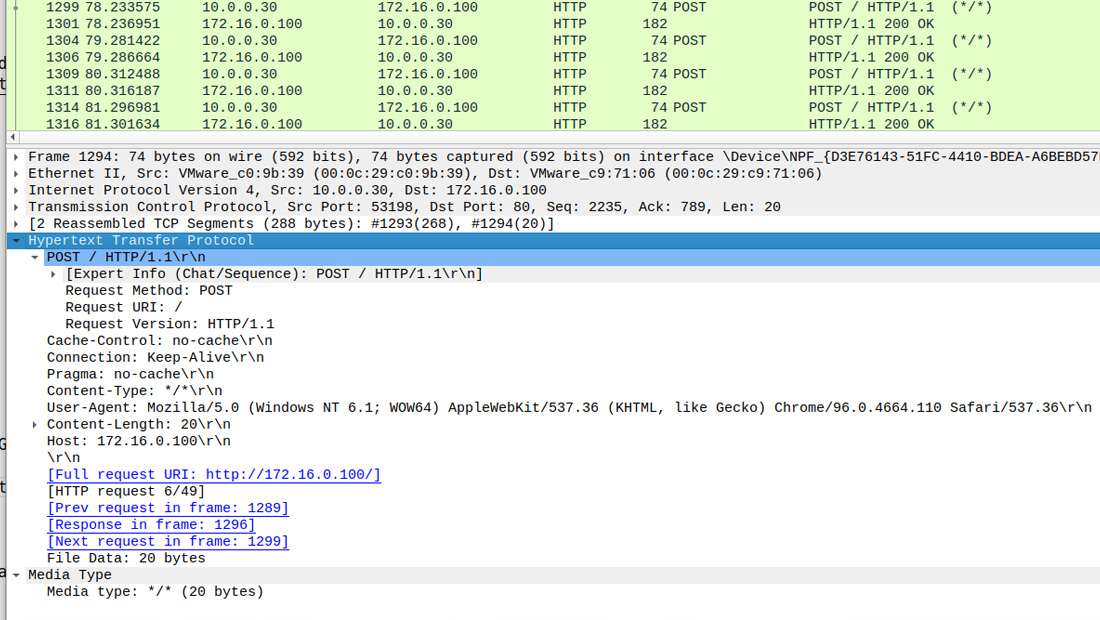

Hier führt dann kein Weg an weiteren Werkzeugen wie etwa Wireshark vorbei, um eine Regel weiter zu schärfen und zu verfeinern. „Wireshark tut nicht weh“, meint Andreas Barttels dazu.

Er hat in seinem Artikel „Detection of Command and Control Traffic using Suricata” das Thema beleuchtet und kommt zu einer wichtigen Erkenntnis:

Nicht alles, was auf den ersten Blick auffällig scheint, eignet sich auch als Kriterium für eine IDS-Regel.

Wie eine gute IDS-Regel aussieht, wo Fallen lauern und wie Wireshark helfen kann, beleuchtet Andreas Barttels in seinem Blogartikel auf cyber.wtf (Artikel in englischer Sprache; Link öffnet sich in einem neuem Fenster).