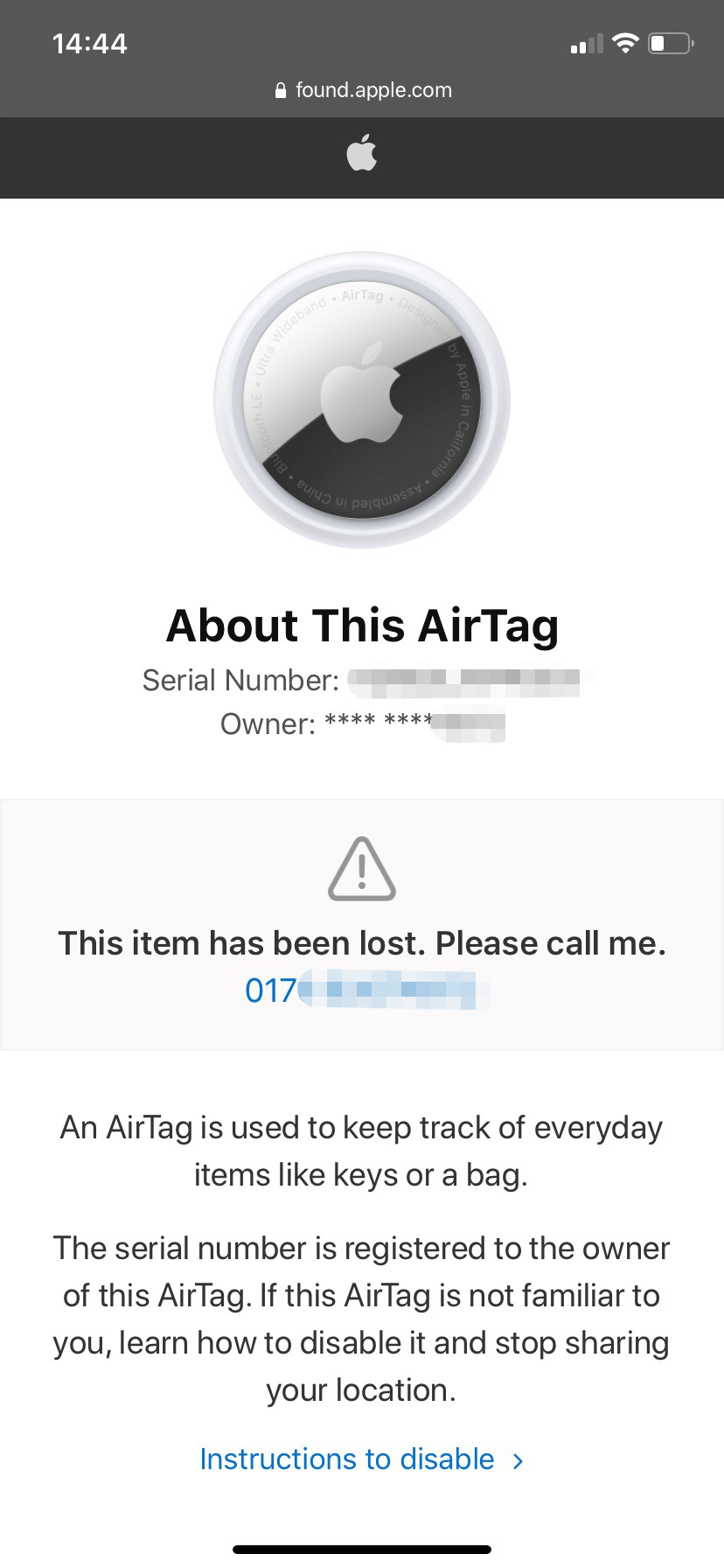

Ein AirTag, welches sich im „Lost“-Modus befindet, ist anfällig für einen trivialen Angriff. Dass hat Sicherheitsforscher Bobby Rauch entdeckt. Scannt jemand etwa einen verlorenen Schlüsselbund mit einem AirTag, dann wird man normalerweise auf eine Apple-Webseite geführt. Dort kann derjenige, dem das AirTag gehört, Kontaktinformationen hinterlegen. So kann ein verlorener Gegenstand seinen Weg zum Eigentümer zurückfinden.

Wer jedoch in dem Feld für die Kontaktinformationen keine Telefonnummer oder Mailadresse einträgt, sondern einen speziell präparierten Link, der hat die Möglichkeit, auf der Apple-Webseite Code von anderen Webseiten anzeigen zu lassen. Diese Angriffsmethode nennt sich "Cross-Site-Scripting". Damit lässt sich ein Phishing-Angriff durchführen der Zugangsdaten etwa für iCloud- oder Google-Konten abfischt. Eigentlich sollte in jedem Feld auf einer Webseite, das die Eingabe von Daten erlaubt, eine Prüfung stattfinden, ob die Daten sinnvoll oder gültig sind. Angriffe wie etwa Cross-Site-Scripting verlassen sich darauf, dass eine solche Prüfung entweder überhaupt nicht oder nicht korrekt durchgeführt wird. Auch wenn diese Angriffswege alles andere als neu sind und seit 20 Jahren immer wieder von sich reden machen – sie sind noch immer aktuell.

Dass auf Webseiten mit einer Vielzahl von Eingabepunkten einmal etwas übersehen wird, kommt vor. Warum eine solche Prüfung jedoch auf einer Seite ausbleibt, die nur zwei Eingabefelder hat, dürfte nur Apple beantworten können.

Dieser augenscheinlich triviale Fehler hat jedoch mitunter gravierende Konsequenzen. Die Geschichte vom „USB-Stick auf dem Parkplatz“ als Angriffsweg ist mittlerweile zu einem geflügelten Wort geworden – mit AirTags böte sich hier eine weitere Möglichkeit, billige Hardware so zu nutzen, dass man Zugriff auf fremde Zugangsdaten erhalten kann. Der Hebel ist hier die Hilfsbereitschaft und die Neugier anderer Menschen.

Fehlende Transparenz

Apple verhält sich seit jeher alles andere als offen, wenn es um die Behandlung von Sicherheitslücken geht. Wer eine Schwachstelle findet, kann sie mittlerweile zwar nach Cupertino melden, doch die Antworten nehmen sich erfahrungsgemäß eher dünn aus. Ein Bug Bounty-Programm hat Apple erst sehr spät eingeführt, als es bei anderen Unternehmen wie Microsoft, Google und selbst Facebook schon jahrelang etabliert war. Und Berichten zur Folge ist das Bug Bounty-Programm der Apfel-Jünger zumindest stark optimierungsfähig und mutet derzeit eher wie ein öffentlichkeitswirksames Feigenblatt an, das zwar sagt „Schaut her, wir tun was!“ – hinter dem aber nicht viel steckt. Auch, wenn für bestimmte Sicherheitslücken Belohnungen von bis zu einer Million Dollar winken. So haben einige Forscher*innen Sicherheitslücken gemeldet, die nach den Bedingungen eigentlich qualifiziert für die Zahlung einer Prämie waren. Apple habe gemeldete Lücken zwar geschlossen, jedoch die Zahlung aufgrund angeblich in der Meldung nicht erfüllter Kriterien abgelehnt.

Gute Idee, problematische Ausführung

In der Theorie ist das AirTag eine sehr gute und auch praktische Idee. In der Praxis gab es jedoch schon in der Vergangenheit Probleme mit dem Konzept. Vor allem Opferschutzorganisationen zeigten sich in höchstem Maße besorgt um das Missbrauchspotenzial für die kleinen Geräte. Die sind mit etwa 30 Euro (zzgl. Versand) nicht nur preiswert, sondern aufgrund ihrer Größe – ein AirTag ist nur wenig größer als ein 2-Euro-Stück – auch gut zu verbergen. Entsprechend untergebracht, können so eifersüchtige (Ex-)Partner ein Bewegungsprofil von anderen erfassen. Apple sah sich gezwungen, an einigen Stellen nachzubessern. Diese Bemühungen waren jedoch nur teilweise erfolgreich. Kritiker monieren vor allem, dass ein unbemerkt platziertes AirTag sich oft nicht früh genug durch einen Piepston bemerkbar macht. Zumindest lassen sich unbekannte AirTags aber durch Entfernen der Batterie deaktivieren, sofern sie jemand zum Beispiel in einer Tasche oder Jacke findet.

Schweigen im (Apfel-)Wald

Apple äußert sich meist nicht dazu, wann genau eine Schwachstelle behoben wird und hält diejenigen, die eine solche melden, dazu an, Stillschweigen zu bewahren. So gehen manchmal Monate ins Land, in denen aus Kalifornien nur Schweigen und maximal unverbindliche Aussagen zu vernehmen sind – und in denen eine Sicherheitslücke ungepatcht bleibt. Wenn es um den Umgang mit Schwachstellen geht, hat sich eigentlich der Brauch etabliert, dass Hersteller nach der Meldung einer Schwachstelle eine Frist von 90 Tagen haben, um entweder einen Workaround oder einen Fix bereitzustellen, bevor die Person oder das Team, das die Lücke entdeckt hat, sie der Öffentlichkeit mitteilen – egal ob sie geschlossen ist oder nicht. Das Konzept geht auf Googles „Project Zero“ zurück, das zahlreichen Herstellern (inklusive dem Mutterkonzern Google!) durch die Veröffentlichung ungepatchter Schwachstellen die sprichwörtliche Pistole auf die Brust gesetzt hat. Das erhöht den Druck auf Hersteller, Probleme schneller zu beheben. Besonders eng sieht man das dem Anschein nach bei Apple nicht. Das sorgt in der Sicherheits-Community immer wieder für Unmut und Verärgerung. Auch in diesem Fall ist dem Forscher Bobby Rauch nach beharrlichem Abwiegeln und Schweigen von Apples Seite der Kragen geplatzt. Erstmals hatte er im Juni die Lücke an Apple gemeldet. Drei Monate lang hielt man Rauch mit der Aussage hin, man „prüfe den Fall noch“. Ende September reichte es ihm und er machte seine Entdeckungen trotz der Bitten von Apple öffentlich.

Stille Firmware-Updates

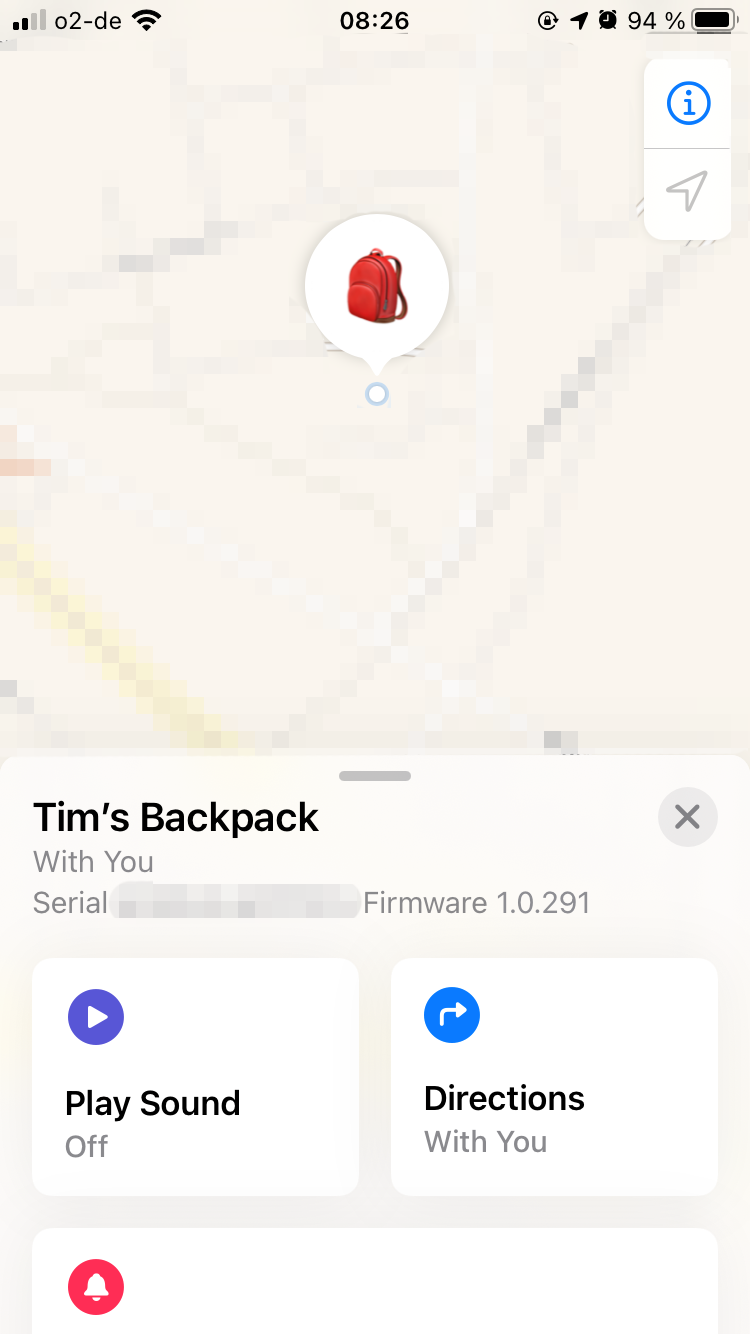

Wenn Apple Änderungen an der Firmware der AirTags vornimmt, dann passiert das automatisch, sobald sich das eigene AirTag in der Nähe befindet. Anders als bei iOS gibt es jedoch keine Option, ein Firmware-Update manuell anzustoßen. Auch die Firmware-Version wird nicht automatisch angezeigt. Die zum Zeitpunkt der Veröffentlichung dieses Artikels aktuelle Firmware trägt die Versionsnummer 1.0.291 - diese wurde im August verteilt - also vor der Veröffentlichung der Sicherheitslücke durch Bobby Rauch. Releasenotes existieren nicht. Es ist also nicht ersichtlich, welche Veränderungen Apple in einer neueren Firmware vorgenommen hat. Ob künftig die hier beschriebene Sicherheitslücke geschlossen wurde, ist also auch nicht ohne weiteres ersichtlich. Die derzeit installierte Version der Firmware lässt sich in den Eigenschaften des AirTags in der "Wo ist?"-App auslesen (siehe Screenshot). Dazu muss man nur einmal auf das Batteriesymbol tippen.