Vorab sei angemerkt: Niemand muss seine Passwörter mit anderen teilen (oder seine Unterwäsche). Was jedoch schon seit einiger Zeit in Frage steht, ist das erzwungene Wechseln von Passwörtern in regelmäßigen Abständen. Gerade Unternehmen haben hier in den vergangenen Jahren Richtlinien erlassen, die ihre Mitarbeiter zum vierwöchentlichen Wechsel auffordern.

Kein Geringerer als William Burr, der Autor der ursprünglichen Empfehlung des NIST (National Institute of Standards and Technology), aus dem Jahr 2003, auf dessen Empfehlung viele der immer noch eingesetzten Regeln beruhen, ist von dieser Empfehlung abgerückt und hat sie als nicht mehr zeitgemäß und sogar schädlich bezeichnet.

Was du schwarz auf weiß hast…

Dieser Haltung folgt jetzt auch das Bundesamt für Sicherheit in der IT (BSI) in der aktuellen Ausgabe der Richtlinien für den IT-Grundschutz. Im etwas kryptisch nummerierten Kapitel „ORP.4.A8: Regelungen des Passwortgebrauchs“ sind alle Regeln aufgeführt, die für den Umgang mit Kennwörtern gelten. Interessant ist hier vor allem das, was nicht mehr in der Regelung steht - nämlich, dass Passwörter in regelmäßigen Abständen zu ändern sind. Es heißt dagegen explizit: „Ein Passwort MUSS gewechselt werden, wenn es unautorisierten Personen bekannt geworden ist oder der Verdacht dazu besteht“.

Im Klartext heißt das: Niemand sollte mehr seine Passwörter ändern – es sei denn, jemand anders kennt sie ebenfalls.

Bequemlichkeit und Sinneswandel

Menschen machen es sich gern so einfach wie möglich. Und komplexe, lange Passwörter sind vielen Nutzern ein Dorn im Auge. So haben sich Administratoren in aller Welt weitere Wege ausgedacht, um die Wiederverwendung von Passwörtern zu unterbinden und gleichzeitig deren Sicherheit zu erhöhen. So raufen sich Millionen von Nutzern die Haare angesichts drakonisch scharfer Passwortrichtlinien, die etwa mindestens eine Ziffer sowie zwei Sonderzeichen vorschreiben oder die die Nutzung eines der letzten zwanzig Passwörter untersagen.

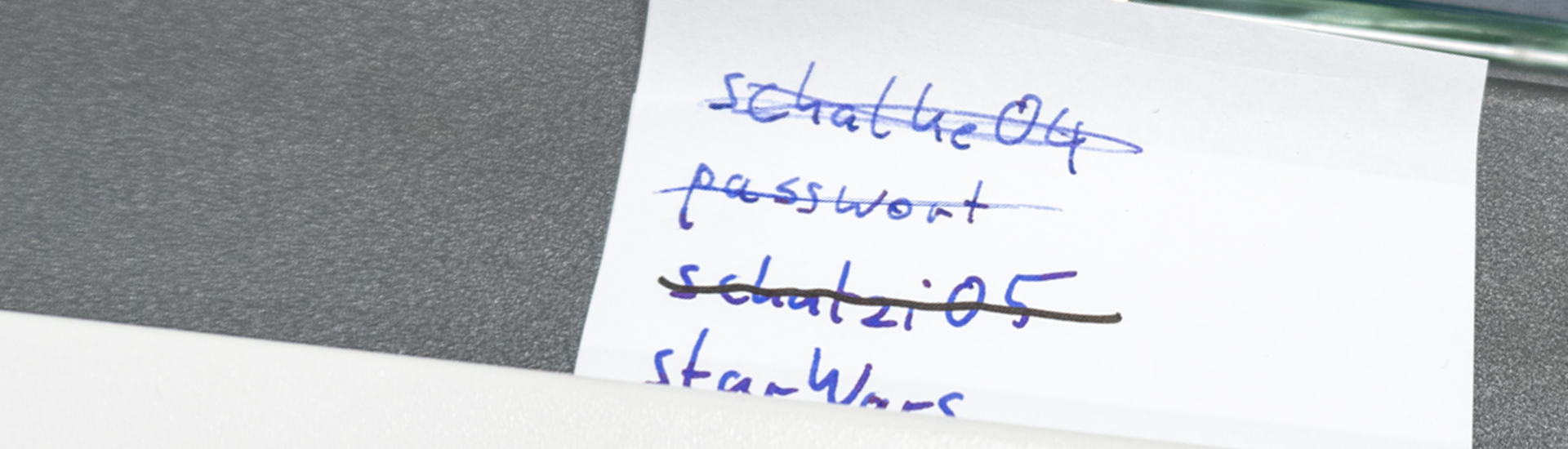

Niemand will sich wirklich so lange und komplexe Passwörter merken - geschweige denn, sich alle paar Wochen ein neues ausdenken. Gängige Praxis ist deshalb, Iterationen eines Passwortes einzugeben. So folgt zum Beispiel auf „MeinPasswort“ direkt „MeinPasswort2“, gefolgt von „MeinPasswort3“ und so weiter. Auch Kennwörter, die sehr einfach zu raten sind, sind vielfach im Einsatz und doch seit langem aus gutem Grund ein absolutes „No-Go“ – darunter Dauerbrenner wie „letmein“ oder „qwertz1234“ – oder auch „dortmund09“. Diese Kennwörter probieren Kriminelle als erstes aus, wenn sie in Online-Konten und Nutzeraccounts in Firmennetzwerken eindringen wollen. Und sie tauchen mit schöner Regelmäßigkeit immer wieder in Listen auf, die Titel tragen wie „Die 10 schlechtesten Passwörter“. Erschwerend kommt hinzu, dass noch immer viele Internetnutzer ein und dasselbe Kennwort für mehrere Zwecke gleichzeitig verwenden. So hat ein Krimineller im schlimmsten Fall nicht nur den Zugang zum Mailpostfach, sondern auch direkt zum Online-Banking- oder zu Social-Media-Konten.

Wenn ein Computer eines gut kann, dann einfach stumpf hunderttausende verschiedene Passwörter ausprobieren. Auch Eingabemuster, die zwar in keinem klassischen Wörterbuch stehen, aber auf der Tastatur einfach zu tippen sind, wie „1q2w3e4r5t“ oder „qwerasdf1234“ gehören dazu. Es gibt ganze Wortlisten mit diesen Standardpasswörtern, wie zum Beispiel die „Rockyou“-Liste. Diese kann jedermann kostenlos und völlig legal herunterladen. So können Unternehmen zum Beispiel so genannte „schwarze Listen“ mit Passwörtern erstellen, die für die Nutzung im Unternehmensnetz nicht zugelassen sind. Was jedoch nach wie vor bleibt: Ein Kennwort muss noch immer über eine ausreichende Länge verfügen, um das Knacken zu erschweren. Nur über die Länge lässt sich ein Passwort so sicher gestalten , dass es einen unverhältnismäßig hohen Aufwand erfordert. Mit jeder zusätzlichen Ziffer, jedem Buchstaben oder Sonderzeichen erhöht sich die Zeit, die es zum Knacken eines Passwortes braucht, exponentiell.

Alternativen und Erweiterungen

Was für noch mehr Sicherheit sorgt, ist die sogenannte Mehrfaktor-Authentifizierung. Statt sich nur auf einen wissensbasierten Anmeldefaktor – wie ein Passwort – zu verlassen, ist es sinnvoll, einen zweiten Faktor mit hinzuzunehmen. So stellt selbst der Verlust des Kennwortes kein echtes Problem dar, da ein hypothetischer Angreifer noch immer den zweiten Anmeldefaktor braucht. Das kann ein spezielles Sicherheitstoken sein, aber auch ein biometrisches Merkmal oder ein Einmalpasswort aus einer speziellen App. Ebenfalls im Kommen: So genannte FIDO2-Token, die ein Passwort sogar vollkommen ersetzen können. Diese sind jedoch noch nicht sehr weit verbreitet und werden nicht überall unterstützt. Passwortmanager sind ebenfalls eine sinnvolle Erweiterung – das Angebot von kostenpflichtigen und kostenfreien Lösungen ist recht breit, sodass für jeden etwas dabei sein dürfte.

Regelmäßige Kontrolle

Datenlecks kommen immer wieder vor und jedes Mal ist eine große Anzahl von Nutzern betroffen. Ob das eigene Passwort zur Beute von Kriminellen geworden ist, merken Betroffene erst, wenn es zu spät ist und der eBay-Account plötzlich übernommen wurde und Rechnungen für nicht bestellte Waren ins Haus flattern.

Mit Hilfe des Identity Leak Checkers des Hasso-Plattner-Institutes kann jeder nach Eingabe seiner E-Mail-Adresse feststellen, ob Daten, die mit dieser Adresse in Verbindung stehen, bei größeren Datenlecks betroffen waren. Falls ja: Entweder sofort das Passwort ändern, sofern dies noch nicht geschehen ist – und gegebenenfalls das betroffene Konto löschen oder deaktivieren.