Anders als Bankräuber greifen Hacker nicht mit gezogener Waffe an, sondern nutzen Lücken in Netzwerken, fehlende Patches oder tarnen die Malware derart, dass entweder Mitarbeiter einen infizierten Anhang öffnen oder rein signaturbasierte Antiviren-Lösungen diese nicht erkennen. Schließlich ist Cybercrime ein Milliarden-Geschäft. So haben nach eigenen Angaben die Entwickler des Verschlüsselungstrojaners Gandcrab Lösegelder in Höhe von mehr als zwei Milliarden US-Dollar kassiert. Um ihre Einnahmequellen zu erhalten, arbeiten Malware-Entwickler tagtäglich daran, dass Antiviren-Lösungen den schädlichen Code nicht entdecken. Dazu setzen sie auf Services aus dem Darknet, die regelmäßig und voll-automatisiert prüfen, ob Sicherheitslösungen ihre Schadsoftware erkennen. Der Schadcode wird im Fall einer Erkennung mit „Packern“ oder „Cryptern“ automatisch verändert, bis er nicht mehr erkannt wird. Hacker sind dabei in der Lage, neue Malware-Samples nahezu im Minutentakt zu erstellen. Um mit diesem gestiegenen Tempo mitzuhalten/, setzen auch immer mehr Hersteller wie wir bei G DATA auf KI-Technologien, um diese gepackten Malware-Samples schnell und effektiv aufzuspüren. Wie DeepRay funktioniert und Cyberkriminellen das Geschäft vermiest, haben wir bereits in mehreren Blogbeiträgen erklärt.

Den nächsten Schritt gehen

Allerdings reicht es nicht mehr aus, nur bekannte und immer wieder neu verpackte Schadsoftware aufzuspüren. Denn Angriffe werden immer gezielter und richten sich vermehrt gegen Unternehmen. Statt Massenmails zu versenden, kundschaften Cyberkriminelle ihre Opfer gezielt aus. Zum Beispiel suchen sie auf Social-Media-Plattformen nach Veranstaltungen, die ein Mitarbeiter des angegriffenen Unternehmens besucht hat. Dann nehmen sie in einer gezielten, sogenannten „Spear-Phishing“-Mail Bezug darauf. Das ist für die Opfer extrem schwer zu durchschauen, weil es sehr authentisch wirkt. Teilweise wird der Prozess, gezielte Mails zu erzeugen, auch bereits automatisiert. Etwa wird Bezug auf E-Mail-Kommunikation genommen, welche die Angreifer von einem bereits infizierten System einer anderen Organisation erbeutet haben. Solche Angriffe heißen „Dynamite-Phishing“.

Bei ihren Angriffen setzen Kriminelle immer häufiger auf bislang unbekannte Malware oder spezialisierte Schadsoftware ein, von der es nur wenige bekannte Samples gibt. Oder sie führen legitime Tools für eine Angriffskette zusammen, die in ihrer Gesamtwirkung schadhaft ist („Living off the Land“).

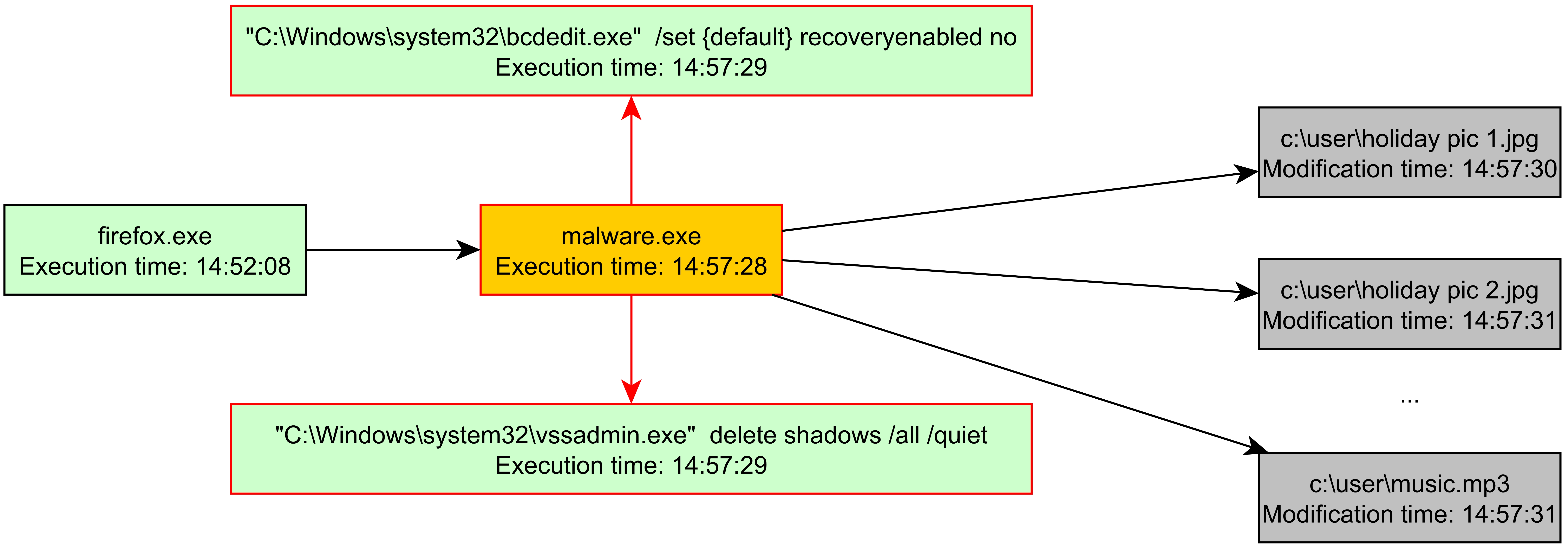

Ein solches Beispiel zeigt der untenstehende Graph. Ein Nutzer wurde von einem Angreifer dazu gebracht, einen schädlichen Download aus dem Webbrowser zu öffnen. Oder er wurde Opfer einer Sicherheitslücke, die durch einen sogenannten Exploit ausgenutzt wurde. Beim schädlichen Download „malware.exe“ handelt es sich offenbar um eine Ransomware, die Daten des Nutzers verschlüsselt und für die Entschlüsselung ein Lösegeld fordert.

Das zeigt sich darin, dass der Prozess erst eine Instanz des Systemwerkzeugs „bcdedit“ öffnet, um die Wiederherstellungsfunktion von Windows zu deaktivieren. Gleichzeitig unterbindet ein weiteres Systemwerkzeug „vssadmin“ das Anlegen von sogenannten „Volume Shadow Copies“, die genutzt werden können, um kürzlich versehentlich überschriebene Dateien wiederherzustellen. Daraufhin beginnt der Schadcode, Dateien im Nutzerverzeichnis zu verschlüsseln. Insgesamt ist dies ein typischer Weg für Ransomware. Aber die einzelnen Prozessschritte dieses Angriffs sehen nicht verdächtig aus. Teilweise liegen zwischen den einzelnen Schritten auch mehrere Tage oder Wochen.

Mit Verhaltensüberwachung lassen sich solche schadhaften Prozessketten gut identifizieren. Diese analysiert das Verhalten von Prozessen auf dem Computer und überwacht dabei etwa Änderungen im Dateisystem und in der Registry, insbesondere an verdächtigen Stellen wie dem Autostart-Ordner. Allerdings versuchen bestehende verhaltensbasierte Erkennungsansätze, möglicherweise bedrohliches Verhalten in numerische Werte zu übersetzen. Sie definieren also einen Grad von „Badness“. Aber bei der Aggregation des numerischen Werts gehen notwendigerweise immer Information verloren, wodurch eine gewisse Unschärfe entsteht. So lassen sich durchaus auch unbekannte Malware-Familien aufspüren, die Technologie ist aber für Fehleinschätzungen anfälliger als andere Erkennungsverfahren. Entweder wird der Schwellwert für die Erkennung so hoch angesetzt, dass kaum noch Schadsoftware erkannt wird. Oder der Schwellwert wird so niedrig angesetzt, dass häufig Fehlalarme – sogenannte False-Positives – auftreten.

False-Positives kommen insbesondere wegen der Verwendung spezialisierter Software besonders häufig im Unternehmensumfeld vor. Dort sind sie gleichzeitig ein besonderes Problem. Ein bekanntes Phänomen: Wer unnütze Warnungen erhält, beginnt diese zu ignorieren. Im Unternehmensumfeld bedeutet das: Wenn die Beseitigung von False-Positives zumindest in der Wahrnehmung mehr Kosten verursacht als das vermutete Kostenrisiko einer Infektion, wird die Verhaltensüberwachung oft einfach abgeschaltet.

Jetzt kommt BEAST

Um dieses Problem zu lösen, hat G DATA „BEAST“ entwickelt. BEAST wählt einen radikal anderen Ansatz als bisherige Technologien zur Verhaltensanalyse. Denn anstatt die verdächtigen Aktionen in einem numerischen Wert zu aggregieren, zeichnet die Technologie die Prozesse in einem Graphen nach. Dazu wurde eigens eine performanceoptimierte Graphdatenbank entwickelt, die lokal auf dem Rechner der G DATA Kunden läuft. Der Vorteil der Graphdatenbank: Sie zeichnet ein vollständiges Bild auf, das Bedrohungen eindeutig erkennen kann. BEAST erkennt aber auch deutlich komplexere und weniger bekannte Kombinationen von Prozessen. In einer großen Graphdatenbank, die täglich um mehrere Millionen Knoten und Kanten wächst, werden Informationen zu aktuellen Bedrohungen gesammelt und die Beziehungen verschiedener Samples und IoCs analysiert. So entsteht ein umfassendes Bild der aktuellen Bedrohungslage. Selbst Schadsoftware, die jede einzelne Aktion auf einen eigenen Prozess verteilt, lässt sich identifizieren. Wie genau BEAST funktioniert und welche Erkenntnisse die Experten bei der Entwicklung von BEAST gewonnen haben, erläutern wir im zweiten Teil der Blogreihe.