Der Wochenrückblick in Wort und Bild

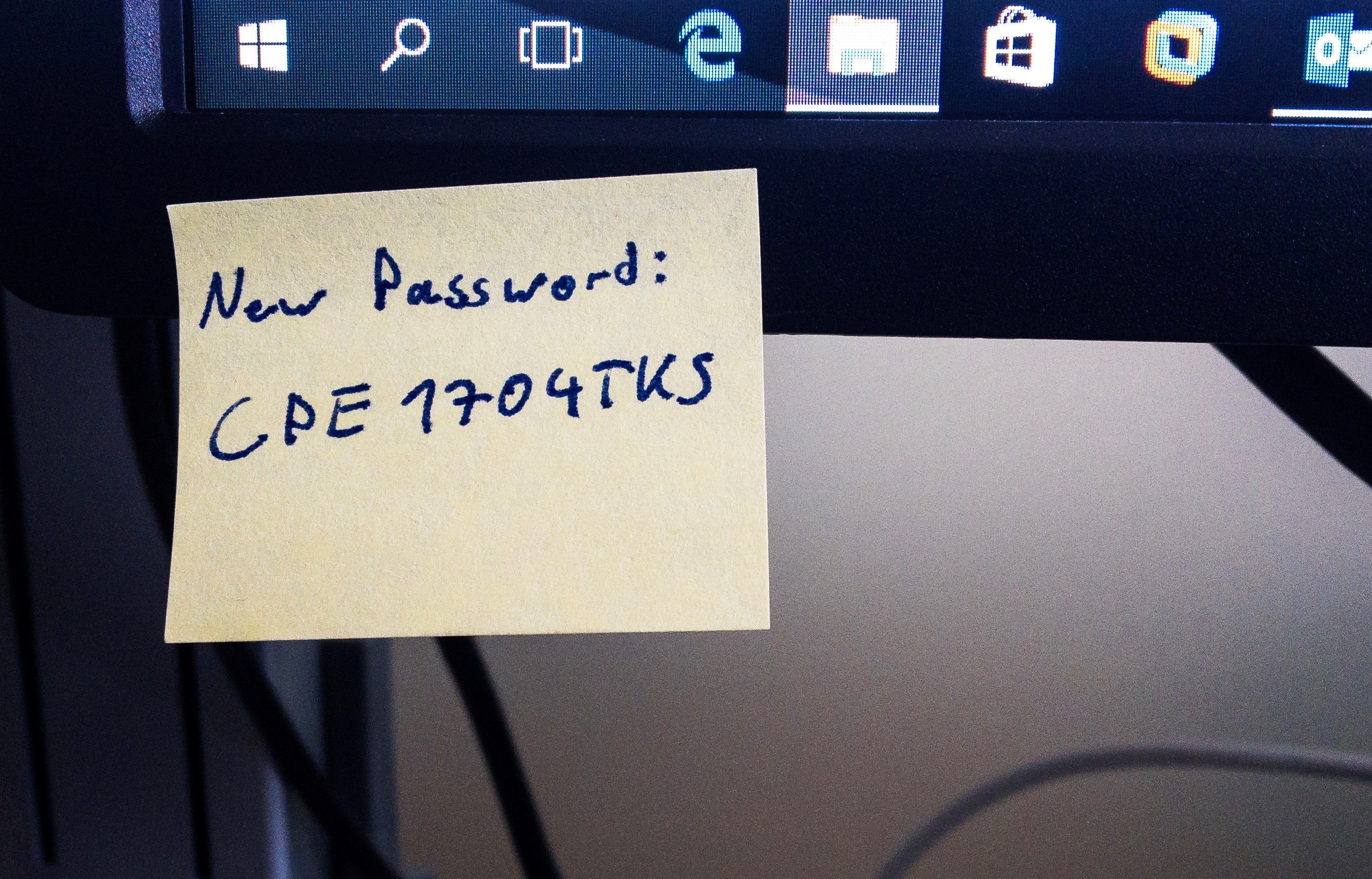

Passwort-Leak

Eine Sammlung von 620 Millionen Zugangsdaten verschiedener Plattformen wird derzeit in einem Untergrundmarkt für insgesamt ca. 20.000 US-Dollar in Bitcoin zum Kauf angeboten. Die meisten Datensätze, die zumeist aus früheren Leaks stammen, enthalten Benutzernamen, Email-Adressen sowie Passwort-Hashes. Betroffen sind unter anderem die Plattformen MyHeritage, MyFitnessPal sowie das Fotografen-Portal 500px. Einige der Anbieter haben vorsorglich die Passwörter sämtlicher Benutzerkonten zurückgesetzt und sind dabei, ihre Kunden zu informieren. Ganz wichtig: Hashing und Verschlüsselung sind nicht identisch. Es ist mathematisch nicht möglich, aus dem Hash das Passwort zu berechnen. Mehr Infos zum Thema Hashing und Passwörter gibt es in einen früheren Artikel aus dem G DATA - Blog zum Thema "Passwörter".

Prozessor-Bugs

Bereits im vergangenen Jahr, als Meltdown und Spectre DAS Thema in den Medien war, haben Forscher eine weitere Möglichkeit gefunden, mit Hilfe der „Software Guard Extensions“ (kurz SGX) des Prozessors unbemerkt Programmcode auf einem System auszuführen. Einige Forscher bezeichneten die gesamte SGX ("Software Guard eXtension") - Umgebung als Sicherheitslücke, welche es einer Schadsoftware ermöglicht, sich von einem Virenscanner zu verstecken. Zwar ist auch dieser Angriff nicht trivial und noch immer hochkomplex, aber auch diese Arbeit von Forschern der TU in Graz zeigt, dass Sicherheit auch eine Frage der Hardware ist. Dass die aktuellen Entdeckungen eine neue Generation von „Super-Malware“ hervorbringen, ist zwar theoretisch möglich, für den Moment aber eher unwahrscheinlich – für Malware-Autoren ist es viel einfacher, den Anwender als Schwachstelle auszunutzen. Auch im Zuge von Meltdown und Spectre wurde bereits prophezeit, dass es immer mehr Malware geben wird, die die Sicherheitslücken in Prozessoren ausnutzen - bisher ist das allerdings ausgeblieben.

Warnung vor Internet Explorer

In einem Blogpost hat Microsoft unverblümt zu verstehen gegeben, dass die Tage des Internet Explorers gezählt sind. Damit möchte der Hersteller aus Redmond nicht nur seinen Edge-Browser plazieren, sondern auch darauf hinweisen, dass der gute alte Internet Explorer den modernen Sicherheitsanforderungen nicht gewachsen ist. Vielmehr sei die Kompatibilität mit Internet Explorer für Entwickler der bequeme Ausweg. Der einstmals so beliebte Browser wird im Microsoft TechCommunity-Blogpost nicht einmal mehr als solcher bezeichnet, sondern als „Mittel zur Wahrung der Kompatibilität“. Aus Sicht des Technologie-Giganten ist der Internet Explorer zum Klotz am Bein geworden, der Weiterentwicklung neuer Technologien behindert. Wer also aus alter Gewohnheit und Verbundenheit noch seinen Internet Explorer nutzt, sollte sich wirklich nach einer Alternative umsehen - der Microsoft Internet Explorer wird nicht mehr aktiv weiter entwickelt und neue Standards werden den Internet Explorer nicht mehr berücksichtigen.

Docker-Sicherheitslücke

Anfang der Woche schockierte eine Meldung über eine Docker-Sicherheitslücke,viele Administratoren. Die Sicherheitslücke ermöglicht es einem Prozess, aus der Isolation eines Docker-Containers auszubrechen. Die Sicherheitslücke ist allerdings in den meisten Linux-Distributionen bereits behoben. Zudem rät die zuständige Entwicklerin, SELinux zu aktivieren. In der kommenden Woche wird ein Exploit-Code veröffentlicht, mit dem Administratoren testen können, ob die Patch-Bemühungen Erfolg hatten. Insgesamt ist dieser Fall jedoch ein Musterbeispiel dafür, wie der Umgang mit neu entdeckten Sicherheitslücken ablaufen sollte. Bei allem Lob für den Ablauf in diesem Fall sollten wir aber nicht vergessen, dass Docker nie als Sicherheitslösung gedacht war und sie wurde auch nicht als solche entwickelt. Die Prozess-Isolation war unter anderem als Weg gedacht, Prozesse und deren Abhängigkeiten direkt zu bündeln und auszuliefern. So können Entwickler sicherstellen, dass die von ihnen bereitgestellten Anwendungen korrekt laufen und Administratoren müssen nicht aufwändig Abhängigkeiten von Hand auflösen. Die sich daraus ergebende Isolierung von Prozessen wurde aber nie mit dem Gedanken an Sicherheit entwickelt und war bestenfalls eine erwünschte Nebenwirkung.