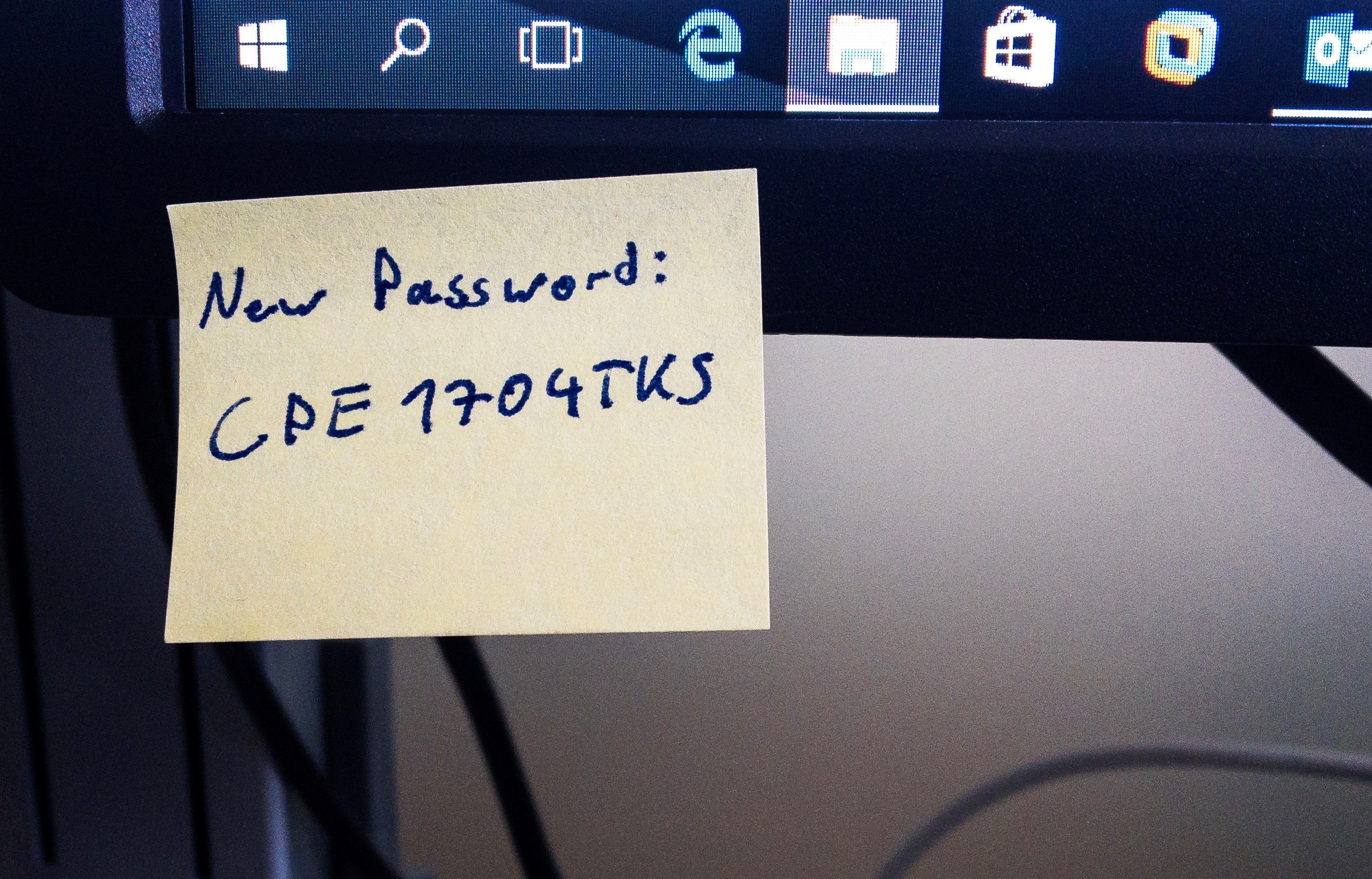

Ein pensionierter Beamter des amerikanischen NIST (National Institute of Standards and Technology) sorgte vor einigen Tagen für Überraschung: er entschuldigte sich für ein Dokument, das im Jahr 2003 verfasst hat. Darin ging es um die Standards, die ein Passwort sicherer machen sollten. Zahllose Firmen und Online-Plattformen folgen seit Jahren den Empfehlungen, die das Institut ausspricht.

Das Problem: die Passwörter, die nach diesem Stand als sicher gelten (wie zum Beispiel „yxc^Vo