Mit der Weiterentwicklung eines bekannten Tools für Hacker und Sicherheitsforscher ist es möglich, das WLAN-Passwort eines Netzwerkes zu berechnen, wenn dieses bestimmte Voraussetzungen erfüllt. Die Enthüllungen über Sicherheitsprobleme in WPA2 nehmen seit vergangenem Jahr zu. Erfolgreiche Angriffe auf die Verschlüsselung des WLAN hat es nach Einführung von WPA2 zehn Jahre lang nicht gegeben, bis der Wissenschaftler Mathy Vanhoef zufällig über eine Schwachstelle stolperte. Die sich daraus ergebende Angriffsmethode gelangte unter dem Namen „KRACK“ in Windeseile zu weltweiter Berühmtheit.

Wie der Angriff funktioniert

Der nun ebenfalls zufällig entdeckte Angriffsweg wurde im hashcat-Entwicklerforum gepostet (Quelle auf Englisch) und hat einen Vorteil gegenüber KRACK: ein Angreifer ist nicht mehr darauf angewiesen, die Verbindung zwischen einem Access Point und einem Client zu manipulieren. Der angreifende Rechner kann direkt mit dem Access Point interagieren. Man spricht aus diesem Grund hier von einem „clientlosen“ Angriff. Der Angreifer muss ein paar Datenpakete des WLANs mitschneiden und kann daraus das Passwort berechnen, wenn es nicht ausreichend lang und komplex ist. Sobald die Datenpakete abgefangen sind, kann das eigentliche Knacken des Passwortes auch "offline" passieren, ohne dass sich der Angreifer noch in der Nähe befindet.

Wer ist betroffen?

Der Angriff betrifft potenziell alle Drahtlosnetze ab dem Standard 802.11i, die mit WPA2-PSK gesichert sind und das so genannte "Roaming" aktiviert haben. Das sind in der Regel Netzwerke, die im Privatbereich eingesetzt werden sowie in kleineren Unternehmen.

Zum Zeitpunkt des Erscheinens dieses Artikels existiert noch keine vollständige Liste betroffener Geräte oder Hersteller.

Wie hoch ist der Schwierigkeitsgrad des Angriffs?

Die Werkzeuge für den Angriff (hcxdumptool, hcxtools und hashcat) sind frei im Internet verfügbar und deren Bedienung ist nicht sonderlich kompliziert. Ein Angreifer braucht zusätzlich noch einen speziellen WLAN-Adapter, der kostengünstig zu bekommen ist. Im Verbund mit einem leistungsstarken Rechner ist es möglich, das WLAN-Passwort in relativ kurzer Zeit zu errechnen. Der Angriff ist insgesamt mit weniger Aufwand und geringeren Kenntnissen durchführbar als bei KRACK.

Wie man sein Netzwerk schützen kann

Ein Passwort zu berechnen, wird umso schwieriger, je länger es ist. Ein achtstelliges Passwort war in einem Test der hashcat-Entwickler in unter einer Minute berechnet. Dabei wurde ein leistungsstarker Rechner mit vier Highend-Grafikkarten eingesetzt. Das ist zwar keine alltägliche Konfiguration, aber auch kein immens teurer Supercomputer. Hier wird klar, dass zu kurze Passwörter keinen wirklichen Schutz mehr bieten. Der momentan einzig wirksame Schutz besteht im Einsatz eines längeren WLAN-Passwortes. Ein ausreichend starkes Passwort sollte mindestens 20 Zeichen beinhalten. Ist dies gewährleistet, hat es ein Angreifer wesentlich schwerer, ein WLAN-Passwort zu knacken. Es dauert länger und nimmt mehr Rechenleistung in Anspruch, als den meisten zur Verfügung steht. Mit dem Setzen eines langen WLAN-Passwortes macht man den Angriff für den Angreifer unwirtschaftlich.

Außerdem muss ein Angreifer, der es auf ein WLAN abgesehen hat, sich zumindest einmal kurz in der Nähe befinden. Insofern unterliegt der Angriff hier ähnlichen Einschränkungen wie KRACK (siehe dazu auch unseren Blogartikel „KRACK - wie das WLAN wieder sicher werden soll“). Je nach dem, welcher WLAN-Router zum Einsatz kommt, kann man auch dessen Sendereichweite einschränken, sodass es nicht ohne Weiteres möglich ist, das WLAN ohne Spezialzubehör zu kompromittieren. Der Nachteil ist allerdings, dass die Empfangsqualität des WLANs in bestimmten Bereichen des Hauses / der Wohnung beeinträchtigt werden kann. Um für zusätzliche Sicherheit der eigenen Daten zu sorgen, gibt es einige Möglichkeiten - vom verschlüsselten Übertragen von E-Mails bis hin zum Einsatz einer VPN-Software. Selbst wenn es ein Angreifer schaffen sollte, das WLAN zu kompromittieren, könnte er keine verwertbaren Daten stehlen, wenn diese selbst auch noch einmal verschlüsselt sind.

Weitere Tipps und Tricks zur WLAN-Absicherung finden Sie in unserem Ratgeber-Artikel "WLAN sicher einrichten" .

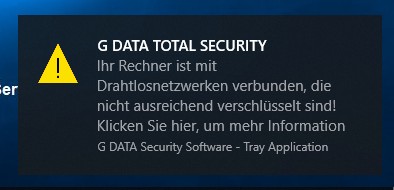

Die G DATA-Lösungen warnen, wenn ein Sicherheitsrisiko durch ein zu kurzes und damit unsicheres WLAN-Passwort besteht.

WPA3 soll das WLAN wieder sicher machen

Die Entwicklung schreitet voran. Rechenleistung wird immer bezahlbarer. Daher ist es nur eine Frage der Zeit, bis auch lange Passwörter nicht mehr wirksam schützen. Die Passwortlänge ist derzeit eine der letzten Verteidigungslinien gegen Angriffe auf drahtlose Netzwerke. Anders als bei KRACK ist jedoch bei einem erfolgreichen Erraten des Passwortes voller Zugriff auf das WLAN möglich. Man kann wesentlich mehr Schaden anrichten. Dagegen muss man bei KRACK sehr selektiv vorgehen und kann keine großen Datenmengen ausleiten. Dieser Tatsache ist sich das IEEE-Konsortium bewusst, und es wurde bereits ein Nachfolger für das derzeit genutzte WPA2-Protokoll auf den Weg gebracht. Das WPA3 genannte Protokoll ist nach aktuellen Erkenntnissen ungleich schwerer angreifbar. Die Einführung dürfte in Kürze erfolgen. Bisher ist jedoch nicht klar, welche Geräte den Standard unterstützen werden. Es gilt als wahrscheinlich, dass ältere WLAN-Router kein WPA3 mehr unterstützen werden. Aktuelle Geräte dürften jedoch in Form eines Updates Unterstützung für WPA3 bekommen. WPA2 wird deshalb aber nicht sofort von der Bildfläche verschwinden und noch einige Zeit zusammen mit WPA3 von den meisten Routern unterstützt werden. So muss niemand befürchten, dass demnächst das alte Tablet plötzlich nicht mehr mit dem neuen Router spricht. Bis sich WPA3 allerdings flächendeckend durchgesetzt hat, wird es noch länger dauern.