Was Spionagewerkzeuge wie Uroburos und Snake einzigartig und gefährlich macht

Im Zuge der Analyse der Dateien wurden einige bis dato unbekannte Konzepte entdeckt, die es der Spionagesoftware ermöglichten, gezielt bestimmte Schutzfunktionen des Betriebssystems außer Kraft zu setzen.

Schutzfunktionen im Kernel aushebeln

Dazu gehörte unter anderem das Ausnutzen eines Treibers, der eine Sicherheitslücke aufwies. Mit Hilfe dieser Sicherheitslücke konnte Uroburos die Einstellung im Betriebssystem ändern, die das Laden von nicht signierten Treibern erlaubt. War der Treiber des Spionage-Tools einmal geladen, hat es bestimmte Funktionen im Kern des Betriebssystems manipuliert. Teilweise finden diese Manipulationen ausschließlich im Arbeitsspeicher statt, sodass sie keine verräterischen Datenspuren auf der Festplatte hinterlassen. Eingriffe dieser Art in den Kernel führen normalerweise zu einem Systemabsturz, den die Macher des Schädlings allerdings mit einem - rückwirkend betrachtet - relativ simplen Trick verhindert haben.

Neuere Versionen von Windows erlauben die Modifikationen nicht mehr in der Form, in der sie damals möglich waren. Es gilt allerdings als höchst wahrscheinlich, dass die Macher des Spionage-Tools sich einen alternativen Weg geschaffen haben, um Ähnliches zu bewirken.

Es ist noch immer möglich, einen Treiber zu laden, selbst wenn dessen Signatur abgelaufen ist. Hierbei handelt es sich jedoch nicht um eine Sicherheitslücke im eigentlichen Sinne. Das Laden solcher Treiber ist vorgesehen, um „Legacy“-Software (also ältere Programe, die noch genutzt, aber nicht mehr weiter entwickelt werden) lauffähig zu halten.

Eigenes, verschlüsseltes Dateisystem

Uroburos speichert die gesammelten Informationen in verschlüsselter Form. Dazu wird bei der Infektion ein eigenes Dateisystem auf der Festplatte erstellt, welches vom Betriebssystem aus nicht sichtbar ist. Die Zwischenspeicherung größerer Datenmengen ist dadurch möglich, falls die erbeuteten Daten nicht sofort ausgeleitet werden können. Dies zeugt ebenfalls von der Konzeption als Werkzeug für den Langzeit-Einsatz. Selbst im Falle einer Entdeckung wäre es nicht möglich, allein anhand der verschlüsselten Daten herauszufinden, welche Informationen gestohlen wurden.

Daten per „Supernode“ ausleiten

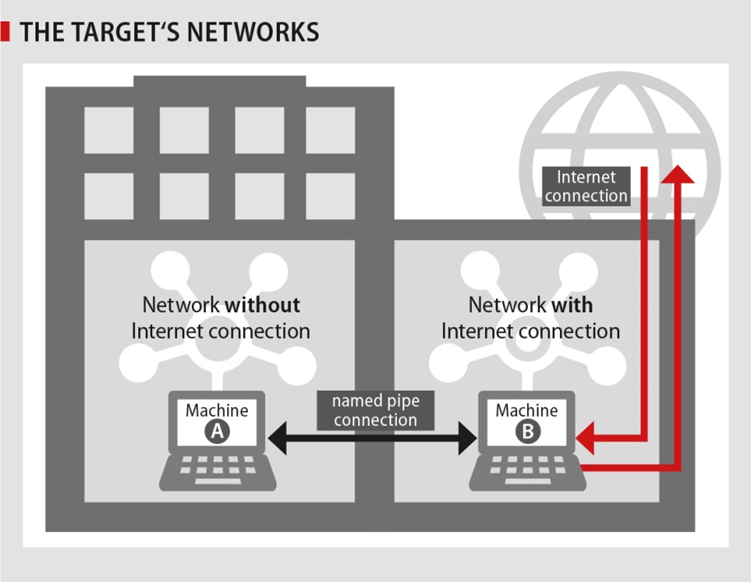

Um die erbeuteten Informationen an die Akteure zu senden, ist natürlich ein Internetzugang erforderlich. Üblicherweise haben Rechner, die sich in einem Sicherheitsbereich befinden, jedoch keinen direkten Zugang zum Internet. Deshalb nutzt Uroburos die in lokalen Netzwerken verbreitete „Named Pipe“ Kommunikation. Diese wird normalerweise von Rechenprozessen zur Verständigung untereinander genutzt. Uroburos nutzt sie, um so genannte „Supernodes“ zu ermitteln. Diese befinden sich außerhalb des geschützten Bereiches, sind ebenfalls mit der Spionagesoftware infiziert, und haben eine Verbindung mit dem Internet. Da die gestohlenen Daten jedoch nie an eine festgelegte Zieladresse gesendet werden, gestaltet sich eine Nachverfolgung und Analyse überaus schwierig.

Uroburos und Snake nutzen die Tatsache aus, dass eine vollständige physikalische und logische Trennung von Netzwerken in der Praxis meist nicht vollständig umsetzbar oder gewünscht ist. Daher dürfte dieses bewährte Modell auch heute noch genauso gut funktionieren.

Rootkits für den Dauereinsatz

Im Unterschied zu anderen Schadprogrammen, wie etwa Ransomware, sind die Angreifer hier darauf bedacht, möglichst lange unerkannt zu operieren und über einen langen Zeitraum hinweg Informationen zu sammeln. Dabei ist die Software für den Einsatz gegen bestimmte Ziele optimiert: Netzwerke von Unternehmen, Regierungen und Streitkräften, Forschungseinrichtungen oder auch Einzelpersonen (z.B. politische Dissidenten, Journalisten etc.). Für den Masseneinsatz sind und war Snake / Uroburos jedoch nie gedacht.

Um sich vor unerwünschten Blicken zu schützen, werden Rootkits benutzt. Diese verstecken die Dateien, Netzwerkaktivitäten und Prozesse des Spionagewerkzeugs. Das wiederum erschwert sowohl die Entdeckung als auch die Analyse.

Qualität hat ihren Preis

All diese Merkmale verdeutlichen, dass Spionagewerkzeuge, wie das vorliegende, sehr aufwändig in der Entwicklung sind. Viele Aspekte der Werkzeugsammlung legen nahe, dass teures Spezialwissen bei der Entwicklung nötig ist. Bereits 2014 stand fest: In die Erstellung dieser Werkzeuge sind mehrere Jahre Entwicklungsarbeit geflossen. Allein die Kosten für die Entwicklungsarbeit dürften sich im Millionenbereich bewegen.

Sowohl dies als auch die Tatsache, dass neuere Versionen desselben Werkzeugs auch nach Jahren noch immer eingesetzt werden, sind Beweis dafür, dass es sich um ein Langzeitprojekt handelt.

Wer war's?

Allein bei der Benamung und Zuordnung von Schadsoftware herrscht teilweise große Verwirrung - allerdings muss man hier zwischen verwendeten Werkzeugen und den Gruppen differenzieren, die diese einsetzen. So war in einigen Medienberichten von Gruppierungen namens Snake und Uroburos die Rede - hier handelt es sich jedoch um die eigentlichen Werkzeuge und nicht um die Gruppen.

Die Gruppennamen, die mit ihnen in Verbindung gebracht werden, lauten APT28, FancyBear oder Sophacy. Teilweise beschreiben unterschiedliche Namen auch dieselbe Gruppe - je nach dem, wann und von wem sie entdeckt wurden. Übernimmt eine bestimmte Gruppe Teile der Werkzeuge einer anderen Gruppe und entwickelt diese weiter, so wird die Weiterentwicklung des Werkzeugs unter Umständen irrtümlich der Gruppe zugeordnet, die die Ausgangsversion eingesetzt hat. In einem früheren Blogartikel mit dem Titel "Namen sind Schall und Rauch" sind wir schon einmal auf dieses Thema eingegangen.

Die Beantwortung der Frage nach dem Urheber ist gerade bei solchen Angriffsszenarien nie leicht zu beantworten. Es gab und gibt bei Snake / Turla / Uroburos technische Hinweise, die darauf hindeuten, dass die Autoren der Spionagesoftware aus Osteuropa stammen. Einige dieser Hinweise wurden unbeabsichtigt zurückgelassen. Kein Wunder: bei der Komplexität des Spionage-Tools ist es eigentlich praktisch unmöglich, zu 100% fehlerfrei zu arbeiten. Die Hinweise waren auch nicht immer einfach zu finden – ein weiteres Indiz für die Professionalität der Entwickler, die selbst den erfahrensten Analysten einen gewissen Respekt abnötigt.

Als IT-Sicherheitsunternehmen ist es jedoch nicht unsere Aufgabe, Schuldige zu benennen. Genau wie ein gerichtsmedizinischer Gutachter betrachten wir ausschließlich die Daten, die uns gesichert vorliegen. Die Interpretation dieser Daten obliegt in diesem Fall den Ermittlungsbehörden und Geheimdiensten.

Nichts für virtuelle Grobmotoriker

Um in den Ziel-Netzwerken unauffällig agieren zu können, muss der Einsatz von Snake von versierten IT-Fachleuten koordiniert werden, die mit den Praktiken und Sicherungsmaßnahmen solcher Netzwerke vertraut sind und entsprechend darauf reagieren können. Da es bei dieser Art der Spionage nicht auf schnelle Resultate ankommt, können sich die Angreifer so viel Zeit lassen, wie sie benötigen. Sie können daher langsam und vorsichtig die Fühler ausstrecken und versuchen, ihren „Brückenkopf“ im Netzwerk auszubauen. Dieser Prozess kann sich über Wochen und Monate erstrecken und erfordert einiges an „manueller“ Arbeit. Die Angreifer sind sich auch darüber bewusst, dass der Netzwerkverkehr in ihrem Operationsgebiet recht genau kontrolliert wird. Daher wird bei der Verbreitung auch gezielt nach lohnenswerten Systemen Ausschau gehalten, um unnötige Infektionen von Maschinen zu vermeiden, auf denen keine wertvollen Informationen gespeichert sind. Dies würde im ungünstigsten Fall (für den Angreifer) zu einer verfrühten Entdeckung führen.

Da die Akteure hinter dem Angriff auf die Netzwerke der Bundesregierung auf einem technisch sehr hohen Level agieren, wissen sie auch, wie man unnötige Spuren und eine damit einhergehende Entdeckung vermeidet.