Evolution gezielter Angriffe

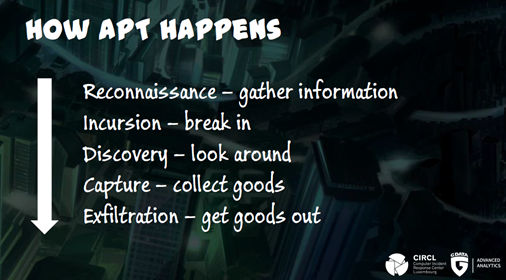

In der Regel werden Angriffswerkzeuge nicht nur für ein bestimmtes Ziel erstellt. Wie bereits erläutert, verwenden Angreifer gerne bereits existierende Komponenten wieder, um Zeit und Geld zu sparen. Wenn es allerdings um gezielte Angriffe geht, muss man den Blick etwas weiter fassen und sich die Entwicklung der Methoden einer Angreifergruppe genauer ansehen. Bezieht man den Faktor "Zeit" mit in die Analyse ein, wird klar, dass auch bekannte Angreifergruppen nicht "von jetzt auf gleich" auf den Plan getreten sind, sondern sich und ihre Werkzeuge ebenfalls entwickelt haben. Diese Entwicklung macht es zuweilen schwer, ein aktuelles APT-Ereignis einer existierenden Gruppe zuzuordnen.

Neue Modelle, neue Module

Verbindungen zwischen Angreifergruppen herzustellen ist daher alles andere als trivial. Einer alten Tradition in der IT-Sicherheitsforschung folgend hat derjenige, der eine bestimmte Schadsoftware oder eine bestimmte Vorgehensweise als erster entdeckt, auch das Recht diese zu benennen. Oftmals wird hier Bezug genommen auf bestimmte Komponenten innerhalb einer Schadsoftware, wie besonders herausstechende Zeichenfolgen oder auch Debug-Meldungen und Ähnliches (vgl. "0zapftis").

Geht man hier in die Tiefe, stellt sich oft heraus, dass man zwar einen anderen Namen liest, aber es sich um dieselbe Gruppe handelt. Der Unterschied ist, dass die Zeit nicht berücksichtigt wird. Hat eine Angreifergruppe beispielsweise aus einem Fehler in der Vergangenheit gelernt und darauf Änderungen in ihren Werkzeugen oder ihrer sonstigen Vorgehensweise entwickelt, wird sie oft anders benannt - eben weil die zeitliche Verbindung fehlt. So gibt es Attribution zu Gruppen wie "EnergeticBear", "DragonFly" oder "CrouchingYeti" - all diese bezeichnen jedoch ein und dieselbe Gruppe von Angreifern.

Warum Namen mehr sind als Schall und Rauch

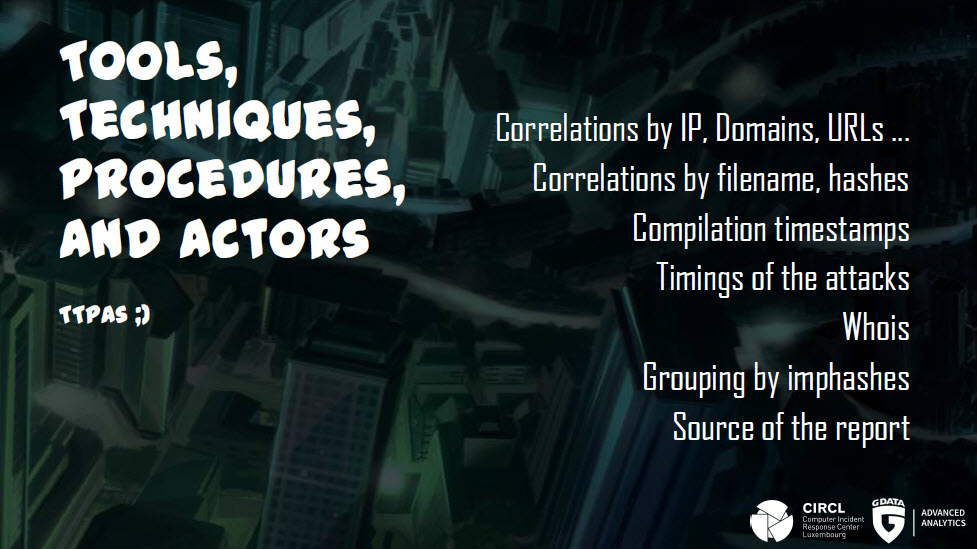

Warum ist es denn entscheidend, wie eine Gruppe benannt ist, wenn es doch sowieso immer die gleichen sind?" Diese Frage ist berechtigt. Die Antwort ist allerdings überraschend einfach: wenn man sich die Angriffe der unterschiedlichen und doch gleichen Gruppen ansieht und eine Zeitleiste erstellt, kann man hier beobachten, wie sich die Art und Weise einer Gruppe ändert, sich einem Ziel zu nähern. Hierzu kann man sich weiterer Kriterien bedienen. An dieser Stelle kann man wieder eine Brücke zum zweiten Teil dieser Artikelreihe schlagen:

Wenn man die Daten aus vergangenen Kampagnen einer Gruppe mit Daten aus einem aktuellen Ereignis vergleicht, dann treten hier Ähnlichkeiten zutage, die sonst unbemerkt geblieben wären. Entwickelt eine Angreifergruppe ihre Werkzeuge weiter, dann wird sie keinesfalls "alles neu machen", sondern bestimmte Dateien oder Teile des Quellcodes wiederverwenden. Sind also Teile des Quellcodes aus einer aktuellen Malware identisch mit denen aus einem vergangenen Ereignis, so kann man mit einer gewissen Wahrscheinlichkeit daraus schließen, dass der Urheber eines Binaries derselbe ist. Diese Information ist wiederum interessant, wenn es darum geht, einen aktuellen oder eventuell bevorstehenden Angriff zu bewerten: greift eine Gruppe bestimmte Ziele bevorzugt an? Operiert die Gruppe global oder nur in einem bestimmten Bereich? Für die Aufarbeitung von APT-Fällen sind dies unschätzbar wertvolle Informationen, die ihrerseits eine Abstimmung eventueller Verteidigungsstrategien ermöglichen.

Mehr Informationen

Wer gern mehr darüber erfahren möchte, wie Analysten APT-Szenarien verlässlicher zuordnen können, kann dies im Blog von G DATA Advanced Analytics nachlesen (Artikel in englischer Sprache).