Im Schnitt hat jeder 19 verschiedene Passwörter oder PINs, die er sich merken muss und auf die er mehr oder weniger täglich Zugriff braucht. Hier einmal exemplarisch die Liste des Autors:

- Bankkarte/Kreditkarte: Zwei PINs

- E-Mail-Konten: diverse

- Soziale Netzwerke: vier

- Foren: drei

- Passwort für Arbeits-PC

- Passwort für Heim-PC

- PIN/Passwort zum Entsperren von Smartphone/Tablet: drei

- Dropbox

- iTunes

- Online-Banking

- PayPal

- …

Die Liste lässt sich fortführen. Dazu kommt auch noch, dass man gezwungen wird, einige Passwörter regelmäßig zu ändern. Ein Beispiel wäre der PC im Büro – dort muss je nach Policy alle paar Wochen das Passwort geändert werden. Wenn man einen bestimmten Dienst oder ein Konto lange Zeit nicht nutzt, vergisst man das entsprechende Passwort möglicherweise – und wenn man sich ein neues ausdenkt, bekommt man als Anwender allzu oft den Hinweis „Das Passwort ist nicht sicher genug“: Entweder ist das Passwort zu kurz, nicht komplex genug, enthält nicht genug Sonderzeichen oder ist einem vorherigen Passwort zu ähnlich.

Der Weg des geringsten Widerstandes

Aus diesem Grunde versuchen Menschen, es sich einfacher zu machen. So wird für vier oder fünf Dienste dasselbe Passwort verwendet und man muss sich nur das eine merken. Sieht erstmal clever aus. Leider ist das nicht so. Dadurch wird die Sicherheit erheblich geschwächt. Nicht ohne Grund rät jeder Sicherheitsexperte dringend davon ab, das gleiche Passwort für mehrere Konten zu verwenden. Der Grund ist einfach: wenn das Passwort gestohlen wird, mit dem man sein E-Mail-Konto und auch seine sozialen Netzwerke abgesichert hat, dann hat ein Angreifer direkten Zugang zur eigenen Online-Identität. Das ist vergleichbar mit dem Verlust des Generalschlüssels, welcher die meisten, wenn nicht sogar alle Türen in einem Haus öffnet.

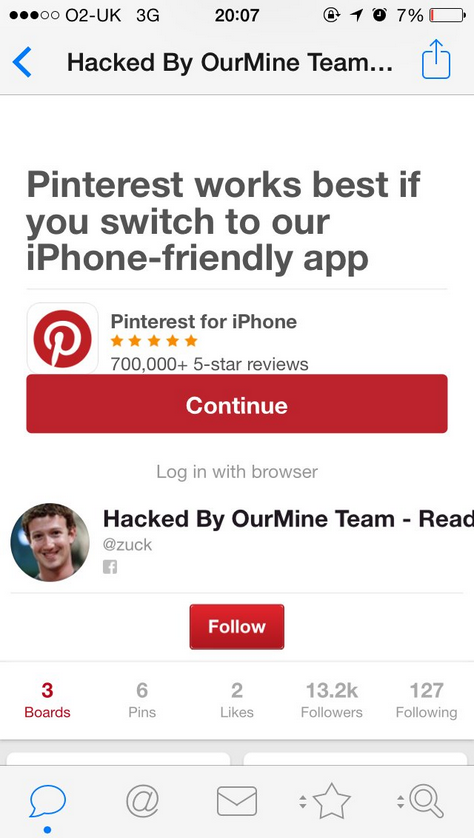

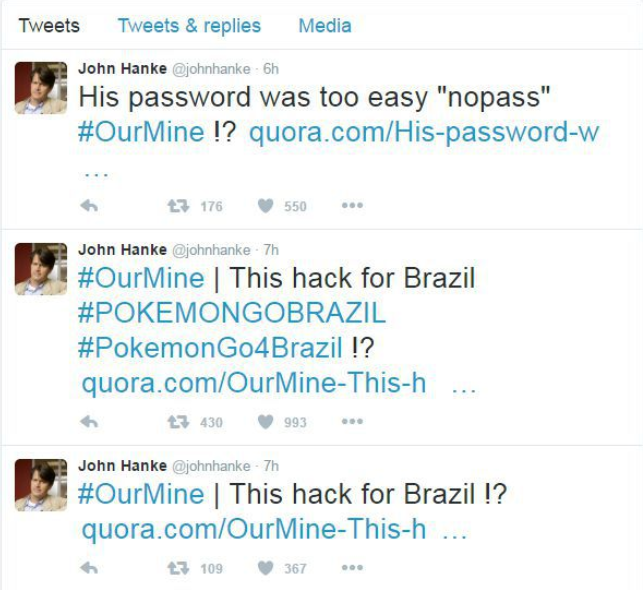

Die aktuelle Berichterstattung zeigt deutlich, dass zu schwache Passwörter in allen Bereichen ein Problem sind. Im Zuge einer Datenschutzpanne beim Karrierenetzwerk „LinkedIn“ wurde eine Auswertung der benutzten Passwörter gemacht und „123456“ dabei über 763.000 Mal gezählt. Weit abgeschlagen auf dem zweiten Platz landete mit etwa 170.000 Treffern das Passwort „linkedin“. Selbst Persönlichkeiten wie Facebook-Chef Mark Zuckerberg blieben nicht verschont. Sein prominentes Beispiel zeigt deutlich, welcher Ärger Nutzer erwartet, die Passwörter mehrfach verwenden. In seinem speziellen Falle hatte er anscheinend dasselbe Passwort für Linkedin, Pinterest und Twitter verwendet; es lautete „dadada“. Zugegeben, dieses Passwort erscheint zwar nicht in der Liste der 50 am häufigsten verwendeten Passwörter in diesem Fall, dennoch ist es schlecht gewählt. Es dauerte nicht lange, bis sich Unbekannte mit den Zugangsdaten Zuckerbergs bei Pinterest anmeldeten und den erfolgreichen „Hack“ öffentlich machen. Diese Gruppe beansprucht außerdem den Hack des Twitter Accounts von John Hanke für sich. Falls Sie John nicht kennen, kennen Sie vielleicht den Namen seiner Firma: Niantic. Sie haben unter anderem die Mobile-Spiele Ingress und auch Pokémon Go entwickelt, über das wir schon berichtet haben.

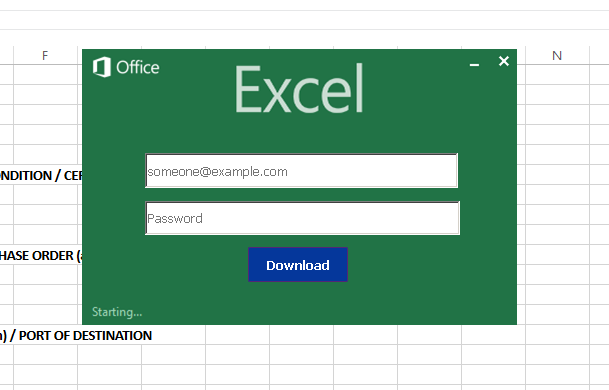

Eine oft verkannte Tatsache: In den meisten Fällen werden Passwörter nicht „geknackt“, sondern ausgespäht. Zugangscodes zu „knacken“, zum Beispiel durch bloßes Ausprobieren von Passwörtern, ist oft zu arbeits- und zeitaufwändig. Bestimmte häufig verwendete Passwörter werden zwar von Schadprogrammen wie Morto wie auch von einigen Erpressungs-Trojanern ausprobiert, aber diese auszuspionieren, ist weniger aufwändig.

Ein sicheres Passwort allein ist aber nicht alles, diese Tatsache wird häufig vergessen. Auch der Anbieter eines Dienstes muss sicherstellen, dass die Passwörter nicht von einem Angreifer gestohlen werden können. Ist ein Dienst nicht ausreichend abgesichert, ist auch ein starkes Passwort nutzlos. Im Falle von LinkedIn war genau das passiert: die Sicherung der Benutzerdatenbank entsprach nicht dem Stand der Technik: Benutzerdaten wurden mit einem veralteten Hash-Algorithmus gesichert und man hat es auch versäumt, den Zugang zu den Daten durch weitere kryptografische Maßnahmen (z.B. Salting) weiter zu erschweren.

Erleichterung und Alternativen

Es gibt mehrere Ansätze, die Hilfe und Erleichterung versprechen, wenn es um Passwörter geht. Jeder von ihnen hat seine Vor-und auch Nachteile.

Passwortmanager

Das Prinzip ist denkbar einfach: Man generiert ein Passwort, das stark und komplex genug ist, um jegliche Anforderungen zu erfüllen, muss es sich aber nicht merken – das übernimmt das Programm. Es gibt zahlreiche Lösungen auf dem Markt, ob lokal installiert oder in der Cloud, ob quelloffen oder nicht. Als Anwender muss man sich nur noch ein einziges Passwort merken, welches man nirgendwo anders verwendet und das Programm erledigt den Rest.

Hardware-Tokens

Ob Smartcard, RFID-Token, das eigene Smartphone oder eine andere Hardwarelösung: Das Prinzip ist, den Zugang zu einer virtuellen Ressource, z.B. einem sozialen Netzwerk, an ein physikalisches physisches Objekt zu koppeln. Dieses kann nicht einfach kompromittiert werden, außer ein Angreifer eignet sich das Gerät an. Was viele Nutzer und auch Dienstanbieter jedoch von der Nutzung der Hardwaretokens abhält, ist der finanzielle Mehraufwand durch die Tatsache, dass die entsprechende Hardware gekauft werden muss. Außerdem ist die Verwendung eines Hardwaretokens vergleichsweise kompliziert, verglichen mit der Eingabe eines Passwortes oder dem Scannen eines Fingerabdrucks. Eine Kombination mit Einmalpasswörtern (OTP, One Time Password), die jeweils nur für einen Anmeldevorgang gültig sind, erhöht die Sicherheit zusätzlich. Auch ohne die Anschaffung zusätzlicher Hardware ist dieser Weg eine gute Alternative. Das Smartphone kann hier um die Funktion „Hardwaretoken“ erweitert werden, indem entweder eine Textnachricht mit einem Einmalpasswort an das Gerät verschickt oder mit einer installierten App ein solches generiert wird.

Biometrie

Sofortiger Zugang mit einem Fingerstreich – das ist es, was die Anbieter biometrischer Lösungen versprechen. Biometrie nutzt die Einmaligkeit bestimmter körperlicher Merkmale, z.B. der Fingerabdrücke, sowie Iris- oder Netzhauterkennung, den Abgleich der Muster von Blutgefäßen in der Hand, die Untersuchung der Art zu tippen oder die Besonderheit der Stimme. Der Anwender wird praktisch selbst zu einem Zugangstoken, was auch den Verlust erschwert, es sei denn, man entfernt das entsprechende Merkmal gewaltsam. Dabei würde allerdings das entsprechende Merkmal mit hoher Wahrscheinlichkeit zerstört.

Es gibt jedoch Einschränkungen: eine Stimme kann unter Umständen nicht mehr erkannt werden, wenn der Anwender erkältet ist und eine verstopfte Nase hat. Auch ist es nicht möglich, das entsprechende Merkmal – zum Beispiel die Stimme - geheim zu halten, so wie ein Passwort. Nimmt jemand die gesprochene Passphrase auf, kann dies ein Sicherheitsrisiko darstellen. Gleiches gilt für Fingerabdrücke. Diese können auch unter bestimmten Verhältnissen unlesbar werden, wie etwa in staubigen oder sehr feuchten Umgebungen – oder wenn eine Verletzung vorliegt. Iris- der Netzhautscanner können in der Anwendung unangenehm sein, wenn sie ein helles Licht auf die Augen richten. Diese sind ebenfalls unter Umständen nutzlos, etwa wenn bestimmte Medikamente eingenommen wurden oder das Auge verletzt ist. Die Scanner müssen entsprechend kalibriert werden, um falschpositive ebenso wie falschnegative Erkennungen zu minimieren. Übrigens: selbst eineiige Zwillinge haben unterschiedliche Fingerabdrücke.

Sieht man einmal von Fingerabdruckscannern ab, ist hier auch die finanzielle Einstiegshürde noch relativ hoch. Ein Lesegerät für die Muster von Blutgefäßen in einer Hand oder in der Netzhaut schlägt mit mehreren hundert Euro zu Buche.

Wo sollte man beginnen?

Betrachtet man alle Überlegungen hinsichtlich Kosten, Sicherheit und Komfort, scheint es so, dass Passwörter uns noch eine Weile erhalten bleiben. Um jedoch unsere Online-Identität, Privatsphäre und unser Geld zu schützen, müssen Maßnahmen zur Verbesserung der Sicherheit ergriffen werden.

Anwender sollten einen Passwortmanager als Grundlage verwenden. Einige dieser Programme können dabei helfen, komplexe Passwörter zu generieren und diese eben auch sicher zu speichern. Diese Anforderung sollte nicht unterschätzt werden. Immer längere Passwörter und mehr Komplexität machen die Verwendung von Kennwörtern ohne angemessenen Speicher unpraktisch bis unmöglich. Dazu kommt, dass ein von Menschen erdachtes Passwort oftmals zu leicht zu erraten ist. Man kann hier jedoch auch Abhilfe schaffen. Ein Passwortmanager sichert diese Informationen und ruft die Daten ab, wenn sie gebraucht werden.

Man sollte auch aktuelle Berichterstattungen über Datenlecks verfolgen. Sobald bekannt wird, dass eine bestimmte Plattform ein Sicherheitsleck hatte, bei dem Passwörter möglicherweise gestohlen wurden, sollte man seines umgehend ändern. Ist der eigene E-Mail-Anbieter von einem solchen Sicherheitsleck betroffen, sind die Maßnahmen noch umfangreicher. Erlangen die Diebe Zugang zu einem Mail-Konto, nutzen sie die Tatsache aus, dass Anbieter von Online-Diensten ihren Benutzern die Möglichkeit geben, das Passwort in Verbindung mit der Mail-Adresse zurückzusetzen. Wer also Zugriff auf das E-Mail-Konto hat, kann potenziell die gesamte Online-Identität übernehmen, da er alle Zugangsdaten ändern kann.

Eine Kombination verschiedener Authentifizierungsmethoden erhöht die Sicherheit zusätzlich. Man spricht in diesem Zusammenhang auch von „zwei-Faktor-Authentifizierung“ (2FA). Dabei wird „etwas, das man hat”, wie etwa ein Hardwaretoken oder das Smartphone, mit „etwas, das man weiß“, wie etwa einem Passwort, kombiniert. Auch die Kombination von „etwas, das man weiß“, mit „etwas, das man ist“ erhöht die Sicherheit: hier kämen Fingerabdrücke als Sicherungsmaßnahme ins Spiel. Ein Fingerabdruck ist immer und überall einmalig und ist untrennbar mit einer Person verbunden. So kann man einigermaßen sicher sein, dass derjenige, der seinen Finger auf den Sensor gelegt hat, auch derjenige ist, der das Passwort eingibt.

Auf diesem Weg kann man ein Konto wirksamer absichern als allein mit einem Passwort. Ein Angreifer benötigt immer zwei Dinge, um ein entsprechend gesichertes Online-Konto zu übernehmen. Einige Plattformen bieten mittlerweile ihren Nutzern diese Art der Absicherung für ihre Konten an.

Vier Tipps für die Sicherheit der eigenen Konten

- Prüfen Sie auf der Webseite www.leakedsource.com oder auf haveibeenpwned.com, ob Ihre Mail-Adresse oder Ihr Benutzername in den Suchergebnissen auftaucht. Falls es ein Suchergebnis gibt: keine Panik. Das bedeutet nicht zwangsweise, dass jemand ihre Benutzerkonten missbraucht hat. Ändern Sie trotzdem umgehend das entsprechende Passwort oder löschen das entsprechende Konto, falls es nicht mehr verwendet wird.

- Installieren Sie einen Passwortmanager.

Das Prinzip ist denkbar einfach: Man generiert ein Passwort, das stark und komplex genug ist, um jegliche Anforderungen zu erfüllen, muss es sich aber nicht merken – das übernimmt das Programm. G DATA hat ab sofort in der neuen Version der Total Protection einen Passwortmanager. Nach der Installation erscheint dieser als Icon im Browser und merkt sich alle Zugangsdaten von Webseiten, über die auf passwortgeschützte Konten zugegriffen wird. - Verschaffen Sie sich einen Überblick und ändern Sie gegebenenfalls Passwörter.

Um erst einmal einen Überblick zu bekommen, kann es hilfreich sein, alle Konten zusammen mit den entsprechenden Passwörtern aufzuschreiben. Tun Sie dies möglichst nicht am PC, sondern schreiben Sie sich diese auf ein Blatt Papier. Sobald klar wird, dass dasselbe Passwort für mehrere Benutzerkonten verwendet wird, ändern Sie es. Das Passwort zu ändern, beinhaltet jedoch nicht das Erweitern um eine fortlaufende Zahl wie Passwort1, Passwort2 etc. Überlegen Sie sich ein neues oder erstellen Sie eines mit Ihrem Passwortmanager. - Stellen Sie auf 2-Faktor-Authentifizierung um, wo es möglich ist.

Die entsprechenden Optionen heißen unter Umständen „Zwei-Stufen-Anmeldung”, „Anmeldebestätigungen” oder ähnlich. Facebook, LinkedIn, Dropbox, Google, PayPal und einige andere große Dienstleister bieten dies als Option an.