So gelangt die Erweiterung in den Browser

Auf präparierten Webseiten wird dem Nutzer vorgegaukelt, er solle seinen Adobe Flash Player updaten, um ein Video auf der Webseite anzusehen. Im untersuchten Fall konnte dieser angebliche Player nur mit Googles Chrome heruntergeladen werden, denn die Drahtzieher haben diesen Player für die „Manipulation“ dieses Browsers präpariert.

Die angebotene Datei player.exe bewirkt auf dem PC nach dem Ausführen einen Registry-Eintrag, der den Chrome Browser dazu zwingt, von einer vordefinierten URL eine Browser Erweiterung herunterzuladen und zu installieren, wobei ‚gagalgomhifgcmeciklindhpaihmecgi’ die ID der Browser Erweiterung im untersuchten Fall ist, eine Aneinanderreihung von Buchstaben:

Die Installation der Erweiterung mit dem Namen Adobe Flash Player wird nach einem Browserneustart so ausgeführt, dass die Erweiterung für den Benutzer unsichtbar ist – sie taucht nicht in der Liste der Erweiterungen auf, was es für die Opfer schwer macht, die Ursache für die Störungen beim Surfen zu identifizieren. Zum Verstecken der Erweiterung wird ein präpariertes Cascading Style Sheet namens custom.css in den Google Chrome Dateiordner gelegt. Sein Inhalt:

#gagalgomhifgcmeciklindhpaihmecgi{display:none;visibility:none}

Was macht diese Browser Erweiterung?

Die Browser-Erweiterung hat nach der Installation viele verschiedene Berechtigungen:

"unlimitedStorage", "notifications", "clipboardWrite", "notifications", "clipboardRead", "management", "tabs", "history", "cookies", "idle", "contextMenus", "storage", "webRequest", "webRequestBlocking", "contentSettings", "*://*/*"Die Erweiterung verschleiert den wahren User-Agent des Browsers und ändert ihn zu folgenden Informationen: "Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/525.13 (KHTML, like Gecko) Chrome/0.2.149.27 Safari/325.13". Verbindet sich die Erweiterung jedoch zu einer bestimmten Domain (soft***.com), von der sie ein Skript namens virtual.js nachlädt, wird der originale User-Agent verwendet.

Das Skript sorgt dafür, dass der Aufruf einiger vordefinierter Domains, die im Skript als zararlidomainler bezeichnet werden, unterbunden wird. „Zararli domainler“ ist türkisch und bedeutet „schädliche Domains“.

Je nachdem welche Webseite im Browser geöffnet wird, beginnt sie die vorprogrammierten Routinen. Das aktuell untersuchte Beispiel unterscheidet zwischen drei Fällen:

Ask.fm

Die Erweiterung lädt anstelle von ask.fm einen goo.gl-Shortlink, der zu einer Art türkischen Online-Community namens Sorpampa weiterleitet.

Ein zur Community gehöriges Facebook-Profil (ssorpampa, mit zwei s) besteht seit dem 19.03.2013 und hat bereits mehr als 295.000 Fans – was eine unnatürlich hohe Reputation für eine Seite ist, die seit knapp vier Wochen online ist.

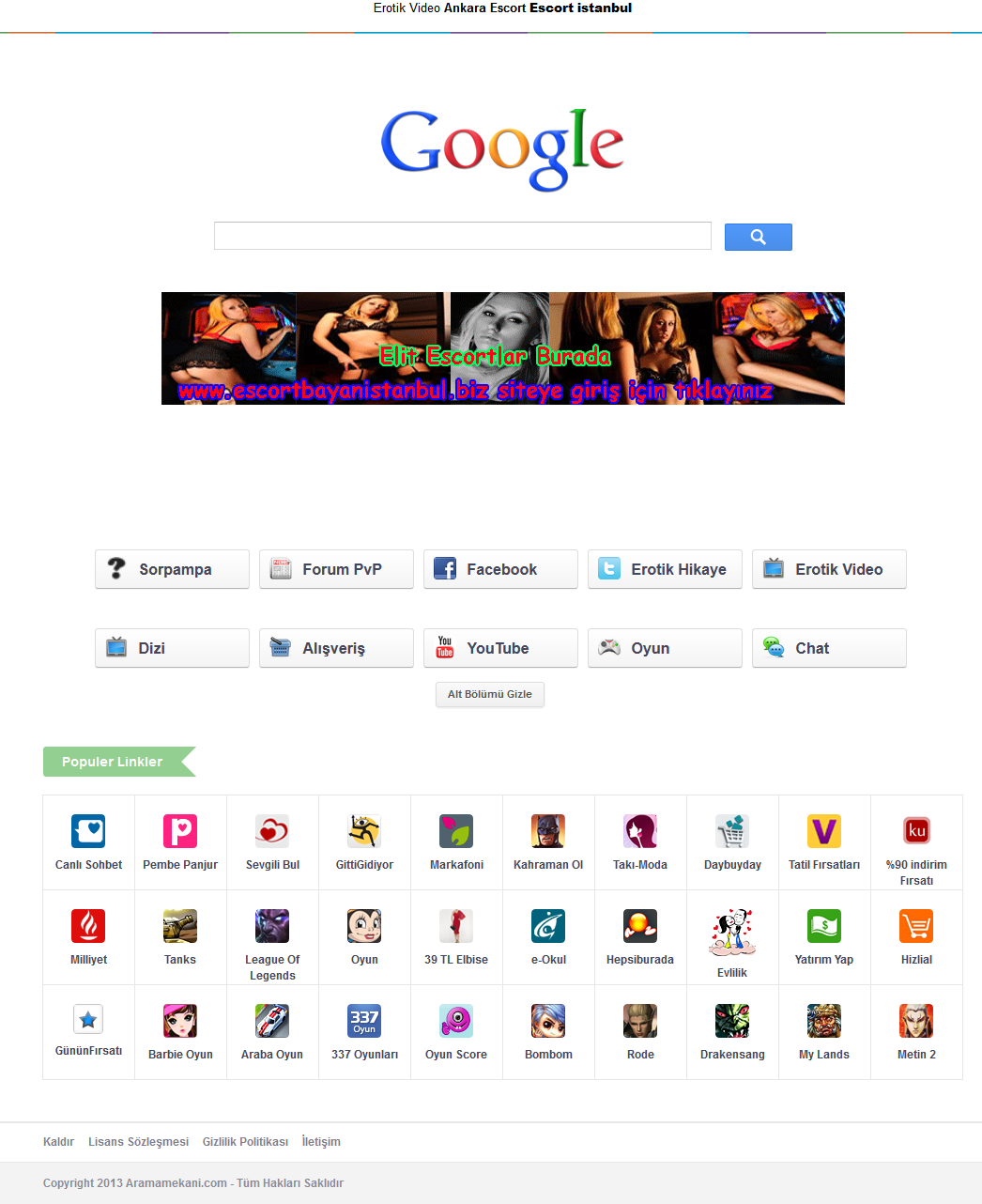

Google.com und viele Variationen davon, inkl. Tippfehler-Google-Domains

Die Erweiterung lädt anstelle der Google Webseite eine andere Domain (aramamekani.com, wobei der türkische Ausdruck „Arama Mekani“ so etwas wie „Suchort“ heißt). Die aufgerufene Webseite ist ein präparierter Google-Klon mit vielen Werbeeinblendungen, Links zu Facebook, Twitter und Co. sowie Anzeigen zu Erotikseiten. Registriert wurde die Domain am 29. März 2013.

Da viele Benutzer Google als Startseite im Browser benutzen, fällt vielen an dieser Stelle auf, dass etwas nicht stimmt, da sie ihre Startseite nicht mehr zu Gesicht bekommen. Für die Betreiber der Webseite bedeutet jeder Seitenaufruf Geld, das sie mit der Anzeige der Werbungen verdienen.

Facebook.com

Wird diese Seite in einem Tab geöffnet, injiziert die präparierte Browser-Erweiterung ein Skript (sys.js) in die Facebook-Webseite, um vordefinierte Facebook-Accounts und Facebook-Seiten mit „Likes“ zu versehen. Das injizierte Skript wird von einer externen URL geladen. Die Erweiterung speichert diese externe Downloadadresse in der von Google für Erweiterungen bereitgestellten Cloud und kann diese Adresse (ähnlich wie Command and Control Server bei Botnetzen) durch die von verschiedenen Domains geladenen Skripte nach Bedarf ändern.

Die Erweiterung schleust den geladenen Skript-Code direkt in die Facebook-Webseite ein, weshalb die so genannte Same-Origin-Policy nicht verletzt wird und somit die Erweiterung ungehindert im Kontext der Facebook Webseite „Likes“ generieren kann.

Das obige Bild zeigt eine Facebook-Seite, die keinerlei Inhalte hat, aber mit über 28.000 “Gefällt mir”-Angaben aufwarten kann. Solche Werte können in der Konstellation nur durch Manipulation zu Stande kommen und sind nicht natürlich. Der Name der Facebook-Seite („Indirimleri Takip“) bedeutet in etwa „Folgen Sie den Rabatten“ in türkischer Sprache. Ein Blick auf die Herkunft der „Likes“ zeigt ein deutliches Übergewicht der Klicks von Benutzern aus der Türkei.

Weitere Informationen

Diese Browser-Erweiterung gibt es auch in sehr ähnlicher Form für den Browser Mozilla Firefox. Dabei werden die Skripte von anderen Webseiten geladen, aber die Funktion der automatisierten Facebook „Likes“ bleibt erhalten.

Die Browser-Erweiterung hat so häufig versucht, sich in PCs einzuschleichen, dass sie in der monatlichen MII Gefahrenstatistik der G DATA SecurityLabs im März auf Platz vier landete!

Google hat die Erweiterung inzwischen gesperrt.

Fazit

Die Browser-Erweiterung ist wirklich vielfältig und sie macht dem Opfer das Leben schwer, indem Sie Webseiten sperrt und andere umleitet.

Außerdem ist die Generierung von Facebook „Likes“ für Benutzer irreführend: Werden in einem Account oder auf einer Webseite mit vielen Fans z.B. schädliche Links geposted, ist die Wahrscheinlichkeit hoch, dass eine große Anzahl der Fans sie anklickt. Eine weitere Möglichkeit wäre es, dass die Ersteller der Facebook-Seite diese mit der hohen Anzahl an Fans verkaufen und der Käufer sie für seine Zwecke verändert, wobei die Fans wider Willen davon evtl. nichts mitbekommen und dann Befürworter von Inhalten sind, die ihnen eigentlich nicht gefallen.

Da Empfehlungen von Freunden in der Regel glaubwürdig erscheinen, ist auch das Erscheinen der „Gefällt mir“-Bekundungen auf den Pinnwänden an sich ein Problem, denn Freunde des Opfers dieser Erweiterung sehen die vermeintlich empfohlene Seite und öffnen sie wohlmöglich.

Anleitung zum Entfernen der Chrome Browser-Erweiterung

Dadurch, dass sich die Erweiterung mithilfe des custom.css versteckt, ist sie nicht direkt sichtbar. Dieses Problem lässt sich aber sehr schnell lösen und dann ist die Entfernung der Erweiterung ganz einfach:

- Je nach benutztem Betriebssystem, öffnen Sie folgenden Ordner im Windows Explorer:

o Windows 8, Windows 7 und Windows Vista

C:\Users\<username>\AppData\Local\Google\Chrome\User Data\Default\User StyleSheets

o Windows XP

C:\Documents and Settings\<username>\Local Settings\Applicationdata\Google\Chrome\User Data\Default\User StyleSheets\ - Löschen Sie die Datei namens custom.css

- Starten Sie Google Chrome neu

- Öffnen Sie die Google Chrome Optionen > Einstellungen > Erweiterungen und deinstallieren Sie die Erweiterung namens Adobe Flash Player