Sicherheitsforscher von Eclypsium haben eine Schwachstelle mit dem Maximalwert von 10 auf der Kritikalitätsskala in einer Remote-Management-Software gefunden, die auf den Mainboards von Serversystemen zum Einsatz kommt. Das Programm nennt sich MegaRAC und erlaubt es Administratoren, bestimmte Konfigurationsaufgaben aus der Ferne zu erledigen. Die Aufgaben, für die MegaRAC bestimmt ist, müssten ohne das Programm vor Ort im BIOS des jeweiligen Systems durchgeführt werden. Im schlimmsten Fall müsste ein Administrator um die halbe Welt reisen, um die erforderlichen Arbeiten durchzuführen. Das entfällt dank dieser Programme.

BIOS aus der Ferne

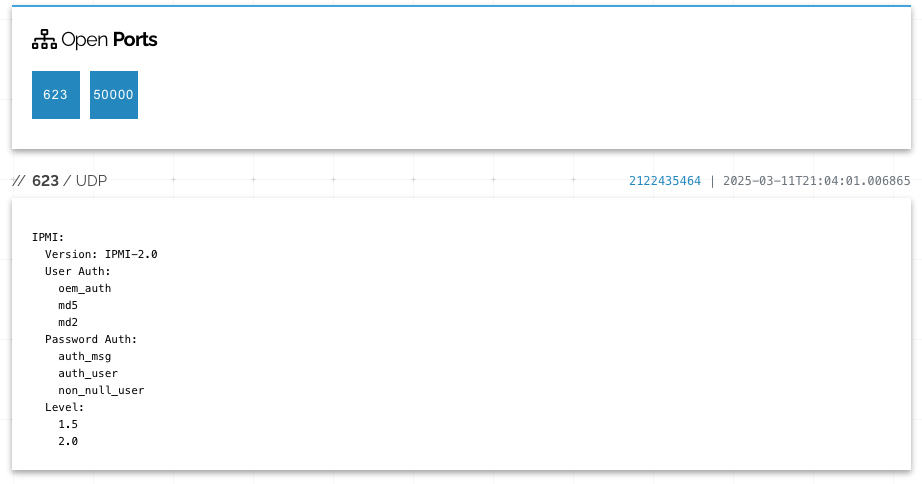

Lösungen wie MegaRAC greifen auf den sogenannten BMC (Baseboard Management Controller) eines Mainboards zu und gewähren Zugriff auf das BIOS des jeweiligen Rechners. Das BIOS ist die Firmware des Computers und erklärt – stark vereinfacht gesagt – dem System, welche Hardware im Einsatz ist, wie es mit dieser „sprechen“ muss sowie wo und wie viel Speicher und Festplatten es hat. Seine Aufgabe ist unter anderem auch, das Betriebssystem zu starten.

Dauerbootschleife, CPU gegrillt

Jetzt ist aber bekannt geworden, dass unautorisierte Nutzer aus der Ferne auf exponierte Systeme zugreifen und mit ihnen interagieren können, wenn sie aus dem öffentlichen Internet erreichbar sind. Ein böswilliger Angreifer könnte Einstellungen ändern, die im schlimmsten Fall zu Schäden an der Hardware führen, etwa indem er bestimmte Spannungswerte für den Prozessor oder Arbeitsspeicher verändert. Sie könnten alternativ Systeme in einer Bootschleife fangen, die aus der Ferne nicht zu unterbrechen ist. Neben Asrock, Asus und HPE seien laut Eclypsium vermutlich auch Server-Mainboards anderer Hersteller betroffen.

Updates stehen zur Installation bereit. Es dürfte jedoch noch eine Weile dauern, bis dieses auch Eingang in die jeweiligen Firmwares aller Geräte gefunden hat.

Was Sie jetzt tun können

- Im BIOS der Systeme die Fernwartung mit sicheren Zugangsdaten versehen.

- Fernwartung nur von bestimmten Netzwerkports aus erlauben.

- Sofern vorhanden, die jeweiligen Updates sofort einspielen.

Siet Bekanntwerden der Schwachstelle sind bereits zahlreiche System gepatcht, oder zumindest vom Internet getrennt worden.