Kriminelle sind im Großen und Ganzen ein eher konservativer Menschenschlag, der sich sich lieber an bewährte Methoden hält. Infostealer sind ein Liebling der Cybercrime-Szene. Und auch wenn Außenstehende denken könnten, dass in Bezug auf neue Malware bereits alles gesagt und getan wurde, gibt es doch immer wieder neue Akteure, die das Feld betreten. Der Sicherheitsforscher Yogesh Londhe berichtete auf X (ehemals Twitter) über ein neues Beispiel mit der Bezeichnung "Sharpil RAT.exe". Die nicht-verschleierte .NET-Anwendung mit einfacher Stealer-Funktionalität führte zu einem weiteren Beispiel und der neuen Malware-Familie "Sharp Stealer".

Blick unter das Kostüm von Sharpil RAT

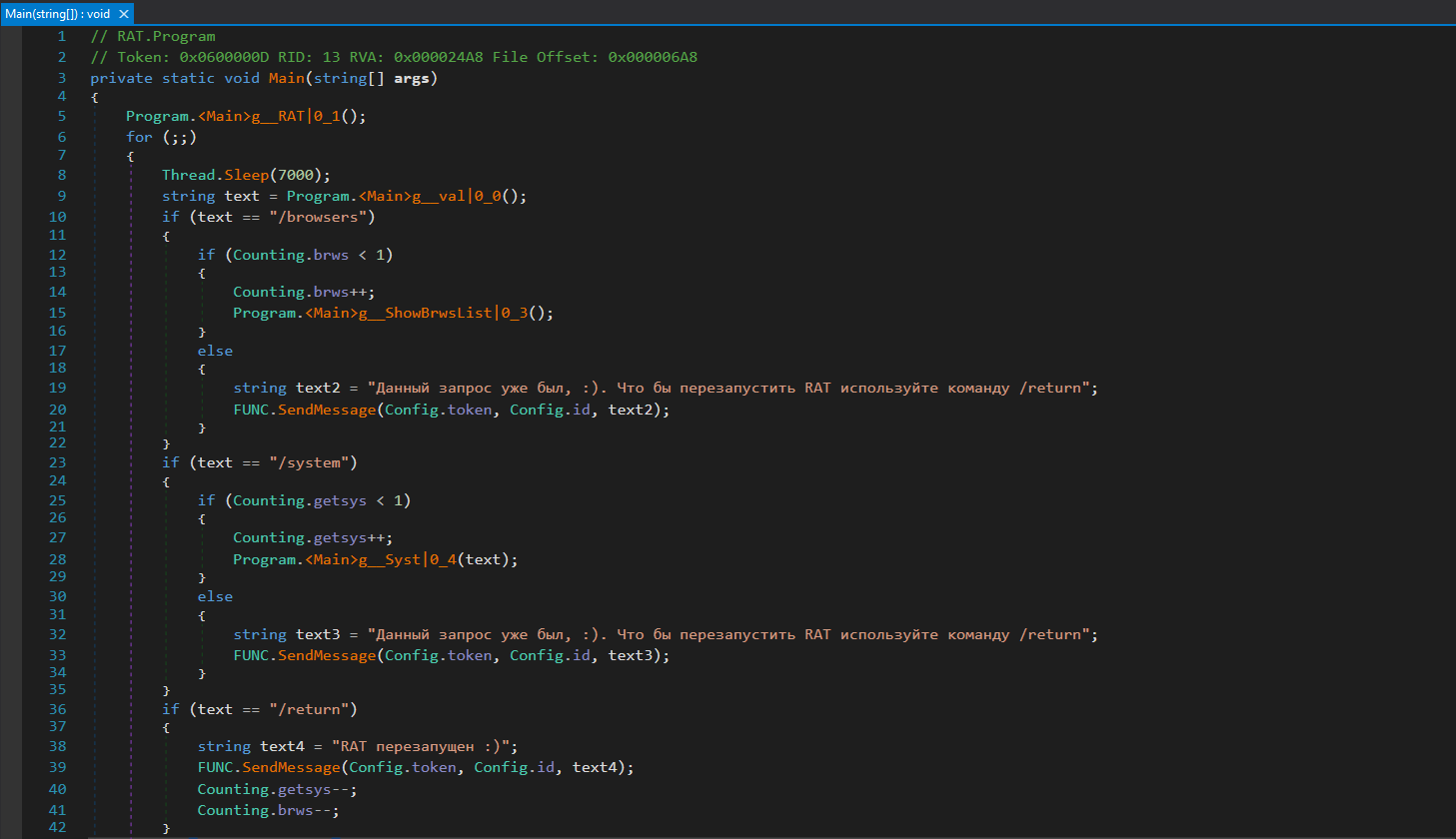

Die "Sharpil RAT.exe" ist in C# geschrieben, sie läuft im Hintergrund und versucht sofort, eine Verbindung mit einem Telegram-Bot herzustellen. Der Bot interagiert mit einem Bedrohungsakteur in einem privaten Chat und sendet Befehle, um Systeminformationen oder das Vorhandensein von Browsern wie Google Chrome, Yandex, Brave, Edge, Slimjet, Comodo und UR Browser zu sammeln. Außerdem sammelt er die Geolokalisierung des Opfers und Benutzerinformationen vom Minecraft-Spieleserver "Vime World".

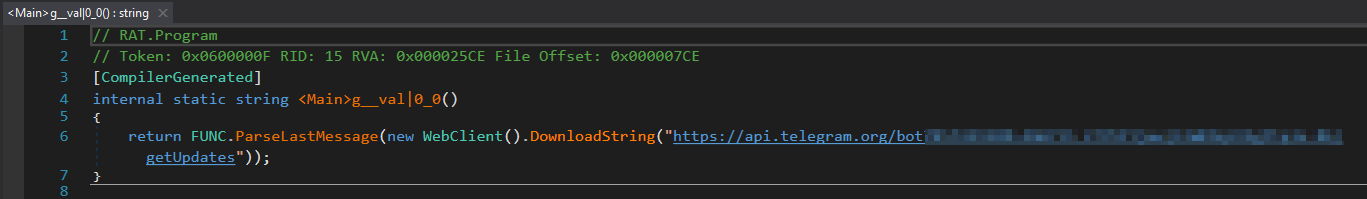

Um sich mit dem Telegram-Bot zu verbinden, wird die Methode "ParseLastMessage" verwendet, die eine JSON-Zeichenkette analysiert und den Wert extrahiert, der mit dem letzten Vorkommen von "text" im JSON-Objekt verbunden ist, welches aus der Telegram bot API kommt

Danach wird überprüft, ob das empfangene Argument mit den Werten in der Anwendung übereinstimmt, und auf der Grundlage des Arguments werden Aktionen zum Datensammeln gestartet.

Sharpil RAT Kommandos | Aktionen |

/browsers | Nach installierten Browsern suchen |

/system | Systeminformationen auslesen: Benutzername, Zwischenablage, CPU, RAM, GPU, IP Geolocation, BSSID, HDD, MAC address, BIOS-Informationen. |

/return | Alle Befehle zurücksetzen |

/exit | Beenden des Zugriffs |

/show_command | Liste der verfügbaren Befehle |

Sharpil RAT Befehle und die zugehörigen Aktionen

Obwohl er vom Entwickler als Fernzugriffstrojaner bezeichnet wird, entsprechen seine Funktionen eher denen eines Datendiebstahlprogramms. In Anbetracht dessen kann er als ferngesteuerter Stealer eingestuft werden. Der Hauptunterschied besteht darin, dass mit einem Fernzugriffstrojaner nicht nur Daten gestohlen, sondern auch die vollständige Kontrolle über ein entferntes System erlangt werden kann, um beliebigen Code auszuführen. Auf diese Weise beginnen häuftig auch Ransomware-Infektionen. Sobald ein System kompromittiert wurde, wird der Zugang zu diesem System von spezialisierten Brokern entweder an den Meistbietenden oder als Teil eines großen Pakets verkauft.

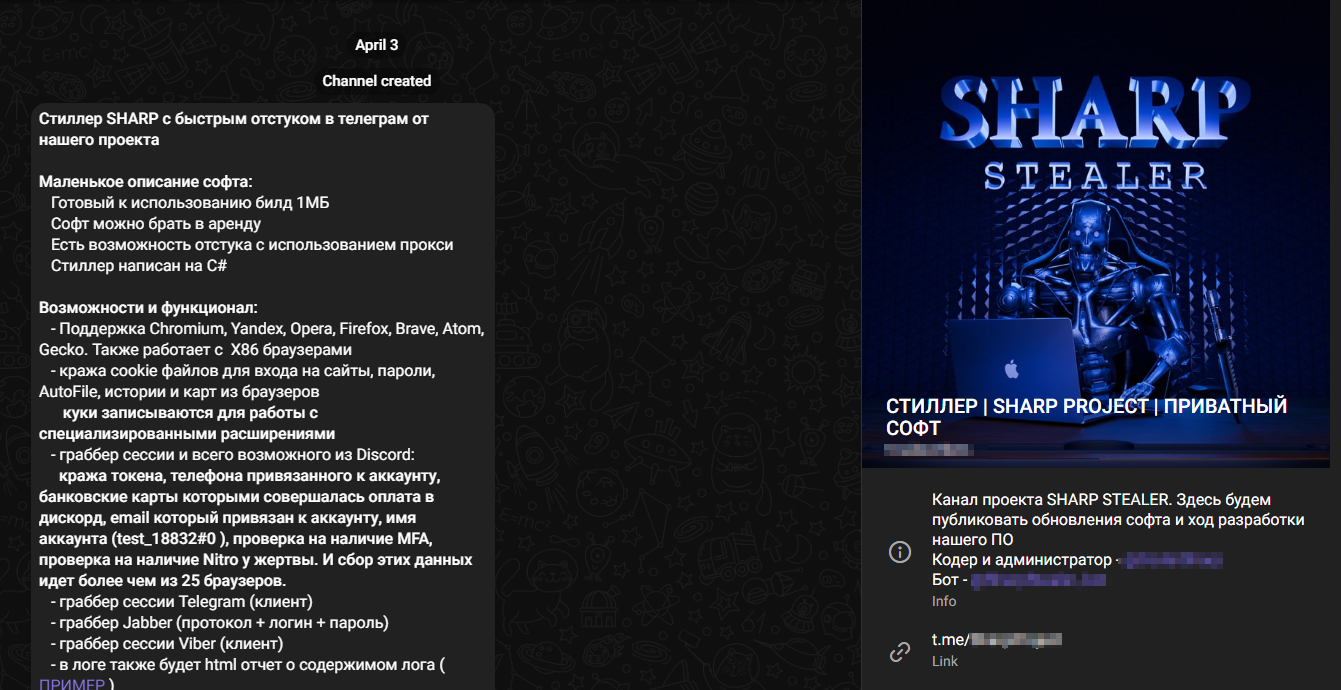

Sharp Project and Sharp Stealer

Da die Datei weder verschlüsselt noch verschleiert war, ist es möglich, anhand der Konfigurationsdaten und des Telegram-API-Tokens Informationen über den Bedrohungsakteur zu erhalten. Der im Beispiel bereitgestellte Telegram-Bot führt zu einem Benutzer, der sich sowohl als Entwickler des Stealers als auch als Administrator des Telegram-Kanals "СТИЛЛЕР | SHARP PROJECT | ПРИВАТНЫЙ СОФТ" identifiziert (Übersetzung aus dem Russischen: "STEALER | SHARP PROJECT | PRIVATE SOFTWARE").

Der russischsprachige Bedrohungsakteur verkauft Sharp Stealer für 10 Dollar (Miete) und 30 Dollar (Kauf "für immer"). Er behauptet, dass es sich um eine leichtgewichtige .NET-Anwendung handelt, die keinen Host benötigt und Daten direkt an einen Chat mit einem Telegram-Bot überträgt. Der Telegram-Kanal wurde am 3. April 2024 erstellt, und seitdem wurden zwei Nachrichten mit kleinen Updates gepostet.

Die Sharpil RAT.exe entsprach nicht ganz der Beschreibung, die im Kanal gegeben wurde. Zunächst nahm ich an, dass es sich bei diesem Projekt um einen Betrug handelte und dass seine Kunden statt des beschriebenen Stealers Sharpil RAT erhalten, der die versprochenen sensiblen Informationen nicht stiehlt.

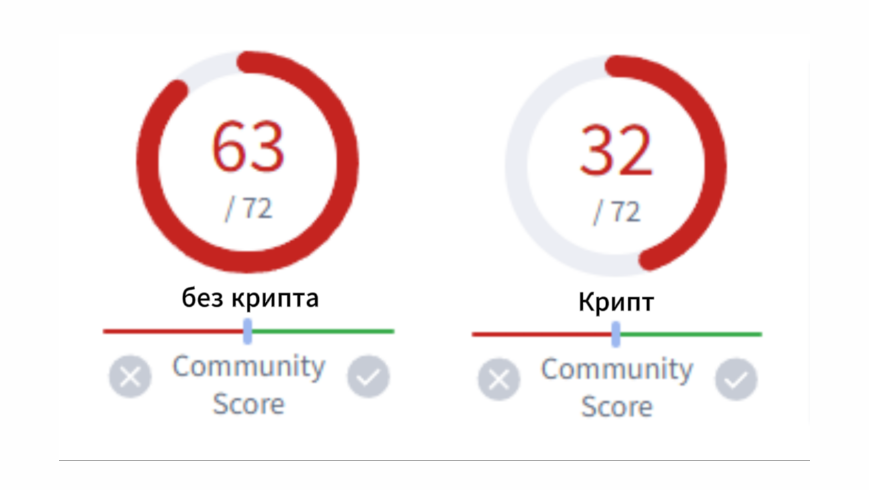

In der Beschreibung des Stealers hinterließ der Verkäufer einige Screenshots, darunter einen Screenshot von VirusTotal (VT). Ein Screenshot von VirusTotal bedeutet, dass die Datei öffentlich zugänglich ist. Mit dem Jagdwerkzeug „Retrohunt“ auf VirusTotal habe ich drei Anfang April eingereichte Dateien mit dem Namen "sharp_build.exe" (erstmals gesehen am 2024-04-02) gefunden. Bei diesen Beispielen handelte es sich tatsächlich um den Sharp Stealer.

Sharp Stealer: Analyse und Fähigkeiten

Zunächst einmal haben Sharpil RAT und Sharp Stealer den gleichen Code-Stil. Beide verwenden eine Menge russischer Sprache im Code für Konsolenmeldungen, zielen auf ähnliche Daten ab und verwenden einen Telegram-Bot für die Ausleitung (Exfiltration).

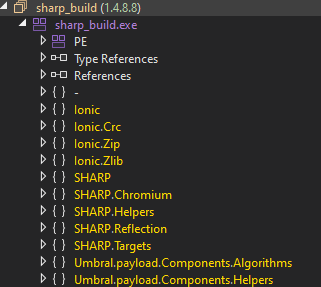

Der Sharp Stealer verwendet das Ionic Framework, kryptografische Funktionen über die BCrypt-Bibliothek, die Umbenennung von Klassen und Feldern zur Verschleierung sowie Komponenten des Umbral stealer (JSON-Datenhandler und Interaktion mit der Windows Cryptography API BCrypt). Zusätzlich werden Komponenten des Echelon infostealer verwendet, zum Beispiel die Klasse "SenderAPI". Die Verschleierung ist jedoch kein unüberwindbares Hindernis für einen Analysten, und es ist durchaus möglich, eine Vorstellung davon zu bekommen, was die Funktionen tun.

Warum der Fokus auf Computerspiele?

Der Infostealer konzentriert sich auf die folgenden Informationen:

- System-Informationen (CPU, RAM, OS, GPU, Display settings, Clipboard, Screenshot, HWID, IP, MAC address, BSSID)

- Browser (Chrome, Edge, Opera, Yandex, Mozilla, Brave, Comodo, EpicPrivacy, Iridium, Slimjet, UR browser)

- Outlook

- Discord (session, token, Bezahldaten, Mail-Adresse, Accountname)

- Games Cookies und Accountdaten (Epic Games, Steam, Roblox, Ubisoft, VimeWorld, Minecraft)

- verschiedene Messenger (Telegram, Viber)

- FTP (FileZilla and TotalComander)

- Jabber

- VPN (CyberGhost, ExpressVPN, PIA, NordVPN, OpenVPN, ProtonVPN)

- Cryptowallets

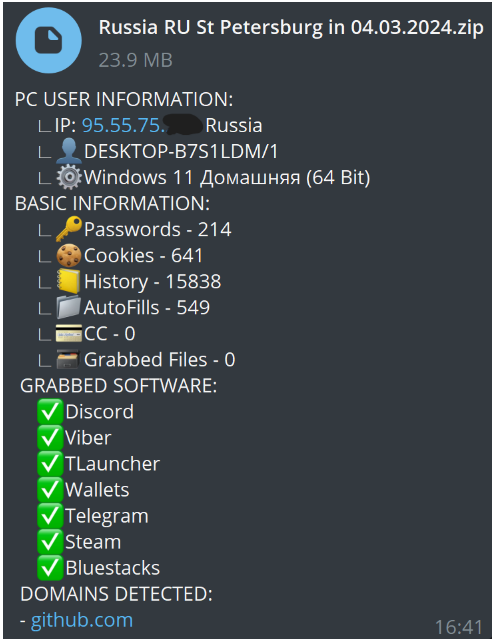

Die gestohlenen Daten werden in separaten Dateien gespeichert, zusammen archiviert und an einen Telegram-Bot gesendet. Als Beweis für die Funktionalität der Malware hat der Bedrohungsakteur einen Screenshot des Telegram-Bots hinterlassen.

Aus der Art der Daten, die exfiltriert werden, kann man schließen, dass eine breite Palette von Anwendungen, die häufig von Spielern genutzt werden, im Visier zu sein scheint. Dies ist zwar nicht ungewöhnlich, aber nicht sehr häufig und daher bemerkenswert. Da Discord eine weit verbreitete Plattform in der Gaming- und Streaming-Szene ist und Sharp Stealer auch auf verschiedene Gaming-Plattformen und Messenger abzielt, können Sie sich selbst ein Bild davon machen, wer die Zielgruppe sein könnte.

Sie fragen sich vielleicht: "Warum ausgerechnet Spiele"? Die Antwort ist einfach: Viele Spielgegenstände sowie Zahlungsinformationen und ganze kompromittierte Konten werden auf Untergrundmärkten für einen beträchtlichen Gewinn verkauft.

Takeaways

Das Sharp-Projekt hat im Untergrund noch keine große Verbreitung gefunden. Es hat nur wenige Abonnenten im Telegram-Kanal, und in den gängigen Darknet-Foren wurde keine Aktivität zu dieser Malware festgestellt. Außerdem versucht die Malware nicht, ihre Anwesenheit im System vor Virenschutzprogrammen zu verbergen und prüft nicht das Vorhandensein von Sandboxen - alles Merkmale, die bei den meisten anderen bekannten Infostealern vorhanden sind. Es ist anzunehmen, dass dies nur daran liegt, dass das Projekt noch nicht ganz ausgereift ist und von Bedrohungsakteuren erstellt wurde, die gerade erst auf den Markt gekommen sind. Von diesem Stealer könnte in Zukunft noch mehr zu sehen sein.

IoC

Sharpil RAT | 1aae7dcfcb679f01938f1bfff990a87ccaaa9b9bed05ff85d64cdc7e925b83ef

|

Sharp Stealer (sharp_build.exe) | 42efd817539480fb44da60d797908869af796df6bfb700980709ccf483e92b96

|

b6e763d6b886308df0e0c3e9342dd83dba88d68eb312e0540b24d8dcdcaa1920

| |

f0bc0f948edb5c15f936234b0453290c135def1fc8dc29e344f4d816ee16110f

|