Phishing ist und bleibt im Ranking der Internet-Straftaten unangefochten die Nummer eins. Das belegt auch ein Bericht des FBI. Dort ist die Zahl der gemeldeten Straftaten im Zusammenhang mit Phishing innerhalb von fünf Jahren um mehr als 1.560 Prozent gestiegen. Ein Grund dafür: Cyberkriminelle verfeinern ihre Methoden; Phishing-Mails sind immer schwerer zu erkennen. Wie Cyberkriminelle ihre Opfer auswählen und welche Mails sie verschicken, zeigte Manuel Beelen, Head of Security Operations, bei seinem Vortrag auf dem G DATA TechDay.

Zu Beginn ging es insbesondere darum, dass Kriminellen Google reicht, um die passenden E-Mail-Adressen für Phishing-Kampagnen zu identifizieren. Schon mit einer einfachen Suche lassen sich wichtige Informationen finden, die Mitarbeitende beispielsweise im Business-Netzwerk veröffentlichen.

In sozialen Netzwerken wollen wir, dass uns Freunde oder Geschäftskontakte finden. Für den Aufbau und die Pflege von diesen sozialen Netzwerken braucht es elementare Informationen, um auffindbar zu sein.

Aus den Daten können Angreifer aber zusätzliche Informationen ableiten, etwa die Logik der E-Mail-Adressen eines Unternehmens. So müssen sie nicht mehr aufwendig ausprobieren, welches Format das richtige ist.

Wie täuschend echt Kampagnen zurzeit aussehen, zeigte Manuel Beelen anhand von aktuellen Beispielen, mit denen Kriminelle versucht haben, Mitarbeitende von G DATA auszutricksen. Fünf aktuelle Phishing-Mails vor, die auch Profis nicht auf den ersten Blick erkennen.

1. Phishing mal anders

Das potenzielle Opfer erhält eine Nachricht mit Anhang im PDF-Format über eine Paypal-Abbuchung. Interessanterweise enthält die Mail auch eine Kontaktmöglichkeit: eine Telefonnummer in den USA. Wer diese Nummer anruft, erreicht einen freundlichen Service-Mitarbeiter, der sogar deutsch spricht. Er erklärt, dass der oder die Anrufer*in zunächst die eigenen Paypal-Daten inklusive Passwort angeben muss, damit sie die Zahlung zurückbuchen können.

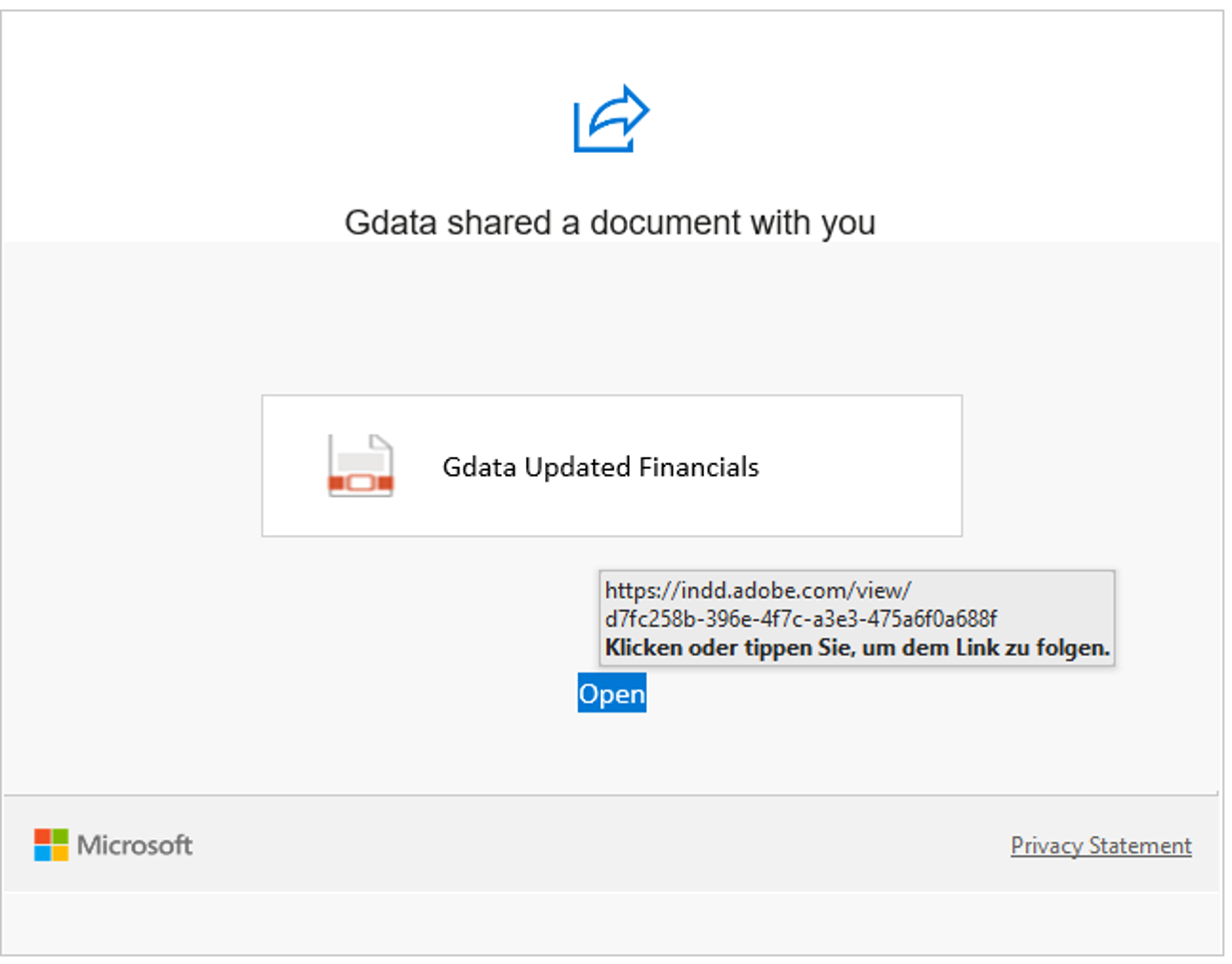

2. Mit InDesign auf Phishing-Tour

Beim zweiten Beispiel steht ein Missbrauch von InDesign-Seiten im Mittelpunkt. Ein Vorteil für Cyberkriminelle: Die Webseiten lassen sich direkt bei Adobe hosten und Shortlinks schnell generieren. Somit verschicken die Angreifer also eine authentische Mail von Adobe an ihre Opfer. Wer die Nachricht genauer betrachtet, stutzt sicherlich über das Privacy Statement von Microsoft. Wer aber auf den Trick hereinfällt und den Link in der Mail anklickt, landet erst dann auf der Phishing-Seite. Für die Empfänger*innen ist es also sehr schwer, die Falle zu erkennen, da es sich um eine echte Adobe-Seite handelt. Das Problem: Diese lassen sich nicht blocken, weil sonst das gesamte InDesign-Framework geblockt ist.

3. Angriff mit Microsoft

Die Nachricht von Microsoft über ein abgelaufenes Passwort gehört zu den Klassikern der Phisher. Bei einer aktuellen Methode sieht die Phishing-Mail auf den ersten Blick plausibel aus, weil auch die Adresse beim Mouse-Over mit gdata.de anfängt. Aber dann folgen Buchstaben und Zahlen, die den eigentlichen Absender verraten, nämlich manxtrider.com: Aber so weit prüfen manche Anwender*innen die Daten nicht. Der Blick geht nur auf gdata.de,die Opfer klicken den Link an und landen auf einer gefälschten Webseite. Hier geben sie dann im guten Glauben ihre Anmeldedaten preis.

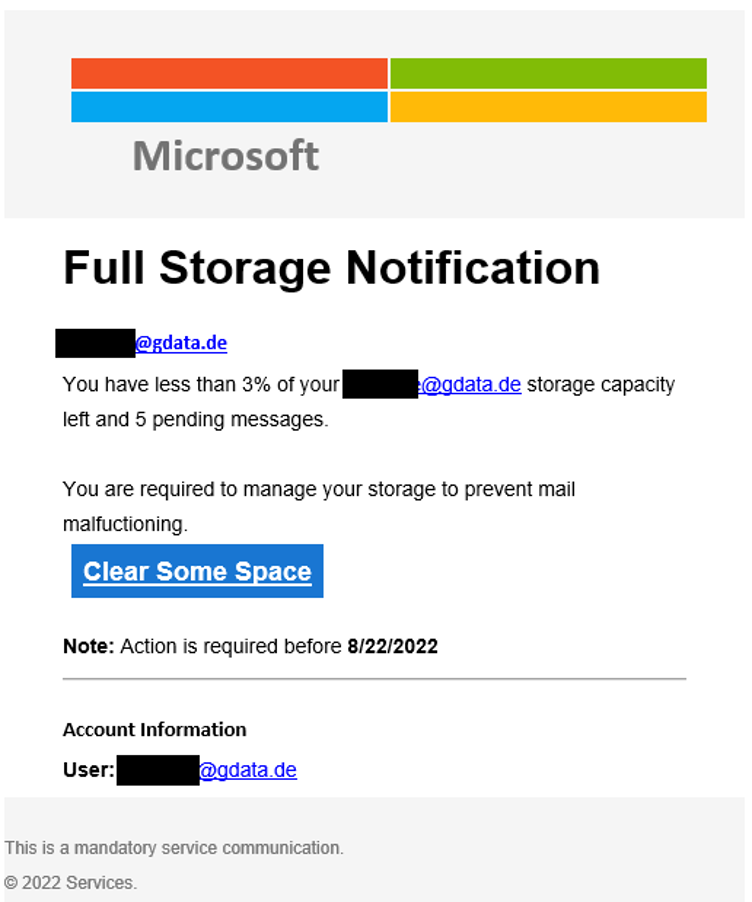

4. Angriff mit E-Mail-Software

Ebenfalls ein Klassiker aus dem Phishingbaukasten: Eine Information über knapp werdenden Speicherplatz, direkt verknüpft mit einem – natürlich falschem – Link, um mehr Speicher freizuschalten. Die Angreifer bauen auch Druck auf, um ihr Opfer zu einer schnellen und unüberlegten Handlung zu zwingen. Bei diesem Angriff setzen die kriminellen Hacker einen legalen Mailservice namens Contactmonkey ein. Eine valide E-Mail-Software, die viele Unternehmen für den Versand von Werbe-Mails nutzen. Allerdings ist die Absender-Adresse direkt mit einer anderen Adresse verknüpft. Auch hier müssen Nutzer*innen schon genauer hinschauen, um den Betrug zu erkennen.

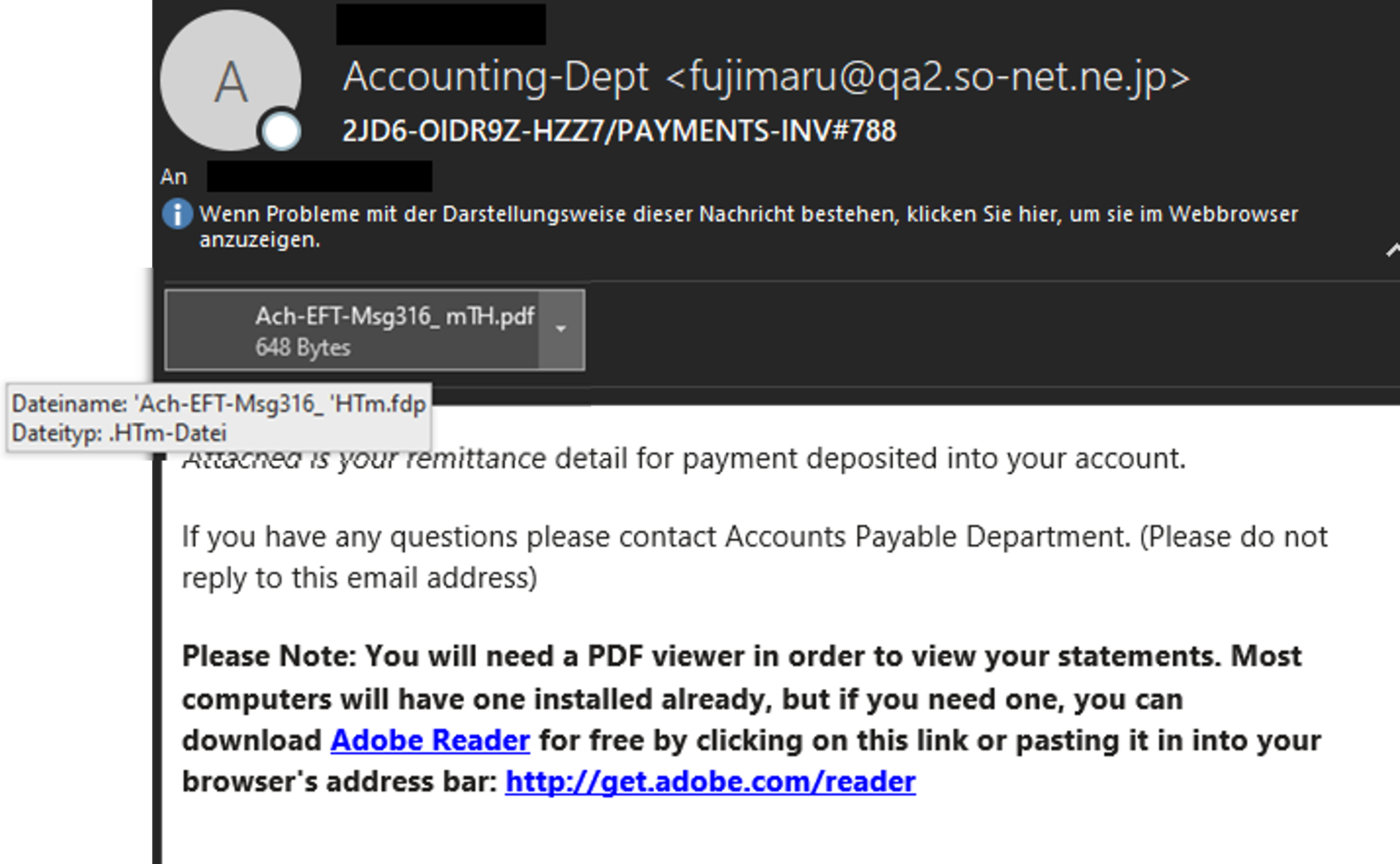

5. Das falsche PDF im Anhang

Bei dieser Methode enthält eine E-Mail im Anhang ein Dokument mit der Dateiendung .pdf. Aber der Schein trügt, denn es handelt sich um eine htm-Datei. Möglich ist das, weil sich im Windows-Dateisystem die Reihenfolge der Schriftzeichen umkehren und in die Mitte bauen lässt. So wird aus Dateiname_fdp.htm Dateiname_mth.pdf. Wer die Datei öffnet, landet direkt im Browser mit einer Weiterleitung auf eine Phishing-Seite.

Das Problem moderner Phishing-Mails ist, dass diese keine Malware direkt enthalten. Solche Angriffsversuche lassen sich extrem schwer verteidigen. Das ist auch für IT-Profis wie Admins eine große Herausforderung.

Gute Schutzlösungen wie die von G DATA CyberDefense blocken falsche Phishing-Seiten und schützen auf diesem Weg die Nutzer*innen. Aber Technologien alleine wehren keine gut gemachten Phishing-Angriffe ab. Es braucht auch Mitarbeitende, die wissen, wie trickreich Angreifer agieren. Denn dann schauen sie bei verdächtigen Mails genauer hin und verhindern Angriffe, wenn sie die Mail löschen und nicht den Anhang öffnen oder dem Link folgen. Das Bewusstsein der Belegschaft lässt sich gezielt mittels Security Awareness Trainings verbessern. Hier lernen Angestellte, wie Phisher bei ihren Angriffen vorgehen und welche psychologischen Tricks sie anwenden, um ihre Opfer hereinzulegen.