Geschätzt 111,3 Milliarden Apps wurden im Jahr 2021 laut einer Statistik von Sensor Tower weltweit allein aus dem Google Play Store heruntergeladen. Ein lukratives Geschäft, das sich auch Kriminelle zunutze machen, um mit Hilfe von betrügerischen Apps Schadsoftware zu verbreiten. Damit die Smartphones und Tablets der Anwender*innen nicht mit der Malware verseucht werden, schreiben unsere Virus Analyst*innen Erkennungssignaturen. Wir erklären, wie sie bei der Analyse vorgehen und worauf jede*r beim nächsten Download achten sollte.

Gefährlicher Download: Malware per App

Normalerweise werden neu hochgeladene Apps umfangreichen Prüfungen unterzogen, bevor sie in einem offiziellen Store wie dem Apple App Store, Samsung Galaxy Store oder Google Play Store zur Verfügung stehen. Trotzdem finden Kriminelle immer wieder Lücken und schaffen es, die Schadcode-Apps zu verbreiten, sodass Anwender*innen mit Malware verseuchte Software herunterladen und installieren. Fake-Apps sind Fälschungen von legitimen Anwendungen, die das Design oder den Namen imitieren, um so ahnungslose Nutzer*innen zu einem Download zu verleiten. So kann es durchaus passieren, dass eine falsche App 50.000 oder mehr Downloads hat. Das Fatale: Häufig verschwindet direkt nach der Installation das Icon auf dem Bildschirm oder ändert sich automatisch. Die App kann dann nicht einfach wieder deinstalliert werden, sondern führt im schlimmsten Fall im Hintergrund – auch ohne, dass die Anwendung aktiv genutzt wird – schadhaften Code aus. Daten wie Zugriffsrechte, Login-Daten oder Kontakte können durch diese gefährlichen Applikationen in die Hände der Kriminellen gelangen. Insbesondere Drittstores, die nicht so hohen Sicherheitsstandards entsprechen, sind mit besonderer Vorsicht zu genießen.

Fake-App oder legitime Software?

Ab und zu kommt es vor, dass Kunden den Verdacht haben, dass sie sich eine Fake-App heruntergeladen haben und senden sie ein. Die Analyse von schädlichen Applikationen ist eine Aufgabe von G DATA Virus Analyst Timo Scholz-Fritsch. Als Android Virus Analyst wirft er einen genauen Blick in die Software, um zu prüfen, ob es sich tatsächlich um eine schadhafte App handelt. Beliebt bei den gefälschten Anwendungen sind beispielsweise welche, die legitime Kryptoapps duplizieren oder besonders erfolgreiche nachahmen. Vor der Analyse prüft Timo, welche Berechtigungen die App erfragt und ob diese zu der Funktion passen. Eine Filterapp zur Bildbearbeitung ist beispielsweise sehr verdächtig, wenn sie SMS senden und auf das Adressbuch zugreifen möchte. Dass die App Zugriff auf die Kamera benötigt, ist wiederum erwartbar.

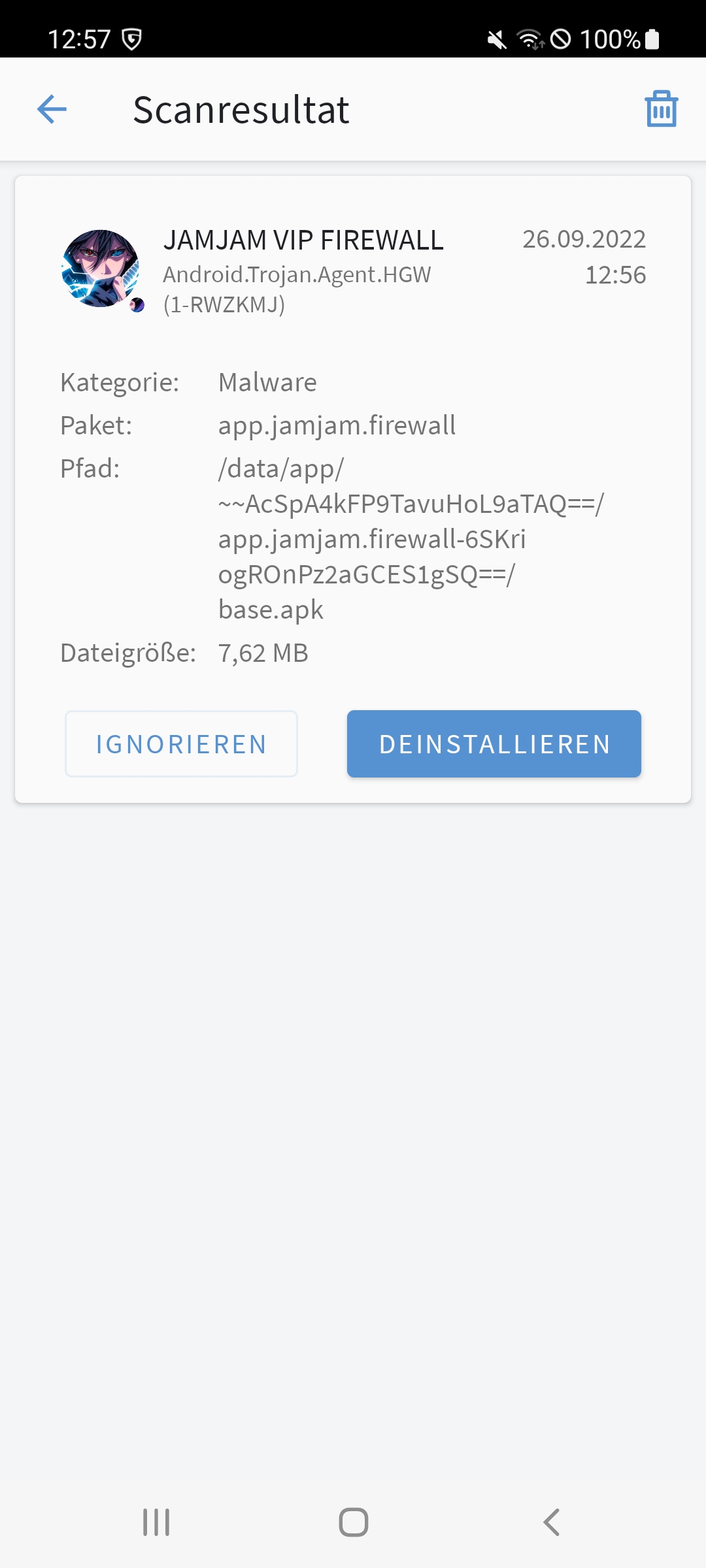

Was eine schadhafte App macht, ist meistens eindeutig zu erkennen. Bei einer Analyse ist es für uns wichtig, das Malware-Sample zu finden, das sich im Programmcode befindet. So können wir eine Signatur schreiben und die App wird als schadhaft erkannt, sodass der Kunde rechtzeitig gewarnt wird.

Bei seiner Analyse startet er zunächst mit VirusTotal – ein Dienst von Google, mit dem sich unterschiedliche Dateien automatisch auf Viren und Malware scannen lassen. Das ist wichtig, um herauszufinden, welche Ergebnisse die Erkennung liefert. Die Scanergebnisse geben zusätzliche Informationen, die sehr hilfreich für die weitere Analyse sowie Einschätzung sind. So bekommt er ein Gefühl dafür, ob es sich tatsächlich um Malware oder aber ein False Positive, eine fehlerhafte Erkennung, handelt. Danach nutzt er ein Tool, mit dem er Einblicke in die Manifest-Datei der App hat. Dabei handelt es sich um eine XML-Datei, in der sich Angaben für das Android-System befinden, die für die Installation und zur Ausführung der Software wichtig sind. Die hier zu findenden Samples und Strings können ein Hinweis dafür sein, von wo aus Timo mit seiner Analyse starten kann. In dem Programmcode ist auch der Code für die Malware enthalten.

Gefahrlose Analyse in der Sandbox

Kommt Timo mit seiner statischen Analyse nicht weiter, gibt es auch Möglichkeiten, die Software herunterzuladen und auszuführen. Um zu testen, wie sich die App in „freier Wildbahn“ verhält, ist die dynamische Analyse in einer Sandbox möglich. In diesem isolierten Bereich kann sie keinen Schaden anrichten und das Verhalten lässt sich genau beobachten. Dies ist zum Beispiel mit einem Testsmartphone möglich, in dem auch eine Sim-Karte enthalten ist. Das ist wichtig, da manche Malware sonst erkennen würde, dass es sich um kein „normales Handy“ handelt. Analysiert Timo die App in einer Sandbox, kann er vollautomatisch und kontrolliert das Android-Paket auswerten lassen, sodass er am Ende eine detaillierte Analyse vorliegen hat. Auf dieser Basis kann er dann eine Erkennungssignatur schreiben, sodass Nutzer*innen gewarnt werden, wenn sie die App herunterladen wollen. G DATA Mobile Security Android prüft zum Beispiel den Download vor der Installation und warnt im Falle einer Fälschung vor dem Herunterladen davor, dass es sich um keine legitime Software handelt.

Hunting: Auf der Suche nach schädlicher Software

Um Erkennungssignaturen zu schreiben, gibt es auch die Möglichkeit, aktiv auf die Suche nach Fake-Apps zu gehen – dieses Vorgehen nennt sich „Hunting“. Anhaltspunkte für Schadsoftware, die auf diese Weise verbreitet wird, findet Timo zum Beispiel auf Twitter. Hier gibt es eine Community von Virus Analyst*innen, die sich austauschen und über neueste Entdeckungen berichten. Was auffällig ist: Viele der gefälschten Apps – ca. 90 Prozent – stammen aus dem asiatischen Raum. Eine Erklärung dafür könnte sein, dass die Bevölkerung viel weiter in Sachen Digitalisierung vorangeschritten ist und im Umgang mit Entwicklungen, die die digitale Transformation betreffen, insgesamt sehr offen. Dass die verbreitete Malware für Android nicht abnehmen wird, sondern weiterwächst, ist auf jeden Fall erwartbar, da das Smartphone täglicher Begleiter ist und in Zukunft in noch mehr Lebensbereichen überall auf der Welt eingesetzt wird.

Beim sogenannten „Hunting“ begeben wir uns auf die proaktive Suche nach Malware-Apps. Dabei spielt Twitter eine besondere Rolle. Durch die Vernetzung mit anderen Virus Analysten stoßen wir so viel schneller auf interessante Apps und können dafür sorgen, dass sie dann durch unser Antivirenprogramm erkannt werden.

Daran lassen sich schädliche Apps erkennen:

- Die App möchten sehr viele Berechtigungen haben, z. B. auf die Kamera und das Adressbuch zugreifen sowie SMS senden. Prüft immer, ob die Berechtigungen auch zu der App und ihrer Funktion passen.

- Mimikry: Manche falschen Apps imitieren unproblematische Apps. Schaut euch die Schreibweise genau an und werdet skeptisch, wenn eine Trend-App nur wenig Downloadzahlen hat.

- Meldet sich eure Mobile Securitylösung beim Download einer App für das Smartphone oder Tablet, seid sofort skeptisch und stoppt den Download.

- Stellt ihr einen untypisch hohen Akkuverbrauch fest und das Smartphone wird langsamer, kann das ein Hinweis für eine Malware-App sein.

- Ihr findet eine App auf eurem Handy, die ihr nicht heruntergeladen habt? Überprüft das Smartphone direkt auf Schadsoftware. Manche Apps laden eine schädliche Anwendung automatisch und für Nutzer*innen unbemerkt nach.