Das interne Netzwerk des Jet Propulsion Laboratory (JPL) hatte zehn Monate lang ungebetene Gäste, die sich unter anderem Zugriff auf Daten aktueller Raumfahrtmissionen wie der Mars-Mission – aber auch bemannter Missionen verschafft hatten. Das JPL ist eine Forschungseinrichtung, die unter anderem für die Weltraumbehörde NASA arbeitet. Wer hinter dem Angriff steckt, ist unklar. Vermutungen gehen allerdings in die Richtung einer APT-Gruppe. Das erfolgreiche Eindringen in das Netzwerk und das Auslesen der Daten sind ein direktes Ergebnis von Schlampereien und Verschleppungen seitens der Verantwortlichen.

Vernichtendes Urteil

Der offizielle Untersuchungsbericht zu dem Vorfall (PDF in englischer Sprache; Link öffnet sich in einem neuen Fenster) zeichnet ein verheerendes Bild. Demnach ist das JPL unter anderem „nicht in der Lage, Assets im eigenen Netzwerk zu überwachen“. Zudem waren die getroffenen Sicherheitsmaßnahmen entweder unvollständig oder unzureichend. So gab es keine Netzwerksegmentierung, die ein Eindringen und Ausbreiten des Angriffs erschwert hätte. Sicherheitsmängel wurden etwa monate- oder gar jahrelang nicht behoben. Dazu kommen auch Versäumnisse bei der Verteilung von Zuständigkeiten. So war den unzureichend geschulten Administratoren nicht klar, ob und wie sie Meldungen über verdächtige Aktivitäten verarbeiten sollten. Insgesamt weichen die Sicherheitsrichtlinien und -praktiken des JPL vom Rest der übergeordneten Behörde – der NASA – ab. Die NASA besitzt ein eigenes Security Operations Center (SOC), welches rund um die Uhr besetzt ist. Das JPL verfügt zwar ebenfalls über ein eigenes SOC, welches aber nicht rund um die Uhr verfügbar ist. Zwar sei das JPL verpflichtet, bestimmte Vorfälle zu melden, aber es fand keine Prüfung statt, ob das JPL diese Vorgabe tatsächlich einhält.

„Koordinationsschwierigkeiten“ haben schlussendlich dazu geführt, dass der Vorfall nur mit Verzögerung aufgearbeitet wurde.

Kein Ruhmesblatt

NASA/JPL haben sich also in den letzten Jahren zumindest im Bereich der IT-Sicherheit wahrlich nicht mit Ruhm bekleckert. Beispiel: Wird eine Sicherheitsmaßnahme nicht innerhalb von sechs Monaten umgesetzt, ist eine Sonderfreigabe („waiver“) dafür erforderlich. Diese muss von insgesamt vier Vorgesetzten (inklusive CISO) unterschrieben werden. Einmal ausgestellt, gibt es aber kein „Verfallsdatum“ für diese Freigaben. Insgesamt 153 dieser Sonderfreigaben waren im Oktober 2018 noch offen. In über einem Drittel (54) der Fälle ist der Mitarbeiter, der die Freigabe angefordert hat, nicht mehr in der Behörde tätig. In 13 Fällen waren die Freigabeanforderungen bis zu 11 Jahre alt.

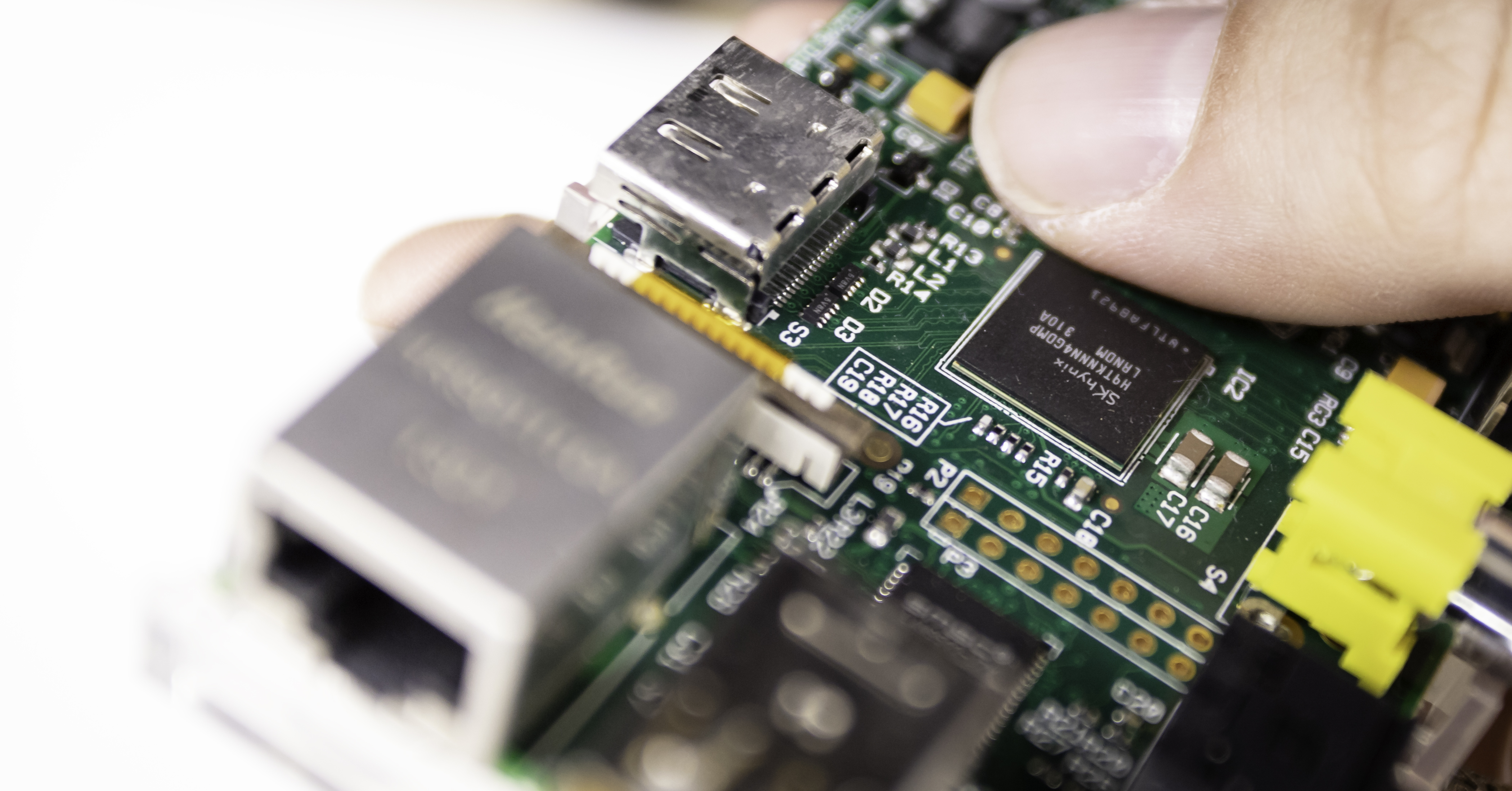

Bei all den Versäumnissen verwundert es nicht weiter, dass der/die Angreifer ein nicht autorisiertes Gerät nutzten, um sich in aller Ruhe im Netzwerk umzuschauen: ein Raspberry Pi - ein zigarettenschachtelgroßer Einplatinencomputer im Wert von ungefähr 40 Dollar - wurde zum Sprungbrett ins gesamte Netzwerk. Weder das SOC, noch die Verantwortlichen vor Ort wussten von diesem Gerät, das eigentlich in eine entsprechende Datenbank hätte eingetragen werden müssen.

Schatten-IT: nicht nur ein Problem der NASA

Mit dieser Problemstellung befindet sich die NASA und das JPL in guter Gesellschaft – auch viele Unternehmen befinden sich in der gleichen Lage. Flache Netzwerkstrukturen ohne Segmentierung, Legacy-Geräte, die nicht durch aktuelle Geräte ersetzt werden können sowie unklare Zuständigkeiten und fehlende Planung für den Ernstfall, gepaart mit verwaltungstechnischem Chaos. Ein solches Umfeld ist geradezu eine Einladung für Eindringlinge aller Art, denn nicht nur Betriebsdaten (ob nun Daten einer Marsmission oder Angebote für eine wichtige Ausschreibung) werden dort verwaltet, sondern auch Daten zu Kunden, Geschäftspartnern, Lieferanten und Dienstleistern. So wird im schlimmsten Fall das kompromittierte Netzwerk zum Ausgangspunkt für Ausflüge in andere Netzwerke.

In der Vergangenheit wurden auch Fälle aus der Wirtschaft bekannt, in denen ein von einem Angreifer in den Geschäftsräumen versteckter Minicomputer sich lange Zeit als WLAN-Hotspot des Unternehmens ausgab und so versuchte, Unternehmensdaten mitzulesen. Versteckmöglichkeiten gibt es genug – hinter Kopierern, unter Schreibtischen, in Kabelwannen oder Leitungsschächten.

Es gibt noch weitere Parallelen zwischen der NASA und vielen Mittelstandsunternehmen: Hier kommt Hardware zum Einsatz, die teilweise aus den 80er und 90er Jahren stammt. Was bei der NASA die Hardware zur Voyager-Mission ist, ist in einem kleinen Betrieb vielleicht eine Fertigungsmaschine, deren Steuersoftware nicht mehr mit aktuellen Betriebssystemen kompatibel ist. Diese Geräte und Maschinen sollten eigentlich vom Rest des Netzes isoliert sein. In der Realität sind sind sie es aber oft entweder aus Bequemlichkeit oder Unkenntnis nicht.

Dabei geht es gar nicht darum, Vorfälle in jedem Fall zu verhindern.

Wie auch der NASA-Bericht einräumt: Einbrüche ins Netz sind langfristig unvermeidbar. Es ist jedoch an den Verantwortlichen, die richtigen Schritte in die Wege zu leiten, um diese entdecken und bekämpfen zu können.

Sowohl das JPL als auch zahlreiche kleine und mittlere Betriebe haben hier noch einen weiten Weg vor sich.

Bildnachweis

Header-Bild: NASA Mission Control während Mission STS128; gemeinfreies Werk der National Aeronautics and Space Administration