Die meisten Ransomware-Familien löschen sich selbst vom System, nachdem sie ihr Werk vollbracht haben. Dem Nutzer bleiben oftmals nur verschlüsselte Daten und die Lösegeldforderung der Erpresser, welche zur Identifikation herangezogen werden können. Eine Lösegeldzahlung ist keine Garantie, dass die betroffenen Nutzer ihre Daten hinterher wieder vollständig zurückerhalten. Daher ist es hilfreich, sich mit folgender Frage auseinanderzusetzen: Welche Ransomware hat mein System angegriffen? Denn die Identifikation hilft, die nächsten Schritte zu planen: Das System reinigen, Daten retten und künftige Angriffe von Malware verhindern.

Mit dem Wissen um die Identität des Angreifers lassen sich auch weitere Fragen beantworten:

- Verschlüsselt die Ransomware Daten und falls ja, welche?

- Lassen sich die verschlüsselten Daten kostenlos durch ein externes Programm entschlüsseln oder durch Datenrettungsprogramme oder Shadow-Volume-Copies wiederherstellen?

- Können die Erpresser die Daten überhaupt entschlüsseln?

- Auf welchem Weg ist die Ransomware in das System eingedrungen?

- Lässt sich ein künftiger Angriff verhindern?

- Hat mit der Ransomware andere Malware das System befallen und richtet zusätzlichen Schaden an (z.B. Diebstahl von Zugangsdaten)?

Ransomware: Mehr als nur Dateien verschlüsseln

Der Begriff Ransomware wird oft synonym für solche Malware verwendet, die Dateien verschlüsselt und Lösegeld erpresst, so genannte File-Encrypter. Allerdings gibt es weitere Arten. Unter Ransomware verstehen wir allgemein jedes Schadprogramm, das Lösegeld erpresst und dabei den Zugriff auf Daten, Teile des Systems oder das gesamte System verhindert, oder vorgibt, dies zu tun. Folgende Ransomware-Arten lassen sich unterscheiden:

- File-Encrypter

File-Encrypter verschlüsseln jede Datei einzeln und benennen sie um, indem sie etwa Dateierweiterung hinzufügen. Einige File-Encrypter wie etwa CryptoHost verwenden passwortgeschützte Archive, um Dateien zu verschlüsseln und zu speichern. - Disk-Encrypter

Diese Art von Ransomware infiziert in der Regel den Master-Boot-Record und verhindert damit den Start des Betriebssystems. Zusätzlich verschlüsselt sie die Daten auf der Festplatte oder die Master-File-Table. Bekannte Disk-Encryptersind Petya und Mamba (auch bekannt als HDDCryptor) und das altbekannte AIDS aus DOS-Zeiten. Da nur wenige Disk-Encrypter existieren, ist die Identifikation vergleichsweise einfach. - Wiper

Wiper zerstören Daten, statt sie zu verschlüsseln. Dies kann absichtlich oder unabsichtlich geschehen. Typische Ursachen für unabsichtliche Wiper sind Bugs im Verschlüsselungsalgorithmus oder bei der Speicherung der Schlüssel. Absichtliche Wiper imitieren oft File-Encrypter und können das Ziel haben Unternehmen zu schwächen. Eine Lösegeldzahlung ist bei Wipern zwecklos. - Fake-Encrypter

Fake-Encrypter täuschen vor, dass sie Dateien verschlüsseln. Sie tun dies beispielsweise, indem sie unter Windows die Dateien umbenennen und Ransomware-typische Dateiendungen hinzufügen. Windows erkennt anhand der Endung, welches Programm zum Öffnen der Datei verwendet wird, und wirft bei falscher Dateiendung eine Fehlermeldung. Stellt der Nutzer die ursprüngliche Dateiendung wieder her, dann lassen sich die Dateien wieder öffnen. - Screenlocker

Screenlocker sind aus technischer Sicht weniger schädlich, da sich der Sperrmechanismus umkehren lässt. Sehr häufig kombinieren Kriminelle Screenlocker mit Technical Support Scam. Der Screenlocker imitiert einen Bluescreen und zeigt eine Telefonnummer an. Am anderen Ende der Leitung gibt sich die Person als Microsoft-Techniker aus und bittet um Zahlung für die Reparatur des angeblich beschädigten Systems.

Detektivarbeit in Erpressernachrichten

Lösegeldforderungen bieten zahlreiche Hinweise, um den Angreifer zu entlarven. Manchmal enthalten sie direkt den Namen der Ransomware und verraten auf diesem Weg ihre Identität. Dies kann aber auch irreführend sein, weil es insbesondere für erfolgreiche Ransomware-Familien Imitatoren gibt. Die Ransomware GlobeImposter hat sogar ihren Namen dadurch erhalten, dass sie Globe imitiert.

In vielen Fällen geben die Sprache, Struktur oder Gestaltung der Erpressernachricht Indizien, um die Ransomware zu identifizieren. Weitere Merkmale sind: das Format der Benutzer-ID, die Zahlungsadresse, Höhe und Art der Lösegeldforderung. Die typische Lösegeldzahlung erfolgt über die Cryptowährung Bitcoin. Ungewöhnliche Zahlungsmethoden wie Amazon-Geschenkkarten oder Währungen wie Ethereum grenzen die Anzahl der möglichen Ransomware-Familien stark ein.

Verräterische Spuren in verschlüsselten Dateien erkennen

Die Zeiten, in denen sich Ransomware ausschließlich über die Dateiendungen identifizieren ließ, sind seit CryptoWall 4.0 leider vorbei. Seitdem werden von einigen Ransomware-Familien (zum Beispiel Locky und CryptXXX) die Dateinamen in Gänze unkenntlich gemacht. Es gibt durch Ransomware-as-a-Service mittlerweile auch zu viele Überlappungen von Dateiendungen. „.lock“ und „.locky“ sind als Dateiendungen so häufig, dass sie ihre Aussagekraft verloren haben.

Bei der Identifizierung von Ransomware lassen sich noch weitere Hinweise nutzen. Denn einige Ransomware-Familien erstellen eine separate Textdatei mit einer Liste aller verschlüsselten Dateien auf dem System. In einigen Fällen appliziert Ransomware ein eigenes Icon für die von ihr verschlüsselten Dateien (zum Beispiel hat CrypVault ein Schloss als Icon). Helfen können auch Marker in den verschlüsselten Dateien.

Wichtige Punkte für die Identifizierung von Ransomware anhand der betroffenen Dateien:

- Umbenennungsschema für verschlüsselte Dateien erkennen

- Sind die Dateien korrupt oder verschlüsselt?

- Welche Daten hat die Malware verschlüsselt?

- Haben verschlüsselte Dateien ein eigenes Icon?

- Sind Marker in den verschlüsselten Dateien vorhanden?

- Existieren Dateilisten, Schlüsseldateien oder andere von der Ransomware verwendete Dateien?

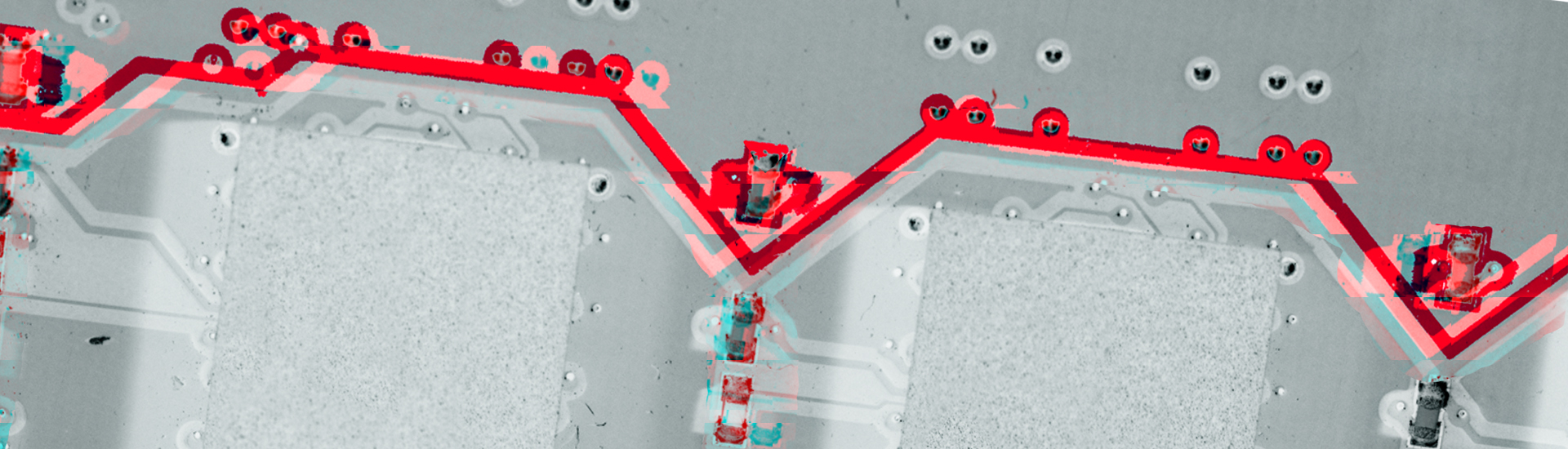

Schlimmer geht immer: Die Superinfektion

Als wäre eine Cyberangriff nicht schlimm genug, besteht auch die Gefahr einer Superinfektion. Mit anderen Worten: Dateien, die bereits durch Malware verschlüsselt sind, verschlüsseln eine andere Ransomware noch weiter. Diese Dateien wieder herzustellen, ist angesichts möglicher Fehlinterpretationen kaum realisierbar. Ein Anzeichen einer Ransomware-Superinfektion sind mehrere Ransomware-Dateierweiterungen für verschlüsselte Dateien. Ein Beispiel gefällig? Die folgende Datei wurde zuerst von Amnesia und danach von Dharma verschlüsselt: „9g00000000000009U8WGvoaZXhE0l7BF59iYLh61kswFEDis7+Grf8ZuT0mIYpsyLztp8fNSDZiOBLE.22222@protonmail.ch.22222.id_2478862464_fgb15ft4pqanyji7.onion“

Um diese Datei zu entschlüsseln, muss in umgekehrter Reihenfolge vorgegangen werden. In unserem Beispiel muss zuerst Dharma und danach Amnesia entschlüsselt werden.

Nützliche Tools und Websites

ID-Ransomware von MalwareHunterTeam und NoMoreRansom.org sind kostenlose Identifizierungsdienste für Ransomware.

Eine gute Quelle für Ransomware-Informationen sind der Blog und die Foren von Bleepingcomputer.com. Dort gibt es nicht nur einen wöchentlichen Bericht über neue Ransomware-Entdeckungen, sondern auch Unterstützung dabei, Ransomware-Infektionen zu identifizieren. Das Forenteam hilft bei der Entschlüsselung oder Wiederherstellung von Dateien, sofern dies möglich ist.

Der Analyst Michael Gillespie hat einige Tools zur Behandlung von Ransomware-Infektionen veröffentlicht. Neben zahlreichen Entschlüsselungs-Programmen hat er auch CryptoSearch veröffentlicht. Damit lassen sich verschlüsselte Dateien finden, verschieben oder kopieren. Gleichzeitig hilft das Tool, Lösegeldnotizen zu entfernen und verschlüsselte Dateien zu reinigen.