Wie Bankingtrojaner funktionieren

Einer der Schlüssel zum Erfolg eines Banking-Trojaners sind so genannte Web Injects. Vereinfacht gesagt schleust ein Web Inject HTML-Code in den Netzwerkverkehr des Browsers hinein.

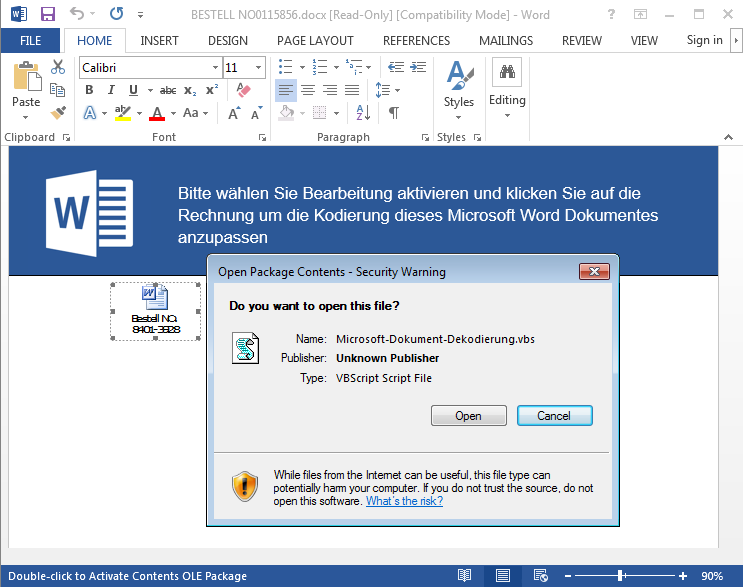

Ein web inject besteht üblicherweise aus mehreren Stufen. Im aktuellen Fall ist die erste Stufe recht einfach gehalten. Sie ist lediglich dafür zuständig, zusätzliche Daten nachzuladen, die jeweils auf eine bestimmte Ziel-Webseite zugeschnitten sind. Diese zweite Stufe des Web Injects sorgt für die Anzeige falscher Daten auf der (Banking-) Webseite. Dies können zum Beispiel gefälschte Meldungen über "versehentliche Transaktionen" sein, die der Kunde dann durch Rücküberweisungen korrigieren soll. Diese Meldungen fügen sich nahtlos in das Originaldesign der Webseite ein.

Die erste Stufe besteht in der Regel aus obfuskierten JavaScript. Die aktuellen Version von ZeuS ist hier keine Ausnahme. Bei Ausführung fragt das Skript einige Parameter ab, wie zum Beispiel die Version des Browsers. Damit wird sichergestellt, dass der Bankingtrojaner mit allen großen Browsern kompatibel ist. Zusätzlich wird an dieser Stelle eine botID vergeben sowie eine inject URL. Ersteres identifiziert jeden betroffenen PC in der vom Angreifer kontrollierten Administrationskonsole. Die injectURL sorgt dafür, dass die eigentlichen Schadroutinen heruntergeladen werden. Diese sind zielspezifisch und für den Einsatz gegen bestimmte Banking-Webseiten gemacht.

Auffällige Merkmale

Das auffälligste Merkmal der Datei, die für die zweite Stufe des web injects heruntergeladen wird, ist ihre Größe. Mit 91,8 Kilobyte ist diese ungewöhnlich groß für JavaScript. Zwar ist die Dateigröße allein kein zuverlässiger Indikator für den Funktionsumfang, allerdings hat eine erste Analyse bereits gezeigt, dass das Skript über ein sehr breites Funktionsspektrum verfügt. Einige davon bestehen aus Mechanismen, die auf jeder Webseite funktionieren und die zum Stehlen von Daten gedacht sind (form grabber). Andere Funktionen hingegen lassen Rückschlüsse auf beabsichtigte Ziele zu.

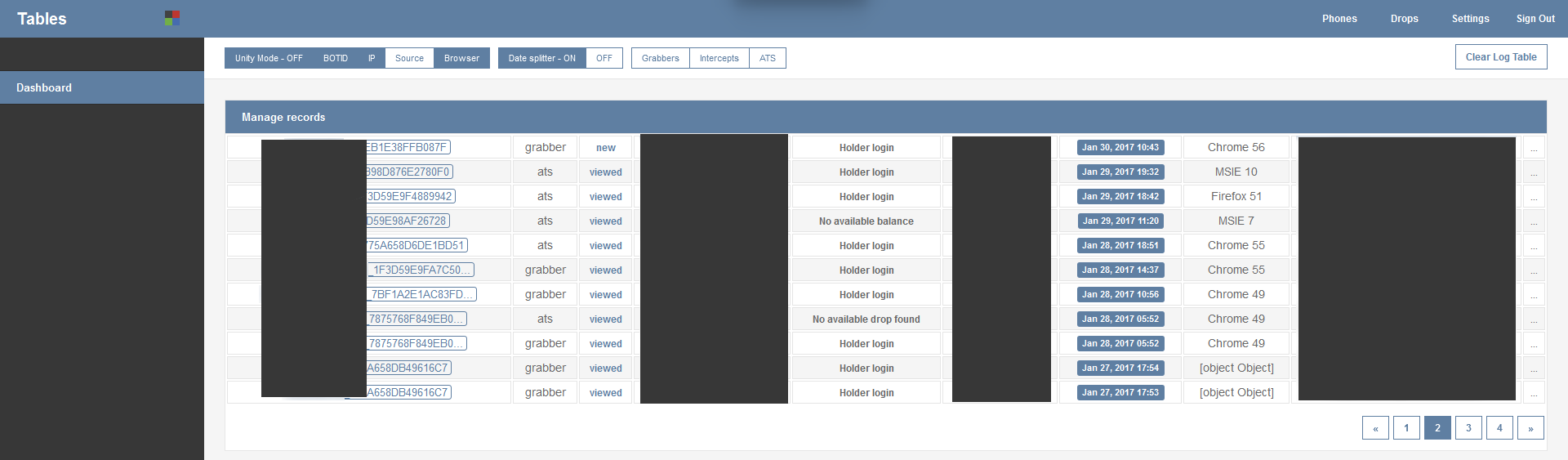

Eine Zeit lang hatten unsere Forscher auch Zugang zur Administrationsplattform, auf die in der Regel nur Angreifern zugreifen können. Dort ist zu sehen, dass die gestohlenen Daten unter Anderem aus der botID, den gestohlenen Zugangsdaten, der Browserversion sowie anderen Informationen bestehen.

Weitere Informationen

Die Analyse dauert noch an und ist noch nicht abgeschlossen - weitere Ergebnisse werden wir an dieser Stelle veröffentlichen, sobald sie verfügbar sind. Ausführliche technische Details können Sie im Blog von G DATA Advanced Analytics nachlesen (Artikel in englischer Sprache).

G DATA-Kunden sind geschützt: Gegen die aktuelle ZeuS-Version schützt eine Kombination aus dem G DATA BankGuard sowie anderen Schutztechnologien.