Als die Petya-Ransomware begann, im deutschsprachigen Raum ihre Kreise zu ziehen, hat G DATA bereits darüber berichtet und eine der ersten Analysen erstellt. Petya wurde später um weitere Funktionen erweitert, die eine Verschlüsselung selbst dann sicherstellen sollten, wenn Petya aus irgend einem Grunde keine Administratorrechte erlangen sollte. Diese "Notlösung" wurde bekannt unter dem Namen Mischa. Anders als Petya hat Mischa die Dateien auf einem System verschlüsselt. Petya hingegen beschränkte sich darauf, auf infizierten Systemen die so genannte Master File Table (MFT) zu verschlüsseln.

In einer neuen Variante, die sich GoldenEye nennt, wurden beide Funktionen miteinander kombiniert. Es werden nun sowohl die Dateien auf dem System verschlüsselt als auch die MFTs. Das Ergebnis ist ein PC, der vollkommen unbenutzbar ist, weil selbst das Betriebssystem nicht mehr startet.

MFT

Die Master File Table ist so etwas wie das Inhaltsverzeichnis einer Festplatte mit NTFS-Dateisystem. So wie man bei einem Buch das Inhaltsverzeichnis benötigt, um zu wissen, was wo steht, benötigt das Betriebssystem die MFT, um den genauen Speicherort einer Datei nachzulesen. Ist die MFT nicht mehr verfügbar, "weiß" das Betriebssystem nicht mehr, wo sich kritische Dateien befinden und kann nicht mehr starten. Dies ist vergleichbar mit dem Herausreißen des Inhaltsverzeichnisses bei einem Buch: zwar sind die Daten selbst noch vorhanden, aber man weiß nicht mehr, wo sie sich befinden.

Wer ist betroffen?

Genau wie seinerzeit bei Petya sind in den aktuellen Spam-Wellen Personalabteilungen in deutschen Unternehmen das Ziel von GoldenEye.

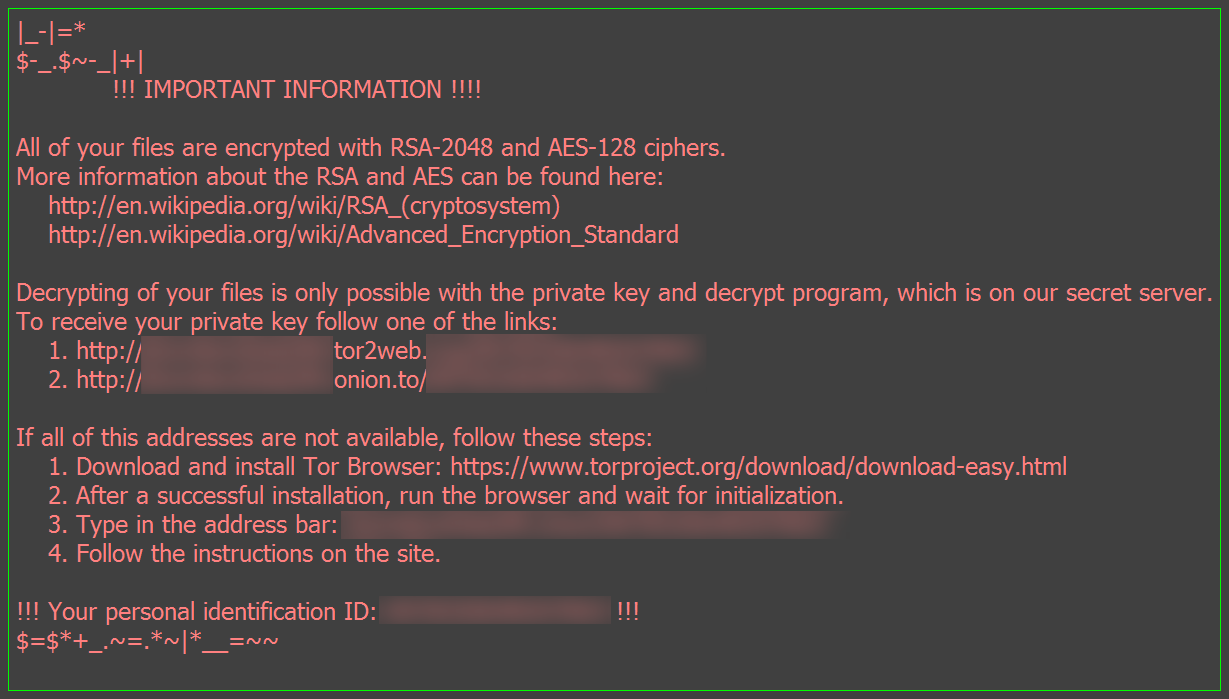

Anders als in der "Ur-Variante" von Petya kommt die Schadsoftware als Anhang in einer Mail an. Der fast fehlerfreie deutsche Text dieser Mail weist darauf hin, dass die Nachricht Bewerbungsunterlagen enthält und verweist auf ein angehängtes Dokument. Öffnet der Empfänger nun das Dokument, ist noch nichts verloren: in diesem wird der Benutzer aufgefordert, Makros im Dokument zu aktivieren. Dies ist die letzte Möglichkeit, eine Infektion und das Verschlüsseln der Daten zu verhindern. Werden Makros aktiviert, wird der Rechner sofort infiziert und beginnt praktisch sofort mit der Verschlüsselung der Dateien durch den "Mischa"-Teil des Epressertrojaners. Ist diese Arbeit getan, Übernimmt die Petya-Stufe der Schadsoftware: wie auch in der ursprünglichen Variante erzwingt diese einen Systemabsturz und startet den PC neu, um die Festplatte beziehungsweise die MFT zu verschlüsseln. Als letztes sieht der Anwender den Sperrbildschirm.

Wie kann man sich schützen?

Ein aktueller Malware-Schutz ist die wichtigste Verteidigungsmaßnahme. G DATA-Kunden sind geschützt: die aktuellen Mailanhänge, die den Erpressertrojaner enthalten, werden folgendermaßen erkannt:

Macro.Trojan-Dropper.Petya.R (Email-Anhang)

Win32.Trojan-Ransom.Petya.S (Payload)

Auch die Verhaltensüberwachung und der Exploit-Schutz sowie das AntiRansomware-Modul in den G DATA-Produkten erkennen den Schädling.

Als weitere Sofortmaßnahme sollten in jedem Unternehmen die Personalabteilungen darüber in Kenntnis gesetzt werden, dass diese Schadsoftware sich derzeit im Umlauf befindet. Da es unter Anderem die Aufgabe von Personalabteilungen ist, sich um Bewerbungsunterlagen zu kümmern, ist es besonders wichtig, dass die Mitarbeiter dort informiert sind.

Auch Mitarbeiter, die Postfächer mit öffentlich bekannten Mail-Adressen bearbeiten, sollten vorsichtshalber informiert werden.