Im Zuge von Untersuchungen zur kürzlich heiß diskutierten Reveton Ransomware-Variante, die auf dem Rechner des infizierten Opfers jugendpornographisches Material abspeichert, stießen die Analysten der G DATA SecurityLabs auf ein interessantes Sample aus eben dieser Reveton-Familie.

Erste Analysen ergaben, dass es sich bei dem analysierten Sample um diese oben erwähnte Form der Erpressersoftware handelt. Die G DATA Sicherheitslösungen erkannten die Schadsoftware schon zum Zeitpunkt der ersten Untersuchung als Gen:Variant.Kazy.138823. Eine spätere Analyse der gleichen Datei zeigte jedoch nicht mehr den erwarteten Sperrbildschirm, sondern nur noch eine andere Version, mit anderen fadenscheinigen Anschuldigungen.

Wieso war es ein anderer Sperrbildschirm?

Malware-Autoren haben inzwischen viele Ihrer Erpresser-Schädlinge flexibler programmiert, als es noch früher der Fall war. Inzwischen sind die Sperrbildschirm-Bilder häufig nicht mehr fest in die Schaddatei integriert, sondern die Schaddatei verbindet sich nach der Infektion des Rechner über das Internet zu einem vom Angreifer festgelegten Server und holt sich dort das aktuell hinterlegte Material ab.

Warum machen Angreifer das so?

Wenn die Sperrbildschirme oder auch anderen Dateien von einem Server nachgeladen werden, kann ein Angreifer diese Dateien flexibler verwalten und austauschen. Er muss nicht ein neues Schadprogramm auf den Computer schleusen, um eine neue Aktion auf dem Rechner zu starten. Er wechselt einfach die Datei auf dem Server aus und alle Schadprogramme, die Rechner infiziert haben, holen sie sich dort ab. Außerdem wechseln Angreifer auch gerne die Server durch, um sich nicht erwischen zu lassen. Eine Liste oder gar Befehlskette zur Kommunikation mit dem Server wird im Schadprogramm eingebaut.

Und was hat das nun mit Bochum zu tun?

Professionelle Malware-Analysten benutzen verschiedene Netzwerke zum Analysieren von Schadcode. Sie simulieren so z.B. Netzwerkverkehr aus anderen Städten oder auch anderen Ländern, um zu überprüfen, wie sich der untersuchte Schadcode verhält. So auch im aktuellen Fall.

Dabei fiel auf, dass der Schadcode-Autor sehr wohl darauf vorbereitet war, dass auch Computerbenutzer aus anderen Ländern infiziert werden, denn die Analysten simulierten unter anderem auch Sperrbildschirme für die USA, Finnland und die Schweiz.

Die jeweiligen Behörden, Rechteverwertungsstellen und auch die Preise für das Freikaufen des Rechners variieren hier von Land zu Land. In unseren Tests war das Auslösen eines Rechners in den USA mit 300$ am kostspieligsten.

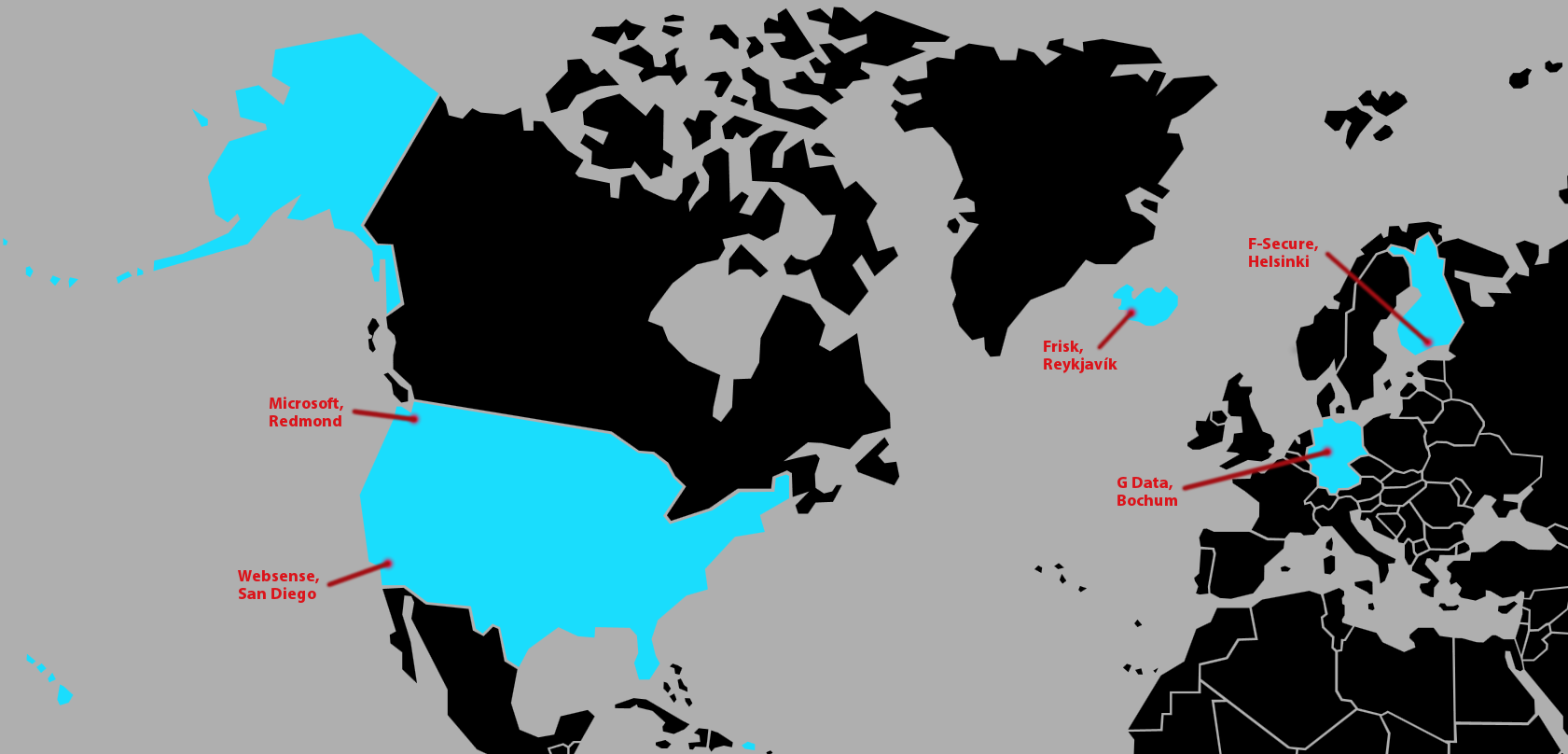

Hier ist der Clou: Die Analysten bekamen auf ihren absichtlich infizierten Systemen keinen Sperrbildschirm ausgeliefert, wenn sie sich mit einer Bochumer Internetadresse (IP) beim C&C-Server meldeten. Auch testweise simulierter Netzwerkverkehr aus Helsinki, Reykjavík, San Diego und auch Redmond wurde vom Server ignoriert. All diese Städte haben eine Gemeinsamkeit: In ihnen sind die Headquarter von weltweit bekannten IT-Unternehmen und AV-Unternehmen ansässig!

Der Malware-Autor dachte sich wohl, dass er unter dem Radar bleibt, wenn er die IPs aus diesen Städten blockt und dorthin keine Sperrbildschirme ausliefert. Das ist jedoch gründlich schief gegangen. So einfach lassen sich weder ausgefeilte AV-Technologien und schon gar nicht die Analyse-Experten hinters Licht führen. Wenn der Malware-Autor schon diesen Ansatz wählt und meint, dass es ihn vor der Entdeckung schützt, hätte er vielleicht gut daran getan, die Städte mit den Zentralen der Bundesbehörden auch zu sperren… in Wiesbaden, dem Sitz des BKA, funktionierte der Schadcode jedoch einwandfrei :-)